ZachXBT: 먼저 잠복한 후 공격, 북한 암호 해커의 알려지지 않은 배후를 폭로하다

저자: ZachXBT, 암호 탐정;

번역: 금색 재정xiaozou

최근 한 팀이 저에게 도움을 요청했습니다. 사건의 발단은 누군가 악성 코드를 통해 그들의 금고에서 130만 달러를 훔쳐갔기 때문입니다.

이 팀이 몰랐던 것은, 그들이 여러 명의 가짜 신분을 가진 북한 IT 인력을 개발자로 고용했다는 것입니다.

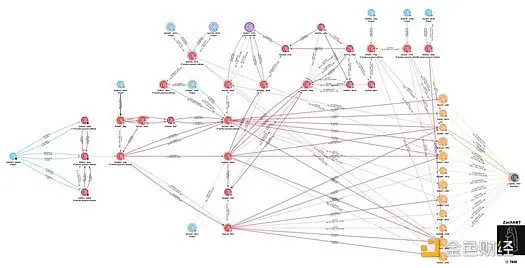

그 후, 저는 2024년 6월 이후 이 개발자들과 관련하여 계속 활성화된 암호 프로젝트가 최소 25개 이상이라는 것을 발견했습니다.

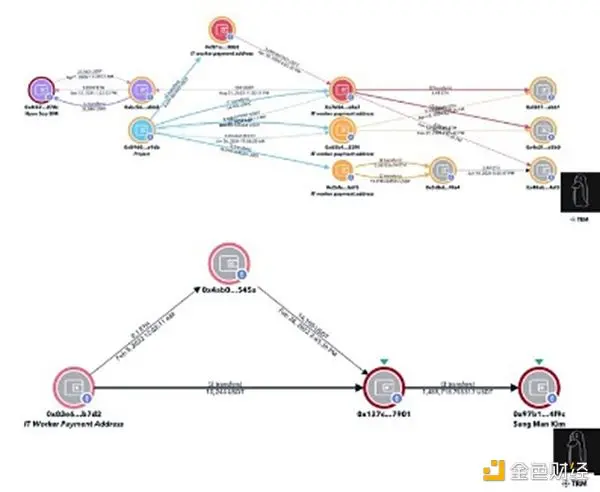

해당 사건의 세탁 경로는 다음과 같습니다:

1) 130만 달러를 도난 주소로 이체

2) deBridge를 통해 130만 달러를 솔라나에서 이더리움으로 브릿지

3) 토네이도에 50.2 ETH 입금

4) 두 개의 거래소로 16.5 ETH 이체

도난 주소는 다음과 같습니다:

6USfQ9BX33LNvuR44TXr8XKzyEgervPcF4QtZZfWMnet

21명의 개발자의 여러 결제 주소를 통해, 저는 지난 한 달 동안 최근 약 37.5만 달러의 결제 클러스터를 그릴 수 있었습니다.

0 xb721adfc3d9fe01e9b3332183665a503447b1d35

지난 일주일 동안, 여러분도 보셨겠지만, 저는 이 프로젝트들이 저에게 직접 연락하도록 요청했습니다.

이전에 550만 달러가 외환 예치 주소로 유입되었으며, 여기에는 북한 IT 인력이 2023년 7월부터 2024년 동안 받은 금액이 포함되어 있으며, 이 주소는 OFAC 제재 인물인 심현섭과 관련이 있습니다.

0x8f0212b1a77af1573c6ccdd8775ac3fd09acf014

조사 과정에서 발견된 몇 가지 흥미로운 점:

러시아 통신 IP가 미국과 말레이시아의 개발자에 의해 사용되었습니다.

개발 기록에서 그들은 실수로 메모장에 다른 신분을 유출했습니다.

개발 결제 주소는 OFAC 제재 명단에 있는 상만 김과 심현섭과 관련이 있습니다.

일부 개발자는 채용 회사에 의해 배치되었습니다.

여러 프로젝트가 3명 이상의 상호 추천 IT 인력을 보유하고 있습니다.

많은 경험이 풍부한 팀들이 이러한 개발자들을 고용했기 때문에 그들을 주범으로 간주하는 것은 불공평합니다.

각 팀이 앞으로 주목할 수 있는 몇 가지 지표는 다음과 같습니다:

1) 그들이 상호 추천한 역할

2) 멋진 이력서/ GitHub 활동, 비록 때때로 경력을 허위로 보고할 수 있습니다.

3) 일반적으로 KYC를 기꺼이 수용하는 것처럼 보이지만, 가짜 신분증을 제출하여 팀이 추가 조사를 하지 않기를 바랍니다.

4) 그들이 주장하는 출처에 대해 구체적인 질문을 하십시오.

5) 한 개발자가 해고되었지만, 즉시 여러 개의 구직용 새 계정이 나타났습니다.

6) 겉보기에는 매우 뛰어난 개발자처럼 보이지만, 실제로는 성과가 좋지 않은 경우가 많습니다.

7) 로그를 확인하십시오.

8) 인기 있는 NFT pfps를 사용하는 것을 좋아합니다.

9) 아시아 억양

당신이 모든 것을 북한 탓으로 돌리는 사람이라면, 이는 거대한 음모라고 부를 수 있습니다.

어쨌든, 이 연구는 다음을 증명합니다:

아시아에서 한 실체가 가짜 신분을 사용하여 동시에 25개 이상의 프로젝트에 참여할 수 있으며, 매달 30만에서 50만 달러의 수익을 올릴 수 있습니다.

후속:

이 글이 게시된 지 얼마 되지 않아, 또 다른 프로젝트가 제가 목록에 올린 북한 IT 인력(Naoki Murano)을 고용했다는 사실을 발견했습니다. 프로젝트 관리자는 그들의 채팅에서 제 기사를 공유했습니다.

결과적으로, 단 2분 만에 Naoki는 채팅에서 나가고 그의 Github를 삭제했습니다.