近一亿美元天价损失,Harmony 크로스 체인 브리지 해킹 사건 분석

저자:CertiK中文社区

2022년 6월 23일 19:06:46(베이징 시간), CertiK 감사 팀은 Harmony 체인과 이더리움 간의 크로스 체인 브릿지가 여러 차례 악의적인 공격을 받았음을 모니터링했습니다.

CertiK 팀의 보안 전문가 분석에 따르면, 이번 공격 사건은 해커가 owner의 개인 키를 장악했기 때문일 가능성이 높습니다. ------ 공격자는 MultiSigWallet의 소유자가 confirmTransaction()을 직접 호출하여 Harmony의 크로스 체인 브릿지에서 대량의 토큰을 전송함으로써, Harmony 체인에서 약 9700만 달러의 자산이 도난당했습니다.

공격 단계

우리는 13100 ETH의 첫 번째 취약점 거래를 예로 들겠습니다:

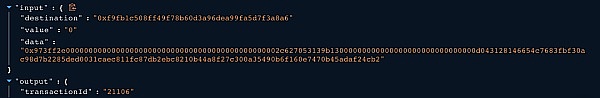

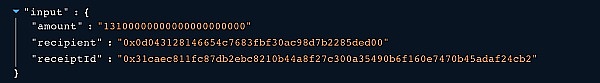

① MultiSigWallet 계약의 소유자 0xf845a7ee8477ad1fb446651e548901a2635a915가 submitTransaction() 함수를 호출하여 다음 유효 페이로드를 가진 거래를 제출하여 거래 ID 21106을 생성합니다.

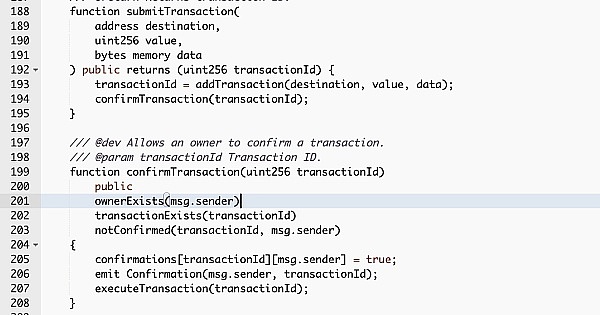

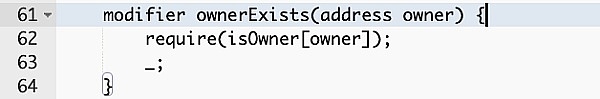

② 거래를 확인하기 위해 호출자는 계약 소유자여야 합니다.

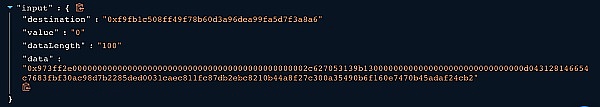

③ 다음 공격에서 MultiSigWallet 계약 소유자(0x812d8622c6f3c45959439e7ede3c580da06f8f25)의 MultiSigWallet이 confirmTransaction() 함수를 호출하며, 입력된 거래 ID는 21106입니다.

④ 거래를 성공적으로 실행하기 위해 호출자는 계약 소유자여야 합니다.

⑤ executeTransaction() 함수는 입력 데이터를 사용하여 외부 호출을 수행하며, 이 호출은 Ethmanager 계약의 unlockEth() 함수를 트리거합니다.

⑥ unlockEth() 함수의 입력 데이터는 금액, 수신자 및 수취인을 지정합니다.

⑦ 공격자가 어떤 방식으로든 소유자의 권한을 제어했기 때문에, 공격자는 ID가 21106인 거래를 실행할 수 있었고, 이 거래는 13100 ETH를 공격자의 주소 0x0d043128146654C7683Fbf30ac98D7B2285DeD00로 전송했습니다.

⑧ 공격자는 다른 ERC20Manager 계약에서 다른 거래 ID를 사용하여 앞선 과정을 반복하여 대량의 ERC20 토큰과 StableCoin을 전송했습니다.

자산의 행방

작성 시점에서 약 9700만 달러의 도난당한 자산은 주소 0x0d043128146654C7683Fbf30ac98D7B2285DeD00에 여전히 저장되어 있습니다.

취약점 거래

다음 거래에서 공격자는 13,100 ETH를 도난당했으며, 이는 약 14,619,600 달러(현재 ETH 가격: $1116)에 해당합니다: https://etherscan.io/tx/0x27981c7289c372e601c9475e5b5466310be18ed10b59d1ac840145f6e7804c97 [13,100 ETH]

다음 거래에서 공격자는 41,200,000 USDC를 도난당했습니다:

https://etherscan.io/tx/0x6e5251068aa99613366fd707f3ed99ce1cb7ffdea05b94568e6af4f460cecd65

다음 거래에서 공격자는 592 WBTC를 도난당했으며, 이는 약 12,414,832 달러에 해당합니다:

https://etherscan.io/tx/0x4b17ab45ce183acb08dc2ac745b2224407b65446f7ebb55c114d4bae34539586

다음 거래에서 공격자는 9,981,000 USDT를 도난당했습니다:

https://etherscan.io/tx/0x6487952d46b5265f56ec914fcff1a3d45d76f77e2407f840bdf264a5a7459100

다음 거래에서 공격자는 6,070,000 DAI를 도난당했습니다:

https://etherscan.io/tx/0xb51368d8c2b857c5f7de44c57ff32077881df9ecb60f0450ee1226e1a7b8a0dd

다음 거래에서 공격자는 5,530,000 BUSD를 도난당했습니다:

https://etherscan.io/tx/0x44256bb81181bcaf7b5662614c7ee5f6c30d14e1c8239f006f84864a9cda9f77

다음 거래에서 공격자는 84,620,000 AAG를 도난당했으며, 이는 약 856,552 달러에 해당합니다:

https://etherscan.io/tx/0x8ecac8544898d2b2d0941b8e39458bf4c8ccda1b668db8f18e947dfc433d6908

다음 거래에서 공격자는 110,000 FXS를 도난당했으며, 이는 약 573,100 달러에 해당합니다:

https://etherscan.io/tx/0x4a59c3e5c48ae796fe4482681c3da00c15b816d1af9d74210cca5e6ea9ced191

다음 거래에서 공격자는 415,000 SUSHI를 도난당했으며, 이는 약 518,750 달러에 해당합니다:

https://etherscan.io/tx/0x75eeae4776e453d2b43ce130007820d70898bcd4bd6f2216643bc90847a41f9c

다음 거래에서 공격자는 990 AAVE를 도난당했으며, 이는 약 67,672 달러에 해당합니다:

https://etherscan.io/tx/0xc1c554988aab1ea3bc74f8b87fb2c256ffd9e3bcadaade60cf23ab258c53e6f1

다음 거래에서 공격자는 43 WETH를 도난당했으며, 이는 약 49,178 달러에 해당합니다:

https://etherscan.io/tx/0x698b6a4da3defaed0b7936e0e90d7bc94df6529f5ec8f4cd47d48f7f73729915

다음 거래에서 공격자는 5,620,000 FRAX를 도난당했으며, 이는 약 5,608,096 달러에 해당합니다:

https://etherscan.io/tx/0x4ffe23abc37fcdb32e65af09117b9e44ecae82979d8df93884a5d3b5f698983e

마무리하며

CertiK가 작성한 《 2022년 1분기 Web3.0 보안 현황 보고서 》에 따르면, 2022년 1분기 Web3.0의 천문학적인 공격 손실의 주범은 바로 중앙화 위험이며, 특히 크로스 체인 브릿지가 가장 취약하다고 합니다.

이번 공격 사건은 감사 과정에서 "중앙화 위험"이라는 위험 요소를 발견할 수 있었던 사건입니다. 감사 외에도, CertiK 보안 팀은 신규 코드가 배포되기 전에 적절한 테스트를 수행해야 한다고 권장합니다.