CertiK:どのようにバグバウンティを利用して資産を取り戻すか?

著者:CertiK

2020年10月から2023年3月までの間に、Web3.0分野で攻撃を受けた後に損失資金を回収または部分的に回収できた事件は25件あります。

この25件の事件で、盗まれた資金の総額は約13.5億ドルで、そのうち9.92億ドルが返還されました(73%)。

今年私たちが耳にした盗まれた資金の返還事件には、Euler Finance、Allbridge、およびSentiment Protocolがあり、これらのプロジェクトはすべて攻撃者と成功裏に交渉を行いました。

しかし、実際にはこの状況は持続的なグレーゾーンにあり、攻撃者は明確に定義されたバグバウンティプログラムに参加するホワイトハットハッカーでもなく、純粋に資産を盗むブラックハットハッカーでもありません。私たちは彼らを「グレーハットハッカー」と呼び、区別して分析することができます。

脆弱性の悪用は、長年にわたりWeb3.0を悩ませてきました。これらの悪意のあるセキュリティ事件のターゲットは、プロトコル、スマートコントラクト、ソフトウェアベースのアプリケーション(自己管理型ウォレットなど)であり、その結果、ハッカーは「成功」を収め、資金を持ち逃げすることが一般的でした。

しかし、現在ではますます多くのプロトコルが攻撃者と成功裏に交渉し、資金の返還を実現しています。

CertiKは2020年10月から2023年3月までに悪用され、その後返還された25のプロトコルデータを集計しました:

- 盗まれた資金の総額は約13.5億ドル;

- 返還された資金の総額は約9.92億ドル(73%);

- 攻撃者が保持した資金の総額は約3.145億ドル(23.1%);

- 残りの約3.9%の資金はこの過程で失われたり凍結されたりしました。

2023年現在までに、8件の重大な脆弱性悪用事件で約2.215億ドルの資産が盗まれ、そのうち約1.88億ドル(84.8%)が返還されました。

未返還の資金の一部はホワイトハット報酬として保持され、プロトコルの脆弱性に対する関心を引くために使用されました。

他の未返還の資金の一部は攻撃者の要求に起因しています。

この25のプロトコルの中で、4つのプロトコルの資金は全額返還されました。

攻撃者は盗まれた資金の返還に関して異なるアプローチを取っています。一部はすべての盗まれた資金を返還し、他の一部は部分的に返還するか、返還を拒否しました。

これらの脆弱性悪用事件の最初の悪意のある性質と、一部の攻撃者が被害者との交渉後に考えを変えることから、これらの事件はグレーな状況に分類されます。

Cashio.Appは攻撃者によって5000万ドルを盗まれた事件を経験した後、最終的に資金を返還し、10万ドル未満の口座を持つ投資家に返還しました。残りの資金は慈善団体に寄付されたとされています。

Mango Marketのケースは特異です:攻撃者Avraham Eisenbergはこのプロトコルから合計1.17億ドルを盗み、最終的に約6700万ドルを返還しましたが、彼は自分の行動が合法であると主張しました------「ただの高利益の取引戦略に過ぎない」と。Mango Marketとの合意に達したにもかかわらず、Avraham Eisenbergはその後、Mango Marketに対する攻撃を計画したとして米国証券取引委員会に起訴されました。

過去数年間、Web3.0の暗号通貨業界はますます多くの脆弱性悪用とハッキング攻撃に悩まされてきました。しかし、プロトコルは攻撃者とのより深い交渉を試み、盗まれた資金を回収しようとしています。

通常、これらの交渉は公開の場(例えば、ソーシャルメディアや攻撃者と被害者間のオンチェーン情報)で行われます------取引の中で匿名のハッカーにメッセージを残すことは、彼らと連絡を取る唯一の手段であることが多いです。

このような傾向は、Web3.0業界がますます大きな変化を遂げていることを示唆している可能性があり、プロトコルと投資家のリスクが小さくなり、セキュリティが向上していることを示しています。特に、プロジェクトが攻撃者との交渉を促進するための市場インセンティブを創出できる場合においてです。

この可能性をさらに探るために、私たちはこれらの公開交渉とその最終結果を分析し、被害者が採用した異なる交渉戦略を研究したいと考えています。

私たちは、4つの異なるプロトコル(Poly Network、Allbridge、Euler Finance、Sentiment Protocol)の交渉プロセスを研究することにしました。これらのセキュリティ事件を選んだ理由は、すべてが大規模な攻撃事件に該当し、Poly Networkを除いてほとんどが1か月以内に資金を回収したからです。これらの4つのプロトコルは異なる戦略を使用しましたが、すべてがハッカーに資金を返還させるためのインセンティブとして報酬を提供しました。

Poly Network

2021年8月10日、ハッカーはPoly Networkのコードにある脆弱性を利用し、12種類以上の異なるWeb3.0通貨の資金を盗み、総損失は6.1億ドルを超えました。同じ日に、Poly Networkはオンチェーン情報を通じてハッカーに直接連絡し、彼らとの連絡を求めました。

最終的にプロトコルは、資金が返還されればハッカーに報酬を与えると提案しました。Poly Networkはまた、ハッカーへの公開書簡をTwitterで発表し、「どの国の法執行機関もこれを重大な経済犯罪と見なすでしょう。あなたは責任を問われることになります」と述べました。事件の最後に、Poly Networkはハッカーを称賛し、「歴史上最大のホワイトハットハッカーとして記憶されることを望んでいます」と述べました。

しかし、ハッカーは応答し、最初はPoly Networkに返信する時間がなかったと述べ、プロトコルが投資家や他の人々に圧力をかけていると指摘しました。実際、彼らは盗まれた資金を洗浄するつもりはありませんでした。それだけでなく、この過程でハッカーは取引メモを通じてPoly Networkとコミュニケーションを取り、まずはaltcoinの返還を始めたいと述べ、盗まれたUSDTを解凍できるかどうかを尋ねました。成功すれば、盗まれたUSDCを返還するとしました。

Poly Networkはこの問題に対して応答しませんでした。このステップは正しかったようで、ハッカーは翌日、3つのPoly Networkアドレスに資金を返還し始めました。

ハッカーは後に、資金を返還するために使用したマルチシグウォレットの最終鍵を提供するとメッセージを送りました。

ハッカーは最終的に、マルチシグアカウントに送信されたすべての盗まれた資産を返還しました。

3300万ドル相当のUSDTがTetherによって凍結されたことを除いて、ほとんどの損失資金はPoly Networkに返還されました。

お返しとして、Poly Networkはハッカーが作成した独立したアカウントに160 ETH(約486,000ドル)の脆弱性報酬を支払いました。しかし、ハッカーは報酬をPoly Networkに返還し、その費用を影響を受けた投資家に分配するよう求めました。

コピーリンク【https://heystacks.com/doc/977/polynetwork-and-hacker-communicate】をブラウザに貼り付けて、Poly Networkとハッカー間の完全な交渉記録を確認してください。

Allbridge

2023年4月1日、AllbridgeはBNBチェーン上のBUSD/USDTプールに対する攻撃を受けました。このプロジェクトは最初、攻撃がBNBチェーンプールにのみ影響を与えると述べましたが、脆弱性は他のプールにも拡大する可能性があるとしました。このような事態を防ぐために、Allbridgeはブリッジプラットフォームを停止し、流動性資金プールの運営者のために残高を引き出すためのネットワークインターフェースを作成しました。

Poly Networkと同様に、攻撃が発生した後すぐに、Allbridgeはハッカーに報酬を提供すると発表し、盗まれた資金が返還されればハッカーは法的責任を免れると付け加えました。4月3日、チームは攻撃者からのメッセージを受け取り、1,500 BNB(約46.5万ドル)がこのプロジェクトに返還されました。ハッカーは約10.8万ドルの資産を保持していました。

Allbridgeは、別のハッカーが最初の攻撃者と同じ手法を使用したことを指摘しましたが、このハッカーはまだプラットフォームに自発的に連絡を取っていません。Allbridgeは2人目のハッカーに姿を現し、資金返還の条件について交渉を開始するよう促しました。執筆時点では、この事件の進展に関する情報は得られていません。

Euler Finance

Euler Financeのハッキング攻撃は、2023年のこれまでの最大規模の脆弱性悪用事件です。

2023年3月13日、Euler Financeの資金プールはフラッシュローン攻撃を受け、総損失は約1.97億ドルに達しました。

Poly NetworkやAllbridgeのケースと同様に、Euler Financeは攻撃者が残りの資産を返還すれば、攻撃者に10%の報酬を提供すると述べました。

しかし、このプロジェクトは交渉戦略においてより攻撃的なアプローチを取り、報酬声明を発表する際に警告も発しました:攻撃者が残りの90%の資金を返還しない場合、攻撃者に関する情報を得るために100万ドルの報酬を提供するとしました。この警告にもかかわらず、ハッカーは約178万ドルの盗まれた資金をTornado Cashに移しました。

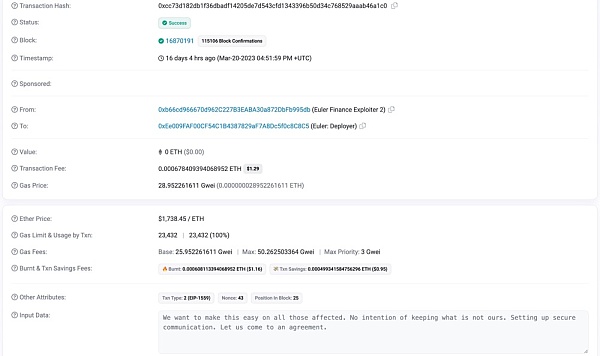

その後、ハッカーはオンチェーンメッセージを通じてEuler Financeと連絡を取りました。

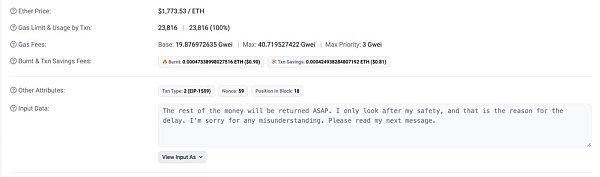

3月21日、Euler Financeは警告に従い、攻撃者が応答しなくなった後、攻撃者情報に対する100万ドルの報酬を発表しました。4日後、攻撃者は資金をEulerに返還し、謝罪しました:

4月3日、Euler FinanceはTwitterアカウントで、ハッカーとの交渉の結果、すべての「回収可能な資金」を回収したと発表しました。

さらにEuler Financeは、ハッカーが「正しいことをした」ため、攻撃者が逮捕される可能性のある新しい情報を受け入れないと付け加え、100万ドルの報酬活動はここで終了することを意味しました。

Sentiment Protocol

2023年4月4日、Sentiment Protocolは攻撃を受け、約100万ドルの損失が発生しました。

4月5日、Sentiment ProtocolはTwitterアカウントでこの脆弱性を公表し、主契約を一時停止(出金のみ許可)し、さらなる資金損失を軽減しました。

Sentiment Protocolは攻撃者との交渉を提案し、報酬を約束しつつ警告を発しました:攻撃者が4月6日までに資金を返還しなければ、彼らに約束された「ホワイトハット」報酬は彼らを追跡するための報酬に変わるとしました。Allbridgeと同様に、このプロトコルは資金が返還されれば攻撃者に対して法的措置を取らないと約束しました:

翌日、Sentiment Protocolは攻撃者に9.5万ドルの報酬を提供し、攻撃者が4月6日UTC 8:00までに資金を返還することを条件としました。

4月6日、Sentiment Protocolは攻撃者が90%の資金を返還したと発表しました。

グレーハットハッカーとどのように交渉するか?

この記事の4つのケースで見られるように、すべてのプロトコルが盗まれた資産と引き換えに報酬を発表しました。

Euler FinanceとSentiment Protocolは攻撃者に警告を発しました(攻撃者情報に対する報酬を提供)。AllbridgeとSentiment Protocolは、資金が返還されればハッカーに対して法的措置を取らないと発表し、Poly Networkは法執行機関に連絡することを明言しました。

この4つのプロトコルの中で、2つの「回収可能」な資金が全額返還され、Allbridgeはまだ2人目のハッカーと交渉中です。Sentiment Protocolは2日間の交渉の後、90%の資金を成功裏に回収しました。

これにより、攻撃者との交渉において、報酬は非常に効果的な手段であることがわかります。しかし、一定の潜在的リスクもあります。例えば、攻撃者が報酬を受け取った後に約束を履行せず、データを漏洩したり再度攻撃したりする可能性があります。また、一部の国や地域では報酬の支払いに対して法的措置が取られる可能性があります。

したがって、組織はリスクと合法性を評価し、安全に身代金を支払い、盗まれた資産をできるだけ早く回復するための効果的な戦略を策定する必要があります。