ZachXBT:先潛伏再攻擊,起底朝鮮加密黑客不為人知的幕後

作者:ZachXBT,加密偵探;

翻譯:金色財經xiaozou

最近有一個團隊尋求我的幫助,事情的起因是有人通過惡意代碼從他們的金庫中盜走130萬美元。

這個團隊不知道的是,他們雇用了多名虛假身份的朝鮮IT人員作為開發者。

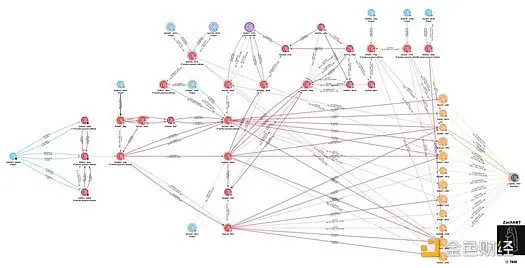

然後,我發現了自2024年6月以來與這些開發人員有關的一直保持活躍的加密項目就有至少25個。

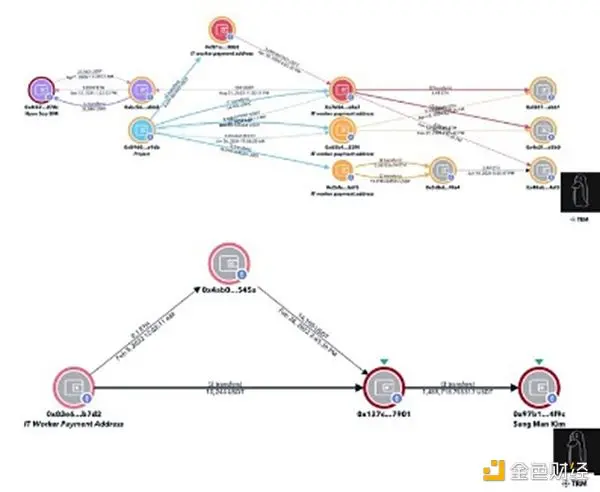

該事件的洗錢途徑如下:

1)將130萬美元轉移到偷竊地址

2)通過deBridge將130萬美元從Solana橋接到以太坊

3)向Tornado存入50.2 ETH

4)向兩個交易所轉帳16.5 ETH

偷竊地址為:

6USfQ9BX33LNvuR44TXr8XKzyEgervPcF4QtZZfWMnet

借助21個開發者的多個支付地址,我能夠繪製出過去的一個月裡最近一批約37.5萬美元的支付集群。

0 xb721adfc3d9fe01e9b3332183665a503447b1d35

在過去的一周裡,你可能也看到了,我請這些項目直接聯繫我。

此前,有550萬美元流入了一個外匯存款地址,其中包括朝鮮IT人員從2023年7月至2024年期間收到的款項,該地址與OFAC制裁人員Sim Hyon Sop有關。

0x8f0212b1a77af1573c6ccdd8775ac3fd09acf014

調查過程中發現了一些有趣的事:

俄羅斯電信IP被美國和馬來西亞的開發者使用。

在開發記錄中他們不小心洩露了他們在記事本上的其他身份。

開發付款地址涉及到OFAC制裁名單上的Sang Man Kim和Sim Hyon Sop的。

一些開發者是由招聘公司安排的。

多個項目具有3名以上互推薦IT人員。

許多經驗豐富的團隊都雇用了這些開發者,所以把他們當成是罪魁禍首是不公平的。

各團隊未來可以關注的一些指標包括:

1) 他们互推荐的角色

2) 漂亮的簡歷/ GitHub活動,儘管有時會虛報工作經歷。

3) 通常表面上樂意接受KYC,但卻提交假身份證,希望團隊不會進一步調查。

4) 關於他們所聲稱的來源地,問些具體問題。

5) 一個開發人員被解雇了,但立即出現了好幾個找工作的新賬戶。

6) 可能一眼看起來是很優秀的開發者,但往往工作起來就表現不佳。

7) 查看日誌

8) 喜歡使用流行NFT pfps

9) 亞洲口音

以防你是那種把一切歸咎於朝鮮的事都稱為巨大陰謀的人。

無論如何,這項研究證明:

在亞洲,一個實體通過使用假身份可以同時從事25個以上的項目,每月可以獲得30萬至50萬美元的收入。

後續:

在本文發布不久後,另一個項目發現他們雇用了我名單裡列出的一個朝鮮IT 人員(Naoki Murano),項目管理人員在他們的聊天中分享了我的文章。

結果是,就在兩分鐘之內,Naoki 退出了聊天,並刪除了他的Github。