작은 돈으로 큰 물고기 낚기: 1155 WBTC 낚시 사건의 비밀

저자:Liz、Zero、Keywolf, 느린 안개 기술

배경

5월 3일, Web3 반사기 플랫폼 Scam Sniffer의 모니터링에 따르면, 한 거대 고래가 동일한 첫 번째와 마지막 번호 주소 피싱 공격을 당해 1155개의 WBTC를 빼앗겼으며, 이는 약 7000만 달러에 해당합니다. 이러한 피싱 방식은 이미 오래전부터 존재했지만, 이번 사건에서의 손실 규모는 여전히 충격적입니다. 본 문서에서는 동일한 첫 번째와 마지막 번호 주소 피싱 공격의 핵심 포인트, 자금의 흐름, 해커의 특징 및 이러한 피싱 공격을 방지하기 위한 제안을 분석합니다.

(https://twitter.com/realScamSniffer/status/1786374327740543464)

공격 핵심 포인트

피해자의 주소:

0x1E227979f0b5BC691a70DEAed2e0F39a6F538FD5

피해자의 목표 전송 주소:

0xd9A1b0B1e1aE382DbDc898Ea68012FfcB2853a91

피싱 주소:

0xd9A1C3788D81257612E2581A6ea0aDa244853a91

1. 충돌하여 피싱 주소 생성: 해커는 미리 대량의 피싱 주소를 생성하고, 분산 배포된 프로그램을 통해 체인 상의 사용자 동향에 따라 목표 전송 주소에 동일한 첫 번째와 마지막 번호 주소 피싱 공격을 시작합니다. 이번 사건에서 해커는 0x를 제거한 후의 첫 4자리 및 마지막 6자리가 피해자의 목표 전송 주소와 일치하는 주소를 사용했습니다.

2. 후행 거래: 사용자가 전송한 후, 해커는 즉시 충돌하여 생성된 피싱 주소를 사용하여(약 3분 후) 후행 거래를 진행합니다(피싱 주소가 사용자 주소로 0 ETH를 전송함). 이렇게 피싱 주소가 사용자의 거래 기록에 나타나게 됩니다.

(https://etherscan.io/txs?a=0x1E227979f0b5BC691a70DEAed2e0F39a6F538FD5\&p=2)

3. 자발적으로 걸려들다: 사용자는 지갑의 거래 기록에서 최근 전송 정보를 복사하는 습관이 있어, 후행된 피싱 거래를 보고 복사한 주소가 올바른지 자세히 확인하지 않고, 결과적으로 1155개의 WBTC를 피싱 주소로 잘못 전송하게 되었습니다!

MistTrack 분석

체인 상 추적 도구인 MistTrack을 사용하여 분석한 결과, 해커는 1155개의 WBTC를 22955개의 ETH로 교환하고, 다음 10개의 주소로 이전했습니다.

5월 7일, 해커는 이 10개의 주소에서 ETH를 이전하기 시작했으며, 자금 이전 패턴은 현재 주소에 100 ETH를 넘지 않는 자금을 남기고, 나머지 자금을 대략적으로 평균 분할하여 다음 단계 주소로 이전하는 특징을 보였습니다. 현재 이 자금은 다른 암호화폐로 교환되거나 플랫폼으로 이전되지 않았습니다. 아래 그림은 0x32ea020a7bb80c5892df94c6e491e8914cce2641의 자금 이전 상황으로, 브라우저에서 링크를 열어 고화질 이미지를 확인할 수 있습니다:

(https://misttrack.io/s/1cJlL)

우리는 이어서 MistTrack을 사용하여 본 사건의 초기 피싱 주소인 0xd9A1C3788D81257612E2581A6ea0aDa244853a91을 조회한 결과, 해당 주소의 수수료 출처가 0xdcddc9287e59b5df08d17148a078bd181313eacc임을 발견했습니다.

(https://dashboard.misttrack.io/address/WBTC-ERC20/0xd9A1C3788D81257612E2581A6ea0aDa244853a91)

해당 수수료 주소를 추적해보니, 4월 19일부터 5월 3일 사이에 이 주소는 2만 건 이상의 소액 거래를 시작하여 소액의 ETH를 다양한 주소로 분배하여 피싱에 사용했습니다.

(https://etherscan.io/address/0xdcddc9287e59b5df08d17148a078bd181313eacc)

위 그림에서 볼 수 있듯이, 이 해커는 넓게 그물을 치는 방식으로 공격했기 때문에 피해자는 하나가 아닙니다. 대규모 스캔을 통해 우리는 다른 관련 피싱 사건도 발견했으며, 아래는 일부 예시입니다:

우리는 위 그림의 두 번째 사건의 피싱 주소인 0xbba8a3cc45c6b28d823ca6e6422fbae656d103a6을 예로 들어, 수수료 주소를 계속 추적한 결과, 이 주소들이 1155 WBTC 피싱 사건의 수수료 출처 주소와 겹치는 것을 발견했으므로 동일한 해커일 가능성이 높습니다.

해커가 다른 수익 자금을 이전하는 상황(3월 말부터 현재까지)을 분석한 결과, 해커의 또 다른 자금 세탁 특징은 ETH 체인 상의 자금을 모네로코인으로 교환하거나 Tron으로 크로스 체인하여 의심되는 OTC 주소로 이전하는 것이었습니다. 따라서 해커가 1155 WBTC 피싱 사건의 수익 자금을 동일한 방식으로 이전할 가능성이 존재합니다.

해커 특징

느린 안개의 위협 정보 네트워크에 따르면, 우리는 해커가 사용한 것으로 보이는 홍콩에 위치한 이동 기지국 IP를 발견했습니다( VPN 사용 가능성 배제 불가):

- 182.xxx.xxx.228

- 182.xxx.xx.18

- 182.xxx.xx.51

- 182.xxx.xxx.64

- 182.xxx.xx.154

- 182.xxx.xxx.199

- 182.xxx.xx.42

- 182.xxx.xx.68

- 182.xxx.xxx.66

- 182.xxx.xxx.207

주목할 점은, 해커가 1155개의 WBTC를 훔친 후에도 금전적 이득을 포기할 생각이 없는 것처럼 보인다는 것입니다.

이전에 수집된 세 개의 피싱 주소 모주소(여러 피싱 주소에 수수료를 제공하는 데 사용됨)를 추적해보니, 이들의 공통 특징은 마지막 거래 금액이 이전 거래보다 현저히 크다는 것입니다. 이는 해커가 현재 주소를 중단하고 자금을 새로운 피싱 주소 모주소로 이전하는 작업으로 보이며, 현재 세 개의 새로 활성화된 주소는 여전히 고빈도로 거래를 진행하고 있습니다.

(https://etherscan.io/address/0xa84aa841e2a9bdc06c71438c46b941dc29517312)

후속 대규모 스캔에서 우리는 두 개의 비활성화된 피싱 주소 모주소를 발견했으며, 추적 후 이 해커와 연관이 있음을 확인했습니다. 여기서는 더 이상 언급하지 않겠습니다.

- 0xa5cef461646012abd0981a19d62661838e62cf27

- 0x2bb7848Cf4193a264EA134c66bEC99A157985Fb8

이 글을 마치며, 우리는 해커의 ETH 체인 상 자금 출처에 대한 의문이 생겼습니다. 느린 안개 보안 팀의 추적 분석에 따르면, 해커는 처음에 Tron에서 동일한 첫 번째와 마지막 번호 주소 피싱 공격을 수행한 후, ETH 체인 상의 사용자에게 눈을 돌려 Tron에서의 수익 자금을 ETH 체인으로 이전하여 피싱을 시작했습니다. 아래 그림은 해커가 Tron에서 수행한 피싱 예시입니다:

(https://tronscan.org/#/address/TY3QQP24RCHgm5Qohcfu1nHJknVA1XF2zY/transfers)

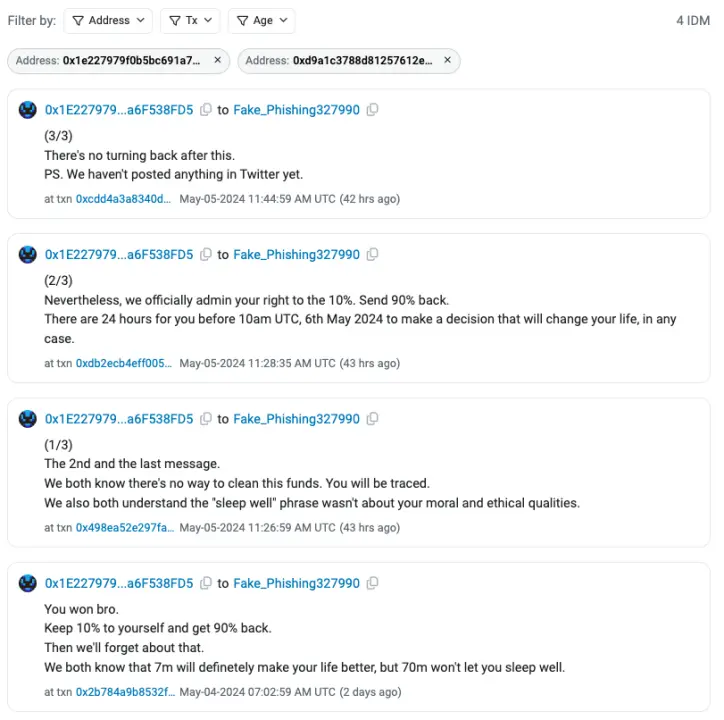

5월 4일, 피해자는 체인 상에서 해커에게 다음과 같은 메시지를 전달했습니다: "형, 너가 이겼어. 10%는 남기고 90%는 돌려줘. 우리는 아무 일도 없었던 것처럼 할 수 있어." 우리는 모두 700만 달러면 너가 잘 살 수 있다는 걸 알고 있지만, 7000만 달러는 너를 잠 못 이루게 할 거야.

5월 5일, 피해자는 계속해서 체인 상에서 해커에게 메시지를 보냈지만, 아직 응답을 받지 못했습니다.

(https://etherscan.io/idm?addresses=0x1e227979f0b5bc691a70deaed2e0f39a6f538fd5,0xd9a1c3788d81257612e2581a6ea0ada244853a91\&type=1)

방어 방법

- 화이트리스트 메커니즘: 사용자에게 목표 주소를 지갑의 주소록에 저장할 것을 권장합니다. 다음 전송 시 지갑의 주소록에서 목표 주소를 찾을 수 있습니다.

- 지갑 소액 필터 기능 활성화: 사용자에게 지갑의 소액 필터 기능을 활성화하여 이러한 제로 전송을 차단하고 피싱 위험을 줄일 것을 권장합니다. 느린 안개 보안 팀은 2022년에 이러한 피싱 방식에 대한 분석을 진행했으며, 관심 있는 독자는 링크를 클릭하여 확인할 수 있습니다(느린 안개:TransferFrom 제로 전송 사기 경계, 느린 안개:동일한 마지막 번호 에어드랍 사기 경계)。

- 주소가 올바른지 신중히 확인: 사용자가 주소를 확인할 때, 최소한 시작의 0x를 제외한 첫 6자리와 마지막 8자리가 올바른지 확인할 것을 권장합니다. 물론 모든 자리를 한 번씩 확인하는 것이 가장 좋습니다.

- 소액 전송 테스트: 사용자가 사용하는 지갑이 기본적으로 첫 4자리와 마지막 4자리 주소만 표시하고, 사용자가 이 지갑을 계속 사용해야 한다면, 먼저 소액 전송 테스트를 고려할 수 있습니다. 불행히도 걸려들 경우, 피해가 작습니다.

요약

본 문서는 동일한 첫 번째와 마지막 번호 주소를 이용한 피싱 공격 방식에 대해 설명하고, 해커의 특징 및 자금 이전 패턴을 분석하며, 이러한 피싱 공격을 방지하기 위한 제안을 제시했습니다. 느린 안개 보안 팀은 블록체인 기술이 변경 불가능하고 체인 상의 작업이 되돌릴 수 없으므로, 모든 작업을 수행하기 전에 사용자들이 반드시 주소를 신중히 확인하여 자산 손실을 피할 것을 권장합니다.