느린 안개: 세계 1위 랜섬웨어 그룹 LockBit 미스터리

작성자:23pds@SlowMist

팀 배경

2019년 9월, LockBit 랜섬웨어가 처음으로 공식 등장하였으며, .abcd라는 접미사를 사용하여 암호화된 피해자 파일을 표시하여 "ABCD" 랜섬웨어로 불리게 되었습니다. 초기 버전인 LockBit 1.0은 매우 미성숙하여, 범죄 과정에서 암호화 소프트웨어가 고정된 상호 배제 잠금을 사용할 뿐만 아니라, 안티바이러스 소프트웨어, 샌드박스 등 보안 소프트웨어에 의해 쉽게 인식되고 차단될 수 있는 디버그 함수가 남아 있기도 했습니다.

조직 규모가 계속 성장함에 따라, LockBit 1.0은 RaaS(랜섬웨어-서비스) 모델로 운영되기 시작했으며, 이는 랜섬웨어 도구를 개발하고 배포하여 다른 악의적인 행위자들이 사용할 수 있도록 하고, 유명한 러시아어 포럼 XSS에서 협력 계획을 홍보하는 방식입니다.

8개월 후, LockBit 1.0 랜섬웨어 운영자는 랜섬 요구 방식을 업그레이드하여 피해자 데이터를 공개하는 사이트를 만들고, 파일 암호화와 함께 피해자에게 추가 압박을 가하여 "이중 랜섬"을 달성하려고 했습니다.

몇 차례의 소규모 업그레이드를 거친 후, LockBit 1.0은 다른 랜섬웨어에 비해 더욱 정교한 수법을 사용하게 되었습니다. Windows 시스템을 대상으로 하는 암호화 과정은 RSA + AES 알고리즘을 사용하여 파일을 암호화하고, IOCP를 사용하여 포트 + AES-NI 명령어 집합으로 작업 효율성을 높여 고성능 암호화 프로세스를 구현하였으며, 파일이 성공적으로 암호화되면 모든 피해자의 파일에 복호화할 수 없는 .abcd 확장자가 추가됩니다.

LockBit 랜섬웨어 1.0 시기에는 피해자 시스템의 바탕화면 배경을 수정하여 랜섬 정보를 표시하고, Restore-My-Files.txt라는 랜섬 노트를 남겨 피해자에게 다크웹에 로그인하여 비트코인 또는 모네로로 몸값을 지불할 것을 요구했습니다.

이후 이 범죄 집단은 여러 차례 주목받는 공격으로 유명해졌습니다. 예를 들어, 2022년 6월에는 LockBit 3.0 버전을 출시하고, 보안 연구원들이 소프트웨어를 테스트하고 개선할 수 있도록 초대하는 버그 바운티 프로그램을 포함했습니다. 시스템 취약점을 발견하는 데 보상을 제공하는 것은 랜섬웨어에서 독특한 접근 방식입니다.

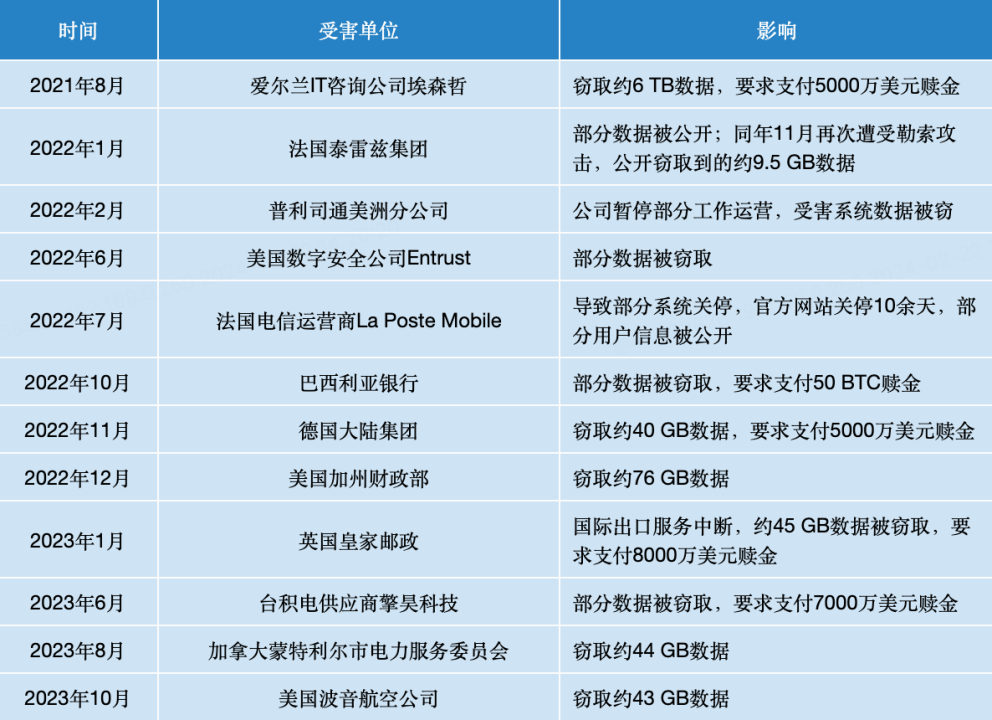

운영을 시작한 이후, LockBit는 사이버 보안 분야에서 상당한 영향을 미쳤으며, 그들의 공격은 일반적으로 피해자의 민감한 데이터 도난과 재정적 손실로 이어집니다.

"영광"의 역사

2022년 5월 이전, LockBit는 거의 독주하며 전 세계적으로 850개 이상의 기업 기관의 방어 시스템을 뚫고, 같은 기간 동안 모든 랜섬웨어 관련 공격 사건의 46%를 차지했습니다.

RaaS 대리 모델:

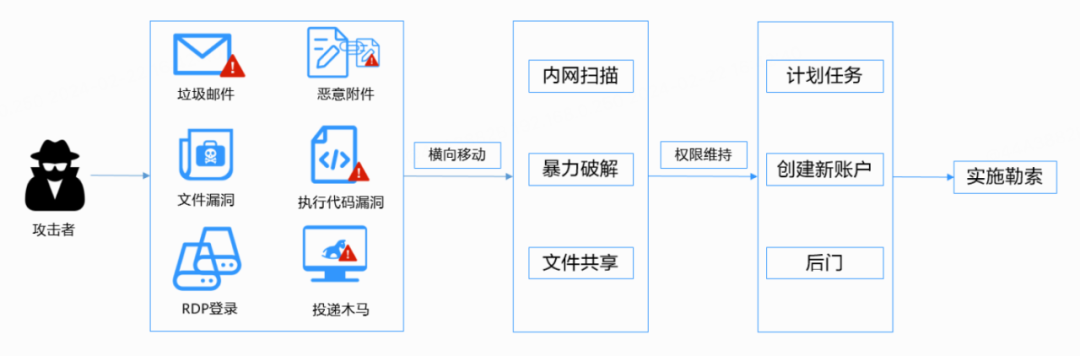

공격 방식:

사이버 보안 회사 Dragos의 데이터에 따르면, 2022년 2분기 산업 시스템을 대상으로 한 랜섬웨어 공격 중 약 3분의 1이 LockBit에 의해 발생하였으며, 이는 산업 제어 분야의 많은 대기업에 큰 타격을 주었습니다. Deep Instinct가 발표한 보고서에 따르면, 2022년 상반기 LockBit에 의해 발생한 랜섬 공격은 총 공격 수의 약 44%를 차지했습니다.

단 3년 만에 LockBit 랜섬웨어 집단의 피해자 수는 1,000명을 넘었으며, 이는 오래된 랜섬웨어 조직인 Conti의 2배, Revil의 5배가 넘는 수치입니다.

특히 주목할 점은 LockBit 랜섬 조직의 몸값 수령률이 여러 오래된 랜섬 조직보다 높다는 것입니다. 2022년 데이터에 따르면, 그들이 제시한 1억 달러의 몸값 요구 중 랜섬 성공률이 절반을 넘었으며, 이는 수많은 기업들에게 공포를 안겼습니다.

현황

이로 인해 이 범죄 집단은 전 세계 법 집행 기관의 주목을 받게 되었습니다. 2022년 11월, 미국 법무부(DoJ)는 러시아와 캐나다 이중 국적을 가진 미하일 바실리예프(Mikhail Vasiliev)가 LockBit 랜섬웨어 작전에 참여한 혐의로 기소했습니다. 이 남자는 현재 캐나다에 구금되어 있으며, 미국으로의 송환을 기다리고 있습니다.

5월, 러시아 국민 미하일 파블로비치 마트베예프(Mikhail Pavlovich Matveev, 30세), 별명 Wazawaka, m1x, Boriselcin 및 Uhodiransomwar가 미국 법무부에 의해 여러 차례 랜섬웨어 공격에 참여한 혐의로 기소되었습니다.

미국 법무부는 두 건의 기소장을 공개하며, 이 남자가 세 가지 다른 랜섬웨어를 사용하여 미국 전역의 많은 피해자들을 공격했다고 주장했습니다. 여기에는 워싱턴 D.C.와 뉴저지의 법 집행 기관, 그리고 전국 의료 및 기타 부문의 조직이 포함됩니다:

2020년 6월 25일 전후, 마트베예프와 그의 LockBit 공범이 뉴저지주 패섹 카운티의 한 법 집행 기관을 공격했습니다;

2021년 4월 26일, 마트베예프와 그의 Babuk 공범이 워싱턴 D.C.의 메트로폴리탄 경찰서를 공격했습니다;

2022년 5월 27일 전후, 마트베예프와 그의 Hive 공범이 뉴저지주의 한 비영리 행동 건강 조직을 공격했습니다.

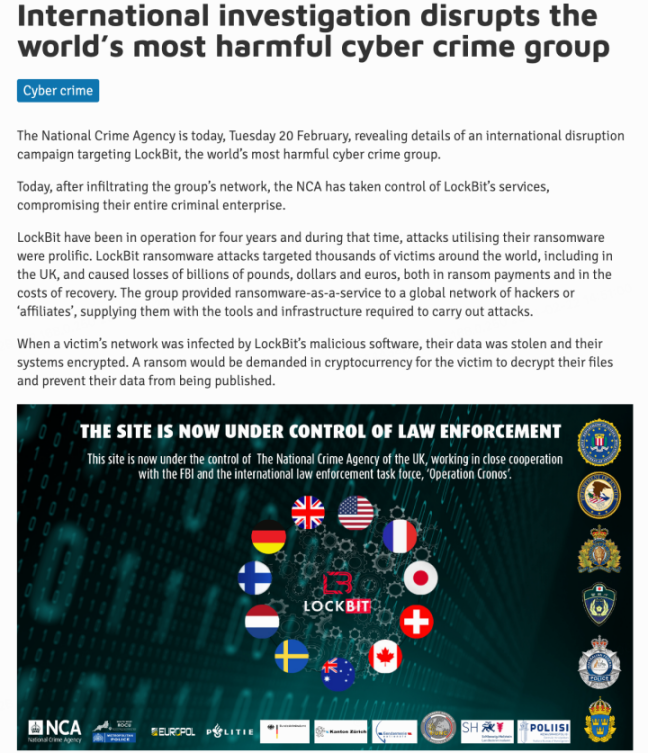

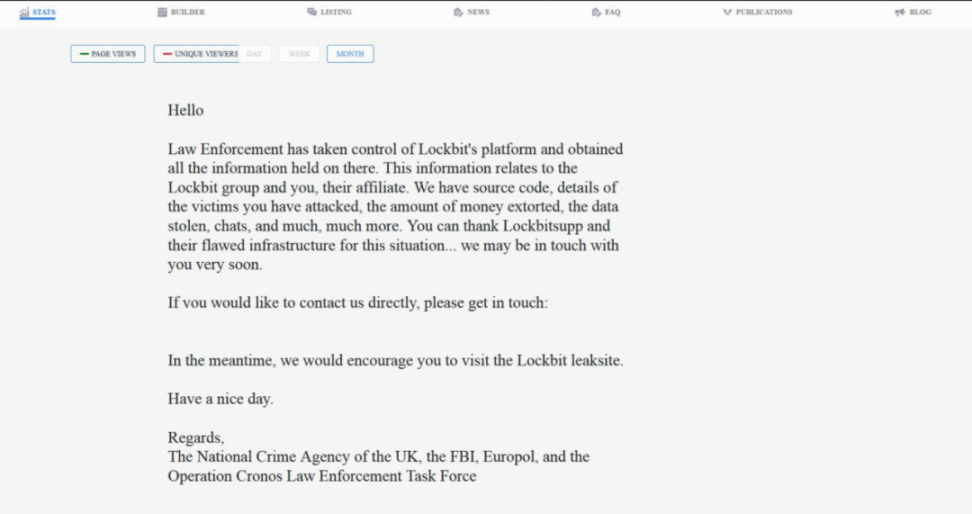

2024년 2월 19일, 악명 높은 랜섬 집단 LockBit의 웹사이트가 영국 국가 범죄국, 미국 연방 수사국, 유럽 경찰청 및 인터폴의 공동 법 집행 작전에서 압수되었습니다:

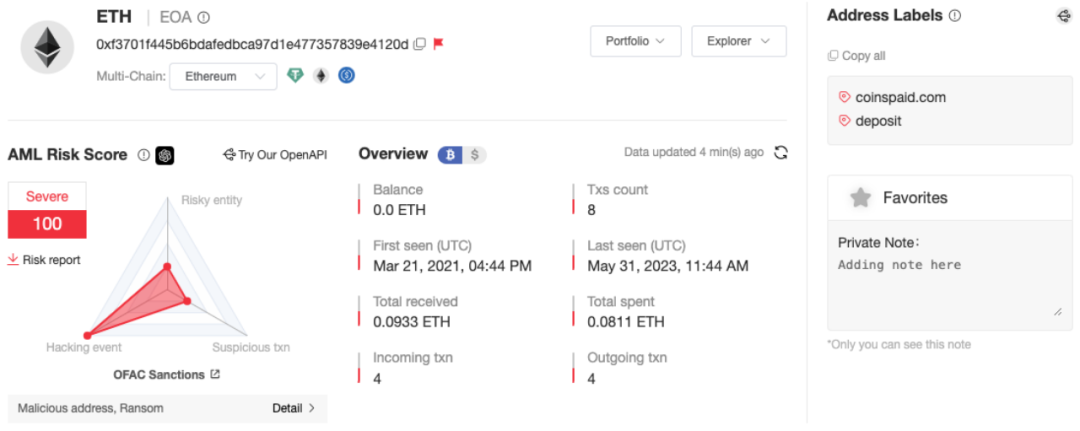

treasury.gov는 관련 제재 정보에 인물 정보, BTC 및 ETH 주소 등을 포함하여 발표했습니다:

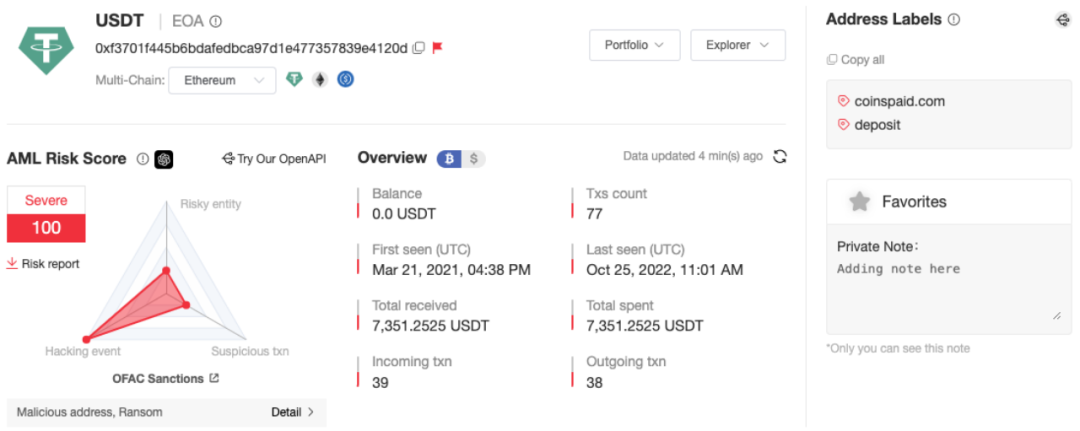

우리는 MistTrack를 사용하여 제재된 ETH 주소(0xf3701f445b6bdafedbca97d1e477357839e4120d)의 자금 상황을 살펴보았습니다:

분석 결과, 해당 ETH 주소의 자금은 이미 세탁되었습니다.

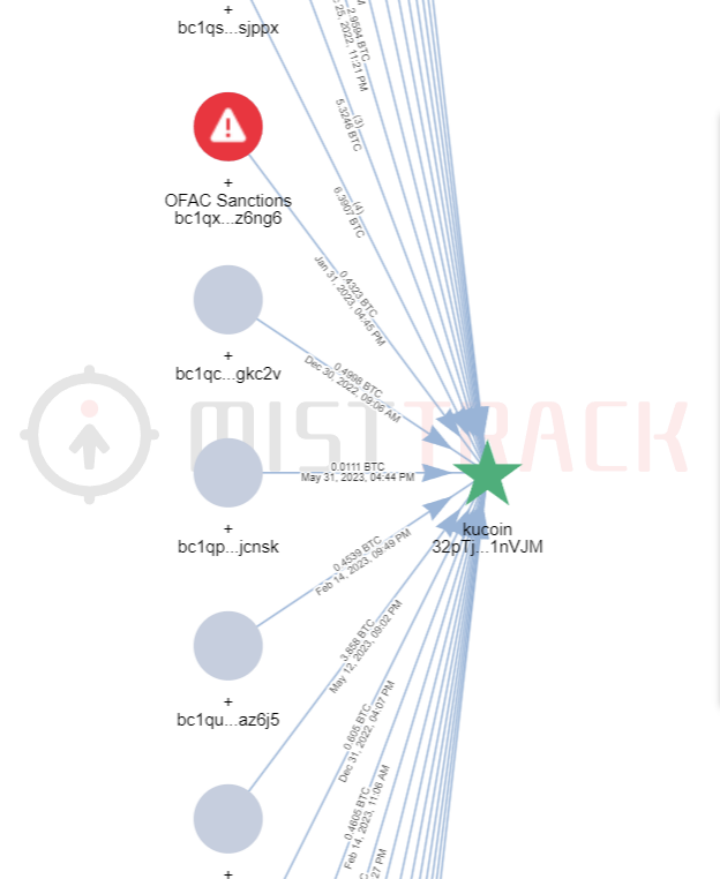

다음으로, 제재된 BTC 주소의 상황을 분석한 결과, 이 몇 개의 주소 중 가장 이른 거래는 2019년 10월로 거슬러 올라가며, 최근 거래는 2023년 3월로 거슬러 올라가고, 각 주소의 관련 자금은 모두 이전되었습니다.

그 중 수신 금액이 가장 큰 주소는 18gaXypKj9M23S2zT9qZfL9iPbLFM372Q5로, 이 주소는 LockBit 관련 회사 Artur Sungatov의 주소이며, MistTrack에서 Binance Deposit 주소로 표시되었고, 자금은 이전되었습니다.

다음으로, 주소 32pTjxTNi7snk8sodrgfmdKao3DEn1nVJM은 52.7892 BTC를 수신했으며, 이 주소는 LockBit 관련 회사 Ivan Kondratyev의 주소로, MistTrack에서 Kucoin Deposit 주소로 표시되었고, 이 주소는 또 다른 제재된 주소 bc1qx9upga7f09tsetqf78wa3qrmcjar58mkwz6ng6에서 전송된 0.4323 BTC를 수신했습니다.

미국 정부는 영국 및 유럽 경찰청과 협력하여 LockBit 랜섬웨어 조직에 대한 추가 정보를 발표했으며, LockBit이 193개의 지사를 보유하고 있다고 밝혔습니다:

체포의 미스터리

영국 국가 범죄국 대변인에 따르면, LockBit의 서비스는 중단되었으며, 이는 지속적이고 발전하는 작전입니다. 이번 작전은 법 집행 기관과 랜섬 집단 간의 수년간의 투쟁의 최신 조치로, LockBit의 최근 국제 랜섬 운영에 강력한 타격을 주었으며, 날로 증가하는 랜섬 공격에 대한 효과적인 억제력을 형성했습니다.

우리는 LockBit의 노드를 살펴보았으며, 알려진 모든 LockBit 랜섬웨어 조직 웹사이트는 오프라인 상태이거나 EUROPOL에 의해 압수된 페이지를 표시하고 있습니다. 법 집행 기관은 최소 22개의 Tor 사이트를 압수하거나 철거했으며, 이를 "크로노스 작전"이라고 부릅니다.

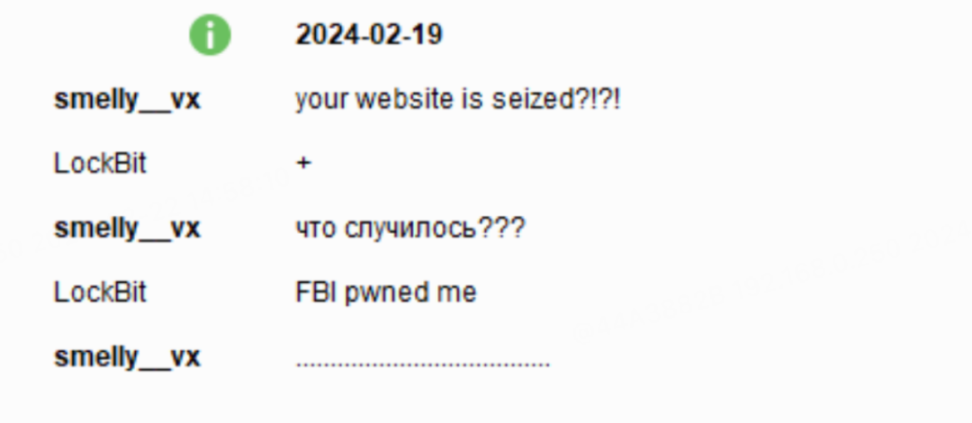

이후 LockBit 랜섬웨어 그룹 관리자는 언론에 그들의 웹사이트가 압수되었다고 확인했습니다:

하지만, 이번 압수는 LockBit 핵심 인력에게 영향을 미치지 않은 것으로 보이며, 이후 LockBit 랜섬웨어 조직은 Tox에서 개인에게 메시지를 발송했습니다: "FBI가 PHP를 사용하는 서버를 망쳤고, PHP가 없는 백업 서버는 영향을 받지 않았다."

오늘 상황이 반전되었으며, LockBit 리더십은: 우리는 법 집행 기관이 2024년 2월 23일 금요일 LockBit 리더십에 대한 사항을 발표할 것이라고 언급했습니다.

LockBit은 "그들이 공개하게 하라, 나는 그들이 내 정체를 모른다고 확신한다."라고 답변했습니다. 이어서 LockBit 랜섬웨어 그룹은 이름을 "FBI Supp"으로 변경하여 법 집행 기관을 조롱했습니다:

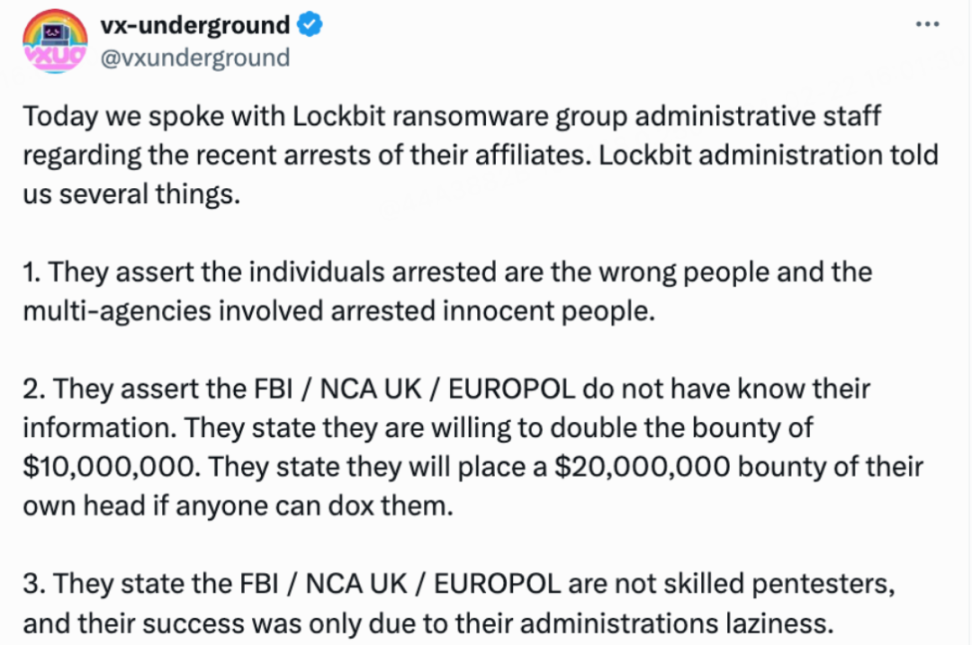

@vxunderground의 소식에 따르면, 이제 최종 주범이 체포되지 않은 것으로 보이며, LockBit은 대중이 자신을 찾도록 더 큰 금액의 보상을 공개했습니다.

이로 인해 이야기는 점점 흥미로워지고 있으며, 법 집행 기관은 앞으로 며칠 내에 LockBit 조직에 대한 추가 정보를 발표할 것이라고 주장하고 있습니다.

후속 상황은 어떻게 될까요? 우리는 지켜보겠습니다.

요약

이번 단속 작전은 랜섬웨어 집단에 대한 일련의 법 집행 조치 중 최신 단계입니다. 지난해 말, 미국 연방 수사국과 기타 기관은 Qakbot, Ragnar Locker 등 여러 랜섬웨어 집단의 네트워크와 인프라를 성공적으로 파괴했습니다.

최근 뮌헨 사이버 보안 회의에서 미국 법무부 부장관은 미국의 랜섬웨어 및 사이버 범죄에 대한 결단을 강조하며, 이러한 범죄 활동을 예방하고 파괴하는 데 중점을 두고 더 빠르고 능동적인 전략을 사용할 것이라고 밝혔습니다.

디지털 기술의 발전과 함께 암호화폐에 의존하는 사이버 범죄는 전 세계적으로 중대한 도전 과제가 되었습니다. 랜섬웨어와 같은 사이버 범죄는 개인과 기업에 손실을 초래할 뿐만 아니라, 사회 전체에 심각한 위험을 초래합니다. 통계에 따르면, 지난해 사이버 범죄자들은 전 세계 피해자에게 11억 달러 이상의 몸값을 요구했습니다.

또한, 랜섬웨어 관리는 사이버 공격자와 보안 인력 간의 대결로, 인내, 전략, 시기가 필요합니다.

LockBit 랜섬웨어의 경우, 각 버전의 공격 방식, 전략, 침입 지점을 지속적으로 업데이트하여 보안 인력이 완전한 복구 시스템을 형성하기 어렵게 만들고 있습니다. 따라서 랜섬웨어 관리 과정에서 예방이 복구보다 훨씬 더 중요하며, 시스템화되고 종합적인 정책, 시스템 관리, 다각적인 협력 방식을 통해 랜섬웨어 예방의 벽을 형성하는 것이 강력히 권장됩니다. 다음과 같은 방어 조치를 취하는 것이 좋습니다:

가능한 한 복잡한 비밀번호 사용: 기업 내부에서 서버나 내부 시스템 비밀번호를 설정할 때는 숫자, 대소문자, 특수 기호를 포함하고, 길이가 최소 8자 이상인 복잡한 로그인 자격 증명을 사용하며, 정기적으로 비밀번호를 변경해야 합니다.

이중 인증: 기업 내부의 민감한 정보에 대해서는 비밀번호 기반 로그인 외에 해커 공격을 차단하기 위해 다른 방어 계층을 추가해야 합니다. 예를 들어, 일부 민감한 시스템에 지문, 홍채 등의 생체 인식 인증을 설치하거나 물리적 USB 키 인증 장치를 사용하는 등의 조치를 취해야 합니다.

네 가지 금지: 출처가 불분명한 이메일을 클릭하지 마십시오; 음란물, 도박 등 불건전한 정보 사이트를 방문하지 마십시오; 출처가 불분명한 소프트웨어를 설치하지 마십시오. 낯선 사람이 보낸 소프트웨어를 신중하게 설치하십시오; 출처가 불분명한 USB 드라이브, 외장 하드 드라이브, 플래시 카드 등의 이동 저장 장치를 장치에 임의로 연결하지 마십시오.

데이터 백업 보호: 데이터 손실을 방지하는 진정한 보장은 항상 오프라인 백업입니다. 따라서 중요한 데이터와 비즈니스 시스템에 대한 백업이 매우 필요합니다. 주의할 점은 백업이 명확해야 하며, 각 단계의 백업을 표시하여 특정 백업이 악성 소프트웨어에 감염되었을 때 신속하게 복구할 수 있도록 해야 합니다.

정기적인 바이러스 검사 및 포트 차단: 안티바이러스 소프트웨어를 설치하고 정기적으로 바이러스 데이터베이스를 업데이트하며, 정기적으로 전체 시스템을 검사해야 합니다; 불필요한 서비스와 포트(예: 불필요한 원격 접근 서비스 3389 포트, 22 포트 및 불필요한 135, 139, 445 등 로컬 네트워크 공유 포트)를 차단해야 합니다.

직원 보안 인식 강화: 안전 생산의 가장 큰 위험은 인력에 있으며, 피싱, 사회 공학, 독극물, 약한 비밀번호 등 이러한 핵심 요소는 모두 인력의 보안 인식과 밀접한 관련이 있습니다. 따라서 전체적인 보안 강화와 방어 능력 향상을 위해서는 인력의 보안 인식을 실질적으로 향상시켜야 합니다.

사무용 단말기 및 서버에 대한 패치 즉시 적용: 운영 체제 및 제3자 애플리케이션에 대해 즉시 패치를 적용하여 공격자가 취약점을 통해 시스템에 침입하는 것을 방지해야 합니다.

감사 : WuBlockchain, @vxunderground, 희潭 실험실, 클라우드 정점 실험실