ZachXBT:潜伏してから攻撃、北朝鮮の暗号ハッカーの知られざる裏側を暴く

著者:ZachXBT、暗号探偵;

翻訳:金色财经xiaozou

最近、あるチームが私の助けを求めてきました。事の発端は、誰かが悪意のあるコードを使って彼らの金庫から130万ドルを盗んだことです。

このチームが知らなかったのは、彼らが開発者として多くの偽の身分を持つ北朝鮮のITスタッフを雇っていたことです。

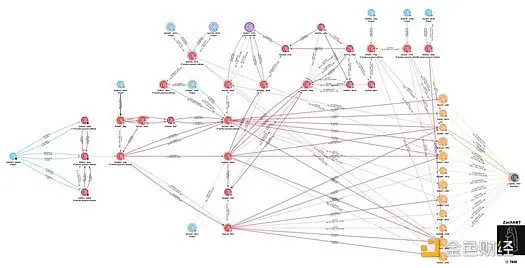

その後、私は2024年6月以降、これらの開発者に関連するアクティブな暗号プロジェクトが少なくとも25件あることを発見しました。

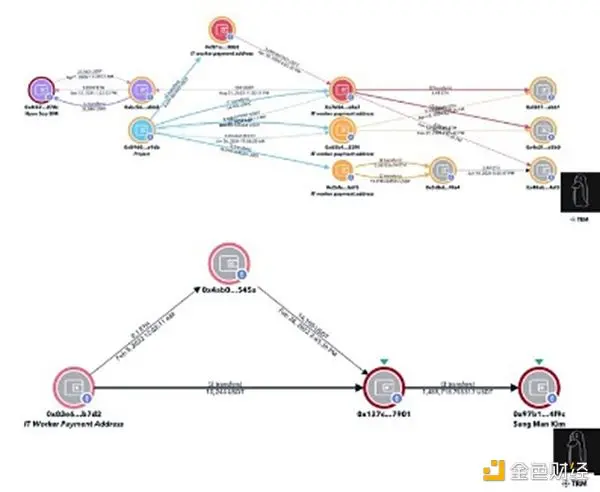

この事件のマネーロンダリングの経路は以下の通りです:

1) 130万ドルを盗まれたアドレスに移動

2) deBridgeを通じて130万ドルをソラナからイーサリアムにブリッジ

3) トルネードに50.2 ETHを入金

4) 2つの取引所に16.5 ETHを送金

盗まれたアドレスは:

6USfQ9BX33LNvuR44TXr8XKzyEgervPcF4QtZZfWMnet

21人の開発者の複数の支払いアドレスを利用して、過去1ヶ月間の最近の約37.5万ドルの支払いクラスターを描くことができました。

0 xb721adfc3d9fe01e9b3332183665a503447b1d35

過去1週間で、あなたも見たかもしれませんが、私はこれらのプロジェクトに直接私に連絡するようにお願いしました。

以前、550万ドルがある外国為替の預金アドレスに流入しました。その中には、2023年7月から2024年の間に北朝鮮のITスタッフが受け取った資金が含まれており、そのアドレスはOFAC制裁対象者のSim Hyon Sopに関連しています。

0x8f0212b1a77af1573c6ccdd8775ac3fd09acf014

調査中にいくつかの興味深いことが発見されました:

ロシアの通信IPがアメリカとマレーシアの開発者によって使用されている。

開発記録の中で、彼らはうっかりノートパッドに他の身分を漏らしてしまった。

開発者の支払いアドレスはOFAC制裁リストに載っているSang Man KimとSim Hyon Sopに関連している。

一部の開発者は人材紹介会社によって手配されている。

複数のプロジェクトには、3人以上の相互推薦のITスタッフがいる。

多くの経験豊富なチームがこれらの開発者を雇っているため、彼らを罪の根源と見なすのは不公平です。

各チームが今後注目すべき指標には以下が含まれます:

1) 彼らの相互推薦の役割

2) 立派な履歴書/GitHubの活動、ただし時には職歴を虚偽報告することも。

3) 通常は表面的にはKYCを喜んで受け入れるが、偽の身分証明書を提出し、チームがさらに調査しないことを望んでいる。

4) 彼らが主張する出身地について具体的な質問をする。

5) ある開発者が解雇されたが、すぐに複数の新しい求職アカウントが現れた。

6) 一見優秀に見える開発者だが、実際の仕事ではパフォーマンスが悪いことが多い。

7) ログを確認する

8) 人気のあるNFT pfpsを好む

9) アジアのアクセント

もしあなたがすべてを北朝鮮のせいにする人なら、これは巨大な陰謀だと考えるかもしれません。

いずれにせよ、この研究は証明しています:

アジアでは、1つの実体が偽の身分を使用して25以上のプロジェクトに同時に関与し、月に30万から50万ドルを得ることができるのです。

続報:

この記事が公開されて間もなく、別のプロジェクトが私のリストに載っている北朝鮮のITスタッフ(Naoki Murano)を雇っていることを発見し、プロジェクトの管理者が彼らのチャットで私の記事を共有しました。

結果として、わずか2分以内にNaokiはチャットを退出し、彼のGithubを削除しました。