少ないお金で大きな魚を釣る:1155 WBTC 釣り事件の真相

著者:Liz、Zero、Keywolf、SlowMistテクノロジー

背景

5月3日、Web3詐欺防止プラットフォームScam Snifferの監視によると、一人の巨大ホエールが同じ先頭と末尾の番号のアドレスによるフィッシング攻撃に遭い、1155枚のWBTCを盗まれ、約7000万ドルの損失を被りました。このようなフィッシング手法は以前から存在していましたが、今回の事件による損失の大きさには驚かされます。本記事では、同じ先頭と末尾の番号のアドレスによるフィッシング攻撃の重要なポイント、資金の行き先、ハッカーの特徴、およびこのようなフィッシング攻撃を防ぐための提案を分析します。

(https://twitter.com/realScamSniffer/status/1786374327740543464)

攻撃の重要ポイント

被害者のアドレス:

0x1E227979f0b5BC691a70DEAed2e0F39a6F538FD5

被害者の転送先アドレス:

0xd9A1b0B1e1aE382DbDc898Ea68012FfcB2853a91

フィッシングアドレス:

0xd9A1C3788D81257612E2581A6ea0aDa244853a91

1. フィッシングアドレスの衝突生成: ハッカーは事前に大量のフィッシングアドレスを生成し、分散型プログラムを展開した後、チェーン上のユーザーの動態に基づいて、ターゲットの転送先アドレスに対して同じ先頭と末尾の番号のアドレスによるフィッシング攻撃を仕掛けます。今回の事件では、ハッカーは0xを除いた先頭4桁と末尾6桁が被害者のターゲット転送先アドレスと一致するアドレスを使用しました。

2. 追従取引: ユーザーが転送を行った後、ハッカーはすぐに衝突生成したフィッシングアドレスを使用して(約3分後)、1件の取引を追従しました(フィッシングアドレスからユーザーアドレスに0 ETHを転送)。これにより、フィッシングアドレスがユーザーの取引記録に表示されます。

(https://etherscan.io/txs?a=0x1E227979f0b5BC691a70DEAed2e0F39a6F538FD5\&p=2)

3. 釣られる者: ユーザーはウォレットの履歴から最近の転送情報をコピーする習慣があるため、この追従フィッシング取引を見た際に、自分がコピーしたアドレスが正しいかどうかを確認せず、結果として1155枚のWBTCをフィッシングアドレスに誤って転送してしまいました!

MistTrack分析

チェーン上の追跡ツールMistTrackを使用して分析したところ、ハッカーは1155枚のWBTCを22955枚のETHに換金し、以下の10のアドレスに移動させました。

5月7日、ハッカーはこれら10のアドレス上のETHを移動し始め、資金移動のパターンは基本的に現在のアドレスに100 ETHを超えない資金を残し、残りの資金を大まかに平均して次のアドレスに移動させるという特徴を示しています。現在、これらの資金は他の通貨に換金されたり、プラットフォームに移動されたりしていません。下の図は0x32ea020a7bb80c5892df94c6e491e8914cce2641上の資金移動の状況で、ブラウザでリンクを開くと高解像度の画像が確認できます:

(https://misttrack.io/s/1cJlL)

次に、MistTrackを使用して本事件の初期フィッシングアドレス0xd9A1C3788D81257612E2581A6ea0aDa244853a91を調査したところ、このアドレスの手数料の出所は0xdcddc9287e59b5df08d17148a078bd181313eaccであることがわかりました。

(https://dashboard.misttrack.io/address/WBTC-ERC20/0xd9A1C3788D81257612E2581A6ea0aDa244853a91)

この手数料アドレスを追跡すると、4月19日から5月3日までの間に、このアドレスは2万件以上の小額取引を行い、小額のETHを異なるアドレスに分配してフィッシングに使用していました。

(https://etherscan.io/address/0xdcddc9287e59b5df08d17148a078bd181313eacc)

上の図からわかるように、ハッカーは広範囲に撒き餌をする手法を採用しているため、被害者は一人ではないことが確実です。大規模なスキャンを通じて、他の関連するフィッシング事件も見つかりました。以下はその一部の例です:

上の図の第二の事件のフィッシングアドレス0xbba8a3cc45c6b28d823ca6e6422fbae656d103a6を例にとり、手数料アドレスを遡っていくと、これらのアドレスが1155 WBTCフィッシング事件の手数料の出所アドレスと重複していることがわかり、同一のハッカーによるものであると考えられます。

ハッカーが他の利益資金を移動させる状況を分析した結果(3月末から現在まで)、ハッカーのもう一つのマネーロンダリングの特徴は、ETHチェーン上の資金をモネロコインに換金したり、トロンにクロスチェーンして疑わしいOTCアドレスに転送することです。したがって、ハッカーが1155 WBTCフィッシング事件の利益資金を同様の方法で移動させる可能性があることが示唆されます。

ハッカーの特徴

SlowMistの脅威インテリジェンスネットワークに基づき、ハッカーが使用していると疑われる香港にあるモバイル基地局のIPアドレスを発見しました(VPNの可能性も排除できません):

- 182.xxx.xxx.228

- 182.xxx.xx.18

- 182.xxx.xx.51

- 182.xxx.xxx.64

- 182.xxx.xx.154

- 182.xxx.xxx.199

- 182.xxx.xx.42

- 182.xxx.xx.68

- 182.xxx.xxx.66

- 182.xxx.xxx.207

注目すべきは、ハッカーが1155枚のWBTCを盗んだ後、金盆洗手をするつもりはないようです。

先に収集した3つのフィッシングアドレスの親アドレス(多数のフィッシングアドレスに手数料を提供するために使用)を追跡すると、最後の取引の金額が明らかに以前のものよりも大きいという共通の特徴があり、これはハッカーが現在のアドレスを使用停止し、資金を新しいフィッシングアドレスの親アドレスに移動させる操作です。現在、3つの新たに使用されているアドレスは高頻度で転送を行っています。

(https://etherscan.io/address/0xa84aa841e2a9bdc06c71438c46b941dc29517312)

その後の大規模なスキャンで、使用停止された2つのフィッシングアドレスの親アドレスを発見し、追跡した結果、ハッカーと関連していることがわかりました。ここでは詳しく述べません。

- 0xa5cef461646012abd0981a19d62661838e62cf27

- 0x2bb7848Cf4193a264EA134c66bEC99A157985Fb8

ここまでの文章で、ハッカーのETHチェーン上の資金源はどこから来たのかという疑問が生じました。SlowMistのセキュリティチームの追跡分析により、ハッカーは最初にトロン上で同じ先頭と末尾の番号のアドレスによるフィッシング攻撃を実施し、利益を得た後、ETHチェーン上のユーザーをターゲットにし、トロン上の利益資金をETHチェーンに移動させてフィッシングを開始したことがわかりました。下の図はハッカーがトロン上で行ったフィッシングの例です:

(https://tronscan.org/#/address/TY3QQP24RCHgm5Qohcfu1nHJknVA1XF2zY/transfers)

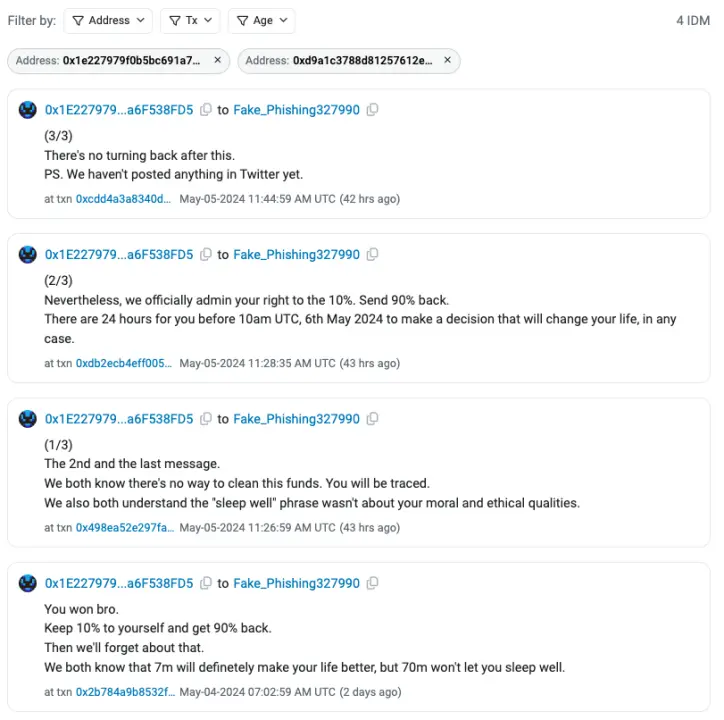

5月4日、被害者はチェーン上でハッカーに以下のメッセージを伝えました:あなたは勝ちました、兄弟、10%を残して90%を返してください、私たちは何も起こらなかったことにできます。700万ドルで十分に生活できることはわかっていますが、7000万ドルでは安眠できないでしょう。

5月5日、被害者は引き続きチェーン上でハッカーに呼びかけましたが、まだ返答は得られていません。

(https://etherscan.io/idm?addresses=0x1e227979f0b5bc691a70deaed2e0f39a6f538fd5,0xd9a1c3788d81257612e2581a6ea0ada244853a91\&type=1)

どう防ぐか

- ホワイトリストメカニズム: ユーザーはターゲットのアドレスをウォレットのアドレス帳に保存することをお勧めします。次回の転送時には、ウォレットのアドレス帳からターゲットアドレスを見つけることができます。

- ウォレットの小額フィルタ機能を有効にする: ユーザーはウォレットの小額フィルタ機能を有効にし、このようなゼロ転送をブロックしてフィッシングリスクを減少させることをお勧めします。SlowMistのセキュリティチームは2022年にこのようなフィッシング手法について分析を行っており、興味のある読者はリンクをクリックして確認できます(SlowMist:TransferFromゼロ転送詐欺に注意、SlowMist:同じ末尾番号のエアドロップ詐欺に注意)。

- アドレスが正しいかどうかを慎重に確認する: ユーザーはアドレスを確認する際、少なくとも先頭の0xを除いた先頭6桁と末尾8桁が正しいかどうかを確認することをお勧めします。もちろん、すべての桁を確認するのが最善です。

- 小額転送テスト: ユーザーが使用しているウォレットがデフォルトで先頭4桁と末尾4桁のアドレスのみを表示し、ユーザーがこのウォレットを使用し続ける場合は、まず小額転送テストを行うことを検討してください。不幸にもフィッシングに遭った場合でも、小さな損失で済みます。

まとめ

本記事では、同じ先頭と末尾の番号のアドレスを利用したフィッシング攻撃の手法を紹介し、ハッカーの特徴や資金移動のパターンを分析し、このようなフィッシング攻撃を防ぐための提案を行いました。SlowMistのセキュリティチームは、ブロックチェーン技術は改ざん不可能であり、チェーン上の操作は不可逆であるため、いかなる操作を行う前にも、ユーザーは必ずアドレスを慎重に確認し、資産の損失を避けるようにすることを警告します。