頻繁にフィッシング攻撃を仕掛け、窃盗に依存しているハッカー集団PinkDrainerはいつ手を引くのか?

2024年の年明け以来、市場は好調で、Web3ユーザーは楽観的な雰囲気の中で潜在的なハッカー攻撃に対する警戒を緩め、個人資産が損失を被る可能性があります。Web3技術の発展に伴い、暗号資産の詐欺手法も進化し続け、「フィッシング」がハッカーたちの常套手段となっています。

PeckShieldAlertの監視によると:3月15日、あるアドレスがフィッシング攻撃により46.7万ドル相当のSHIBとHOGEを失いました。

では、フィッシング攻撃とは一体何でしょうか?ハッカーはなぜフィッシング攻撃を通じて資産を盗み、他のプラットフォームに罪をなすりつけることができるのでしょうか?フィッシング攻撃が蔓延すれば、業界に深刻な打撃を与えるのでしょうか?以下に、読者のために包括的な解説を行います。

ハッカーが楽しむフィッシング攻撃:簡単に資産を奪い、責任はすべてプロジェクト側に押し付ける

簡単に言えば、「フィッシング」は暗号ユーザーをターゲットにしたネットワーク詐欺手法で、正式なウェブサイトに見せかけた偽のウェブサイトを作成してユーザーの承認、署名、暗号資産を盗みます。フィッシング攻撃の経路は、プロジェクトの公式Twitterがハッキングされた後、ハッカーがその公式Twitterに誘導的なフィッシングリンクを投稿し、ユーザーをリンクをクリックさせ、ウォレットと相互作用させた後に直接資産を盗むというものです。

昨年12月以来、多くの著名なWeb3プロジェクトがフィッシング攻撃に遭遇しています。これには、分散型金融プロトコルSet Protocol、DeFi貸付プラットフォームCompound、安全監査会社CertiK、SolanaエコシステムのNFT貸付プロトコルSharkyが含まれます。3月15日には、ゲームパブリッシャーのアクティビジョン・ブリザードのXプラットフォームアカウントがハッキングされ、Solanaエコシステムのトークンの暗号詐欺リンクが投稿されました。3月19日には、TONの公式Twitterアカウントがハッキングされた疑いがあり、Memeコインのプレセールアドレスが投稿されました。

フィッシング攻撃事件発生後、アクティビジョン・ブリザードはXプラットフォームでアカウントのハッキング事件を明らかにしました。

従来のハッカー攻撃手法とは異なり、攻撃者が「フィッシング」手法で成功を収めると、被害者や多くの無知なユーザーはこれをプラットフォームの内部犯行だと誤解し、様々な手段でプラットフォームに対して権利を主張します。

ユーザーが損失を取り戻そうとする心理や行動は理解できますが、この過程で無実のプラットフォームも被害者となり、言い訳ができない状況で同じく被害者のプラットフォームは自らの無実を証明するためにより多くのエネルギーとコストを費やさなければならず、同時に被害を受けたユーザーを慰め、調査を手伝って損失を回復する必要があります。

フィッシング手法が蔓延すれば、業界の信頼基盤は崩壊し、Web3エコシステムの構築に取り組むプロジェクトチームは大きな打撃を受けることになります。

最近、DeGameはフィッシング攻撃に遭った後、迅速かつ積極的に危機を処理し、SlowMistに調査を依頼しました

最近、Web3ゲームアグリゲーションプラットフォームDeGameも深刻なフィッシング攻撃を受けました。あるユーザーは、知らずにハッキングされたDeGameの公式Twitterが投稿したフィッシングリンクをクリックし、損失を被りました。

その後、そのユーザーはDeGameが内部犯行を行っていると誤解し、Twitterでこの事件を公表しました。多くのKOLやメディア、相当数のユーザーが無知のままこの事態を拡散し、DeGameのブランドイメージやプラットフォームの評判に悪影響を及ぼしました。このような状況の中、DeGameは被害者に積極的に連絡を取り、賠償について協議しました。

事件後、DeGameは緊急対策を開始し、ユーザーにリスクを警告し、プラットフォームのネットワークセキュリティ技術を全面的に強化しました。自らの無実を証明し、被害者の資産を回復するために、DeGameは業界の第三者安全監査機関であるSlowMistに調査を依頼しました。調査結果は、この事件が第三者のハッカーによる悪意のある攻撃事件であり、DeGame自体も被害者であることを示しました。

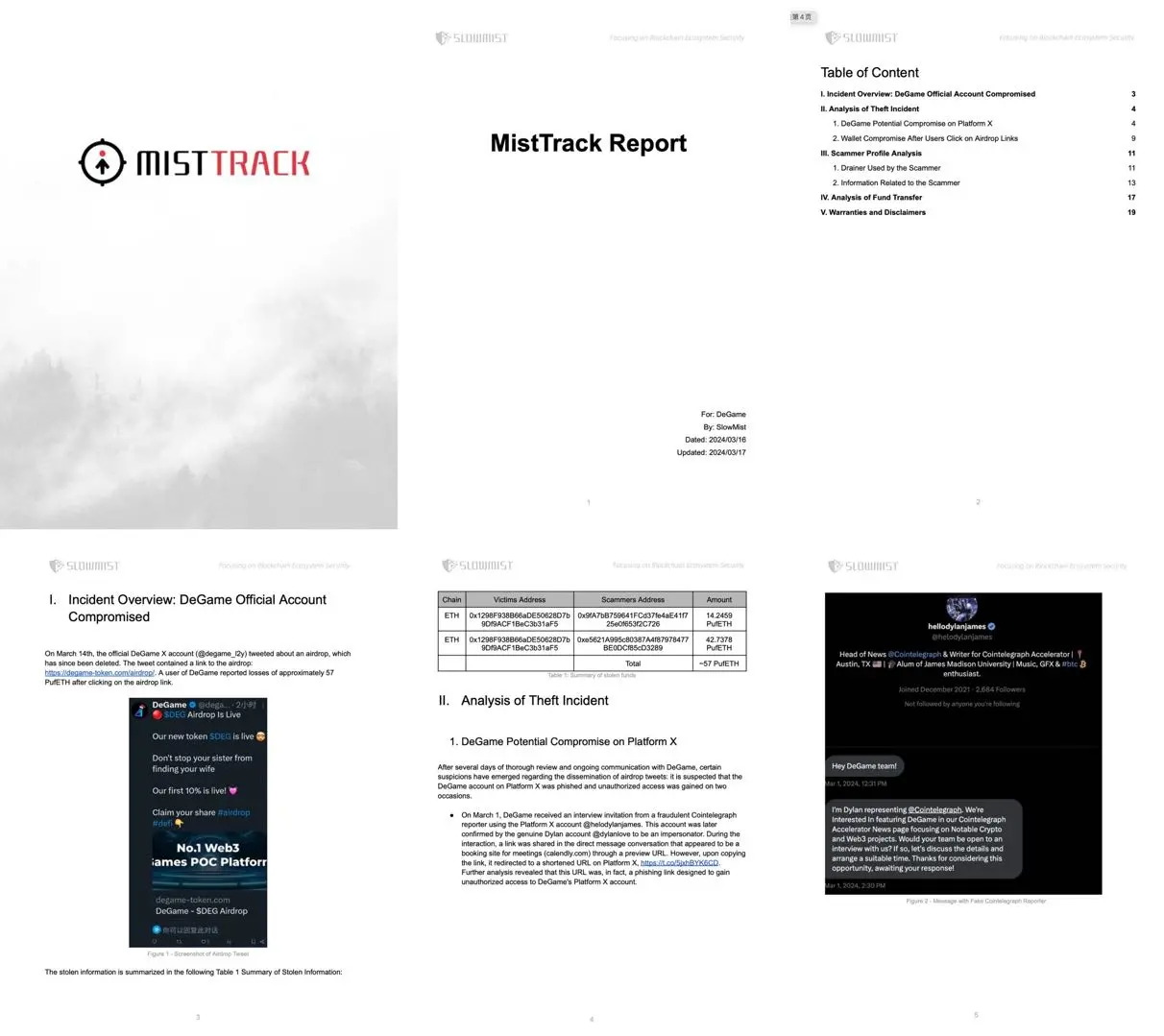

SlowMistがDeGameのフィッシング攻撃事件に関する報告を発表

SlowMistの調査結果によると、DeGameがフィッシング攻撃を受けた経緯は以下の通りです:

- 3月14日午前4時から9時30分の間に、DeGameの公式Xアカウント(@degame_l2y)がハッカーにハッキングされ、エアドロップのツイートを送信しました。そのツイートのエアドロップリンクはすべてDeGameの公式を模倣したフィッシングサイトでした。あるユーザーは、このエアドロップリンクをクリックした後、約57 PufETHを失ったと報告しました;

- DeGameの公式Twitter運営者は、午前9時30分以降にプラットフォーム上のフィッシングリンクを発見し、すぐに削除しました。同時にDeGameは公式SNSとコミュニティを通じて全ユーザーにこの情報を共有し、警告公告を発表しました。現在、他のユーザーから資産が盗まれたとの報告はありません;

- 被害者はDeGameの公式Twitterアカウントが異常な時間帯にフィッシングサイトのリンクと攻撃者が投稿した説明文を閲覧し、知らずにそのリンクがDeGameの公式が他のプロジェクトと共同で行っているトークンエアドロップ活動だと思い込み、リンクをクリックして攻撃者の指示に従って操作した結果、資産を失いました;

- SlowMistの報告によると、ユーザーがフィッシングサイトに接続してウォレットをリンクすると、サイトは自動的にウォレットアドレスに資産があるかどうかを検出します。資産があれば、Permit Token Approval取引の署名が直接ポップアップします。通常の取引署名とは異なり、この署名は完全にオンチェーンではなく、完全に匿名であり、不正な手段に使用される可能性があります。また、ユーザーは事前に承認する必要がなく、追加の承認署名(Permit)を通じてアプリケーション契約と相互作用できます。

- この盗難事件では、フィッシングハッカーが盗まれたユーザーからフィッシング契約アドレス0xd560b5325d6669aab86f6d42e156133c534cde90へのPermit Token Approval取引の署名を取得し、攻撃取引でPermitを呼び出してトークンの承認を取得した後、盗まれた資金を移転しました。これに対して、DeGameが共同プロジェクトと行ったエアドロップ活動では、すべての取引がオンチェーンで行われ、資産取引の承認プロセスは厳格に管理されており、通常の状況ではこのような事態は発生しません。

SlowMistの確認:常習犯Pink Drainerがフィッシング攻撃者にツールを提供し、25%の手数料を得る

SlowMistが提出した報告結果によると、これは明確な目的と計画を持った悪意のある攻撃事件であり、DeGameには内部犯行の疑いはありません。SlowMistの報告結果は以下の通りです:

A. フィッシングリンクツールの提供者はハッカー詐欺団体Pink Drainerであり、業界の常習犯です。ETHチェーンのブロックエクスプローラーEtherscanによれば、盗まれた取引の発起アドレスはPink Drainer: Wallet 1としてマークされています。これはフィッシング団体Pink Drainerの番号1のウォレットアドレスです;

B. この盗まれた取引の約25%の資金がPinkDrainer: Wallet 2、つまりフィッシング団体Pink Drainerの番号2のウォレットアドレスに移転されました。SlowMistのAMLチームによると、フィッシング団体Pink Drainerの情報に基づき、フィッシングを実施したハッカーがPink Drainerのフィッシングツールを使用した後、Pink Drainerに分け前を支払ったとされています;

SlowMistが発表:フィッシング攻撃事件におけるDeGameの盗まれた取引の呼び出しスタックの詳細

C. 盗まれたユーザーが承認したフィッシング契約アドレス0xd560b5325d6669aab86f6d42e156133c534cde90の契約作成者もPinkDrainer: Wallet 1です。

注意が必要なのは、Pink Drainerはマルウェア・アズ・ア・サービス(Malware-as-a-Service、MaaS)であり、ユーザーが迅速に悪意のあるウェブサイトを構築できるようにし、このマルウェアを通じて不正な資産を取得します。ブロックチェーンセキュリティ会社Beosinによれば、このフィッシングサイトは暗号ウォレットを盗むツールを使用し、ユーザーに署名リクエストを送信します。一度リクエストが署名されると、攻撃者は被害者のウォレットからNFTやERC-20トークンを移転できるようになります。Pink Drainerは、盗まれた資産の30%に達する可能性がある手数料をユーザーから徴収します。Pink Drainerチームは、TwitterやDiscordなどのプラットフォームでの高調な攻撃により悪名高く、Evomos、Pika Protocol、Orbiter Financeなどの事件に関与しています。

以上の情報に基づき、以下の結論が得られます:

このフィッシング事件において、Pink Drainerはツール提供者であり、0xe5621a995c80387a4f87978477be0dcf85cd3289はフィッシングを実施したハッカーのアドレスであり、フィッシングが成功した後、フィッシングを実施した者はツール提供者に約25%の分け前を支払いました。

市場が回復するにつれてフィッシング攻撃事件がさらに蔓延する可能性があるため、プロジェクトとユーザーは慎重に対処する必要があります

現在、この悪質な攻撃の実施者と共犯者は依然として自由に行動しており、巨額の利益の誘引の下でその悪行は続くでしょうが、DeGameとSlowMistは引き続き追跡を行い、ハッカーに妥協することはありません。

特に2024年以降、アメリカの利下げやビットコイン現物ETFなどの重厚な好材料の影響で、暗号業界の市場は回復し続け、オンチェーンの相互作用活動も活発化しています。これは、Pink Drainerのような攻撃者にとって好機となる可能性があります。防止策を講じなければ、さらに深刻な惨事が続発する可能性があります。

ここで、筆者はすべてのプロジェクト側にアカウント情報の安全性に注意するよう警告し、ユーザーもプロジェクトに参加する際にはウェブサイトのリンクや相互作用のプロセスなどの情報を慎重に確認し、資産が失われた場合の追跡は非常に煩雑であることを認識する必要があります。Web3業界の資産安全はすべての前提であり、必ず慎重に対処してください。