慢雾:世界一のランサムウェアグループ LockBit の謎

執筆:23pds@SlowMist

チームの背景

2019年9月、LockBitランサムウェアが初めて正式に登場しました。これは、暗号化された被害者のファイルに拡張子 .abcd を使用してマークすることから「ABCD」ランサムウェアと呼ばれています。初期バージョンのLockBit 1.0は非常に未熟で、攻撃中に使用される暗号化ソフトウェアは固定のミューテックスを使用するだけでなく、ウイルス対策ソフトウェアやサンドボックスなどのセキュリティソフトウェアによって検出されやすいデバッグ関数を残すことさえありました。

組織の規模が拡大するにつれて、LockBit 1.0はRaaS(Ransomware-as-a-Service)モデルで運営を開始しました。これは、他の悪意のある行為者が使用できるランサムウェアツールを開発・配布し、有名なロシア語フォーラムXSSでその協力計画を宣伝することを意味します。

8ヶ月後、LockBit 1.0のランサムウェアオペレーターは、ランサムウェアの戦略をアップグレードし、被害者データを公開するためのサイトを作成し、ファイルの暗号化と組み合わせて、被害者にさらなる圧力をかけ、「二重ランサム」の目的を達成しようとしました。

いくつかの小さなアップグレードを経て、他のランサムウェアと比較して、LockBit 1.0の手法はより高度になりました。Windowsシステムに対する暗号化プロセスはRSA + AESアルゴリズムを使用してファイルを暗号化し、IOCPを使用してポートを完了し、AES-NI命令セットを使用して作業効率を向上させ、高性能な暗号化プロセスを実現します。一度ファイルが成功裏に暗号化されると、すべての被害者のファイルには解読不可能な .abcd 拡張子が追加されます。

LockBitランサムウェア1.0の時期、主に被害者のシステムデスクトップの壁紙を変更してランサムメッセージを表示し、Restore-My-Files.txtという名前のランサムレターを残し、被害者にダークウェブにログインし、ビットコインまたはモネロで身代金を支払うよう要求しました。

その後、このグループは多くの注目を集める攻撃によって名を馳せました。例えば、2022年6月にはLockBit 3.0バージョンを発表し、脆弱性報奨プログラムを含め、セキュリティ研究者に自社のソフトウェアをテストし改善するよう招待しました。システムの脆弱性を発見するための報酬を提供することは、ランサムウェアにおいて独特のアプローチです。

運営開始以来、LockBitはサイバーセキュリティにおいて顕著な影響を与え、その攻撃は通常、被害者の機密データの盗難や財務損失を引き起こします。

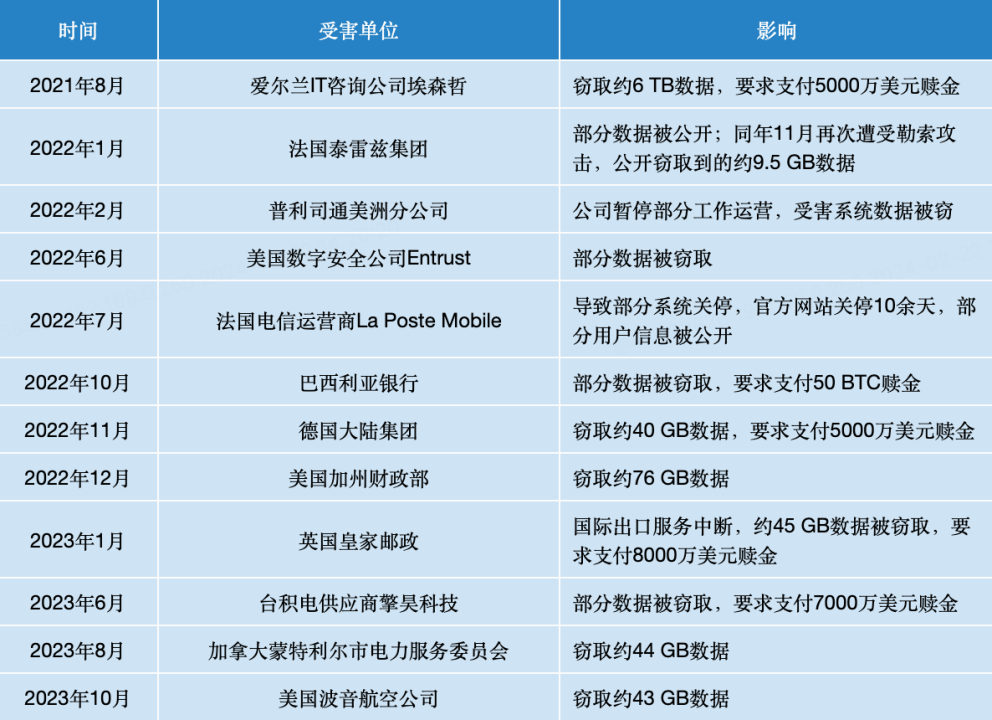

「輝かしい」歴史

2022年5月以前、LockBitはほぼ独走状態で、全世界で850以上の企業の防御システムを突破し、同時期のすべてのランサムウェア関連攻撃事件の46%を占めました。

RaaS代理モデル:

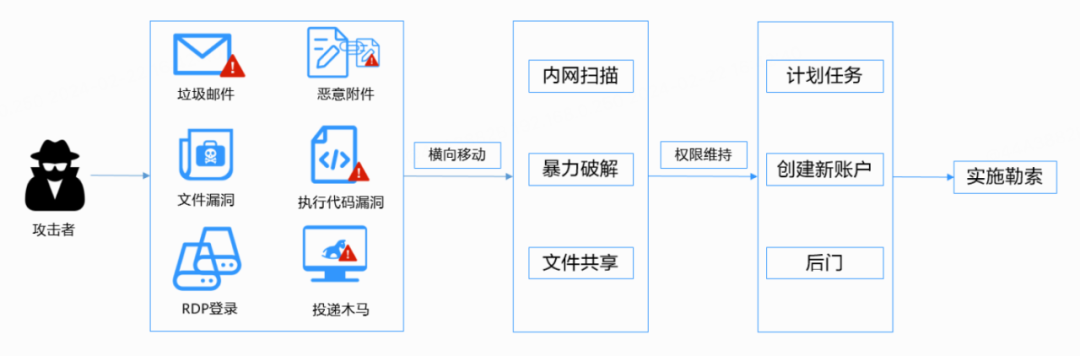

攻撃方法:

サイバーセキュリティ会社Dragosのデータによると、2022年第2四半期の産業システムに対するランサムウェア攻撃の約3分の1がLockBitによって引き起こされ、多くの大企業に大きな打撃を与えました。また、Deep Instinctが発表した報告書によれば、2022年上半期にLockBitによって引き起こされたランサム攻撃は総攻撃数の約44%を占めています。

わずか3年で、LockBitランサムウェアグループの被害者数は1000人を超え、老舗ランサムウェア組織Contiの2倍、Revilの5倍以上に達しました。

特筆すべきは、LockBitランサム組織の身代金獲得率も多くの老舗ランサム組織を上回っていることです。2022年のデータによれば、彼らが提示した1億ドルの身代金要求のうち、ランサム成功率は50%を超え、多くの企業に恐怖を与えました。

現状

このため、このグループは世界中の法執行機関の注目を集めました。2022年11月、アメリカ合衆国司法省(DoJ)は、ロシアとカナダの二重国籍を持つミハイル・ヴァシリエフ(Mikhail Vasiliev)がLockBitランサムウェア活動に関与しているとして起訴しました。この男は現在カナダで拘留されており、アメリカへの引き渡しを待っています。

5月、ロシア国民のミハイル・パブロビッチ・マトヴェエフ(30歳)、別名Wazawaka、m1x、Boriselcin、Uhodiransomwarがアメリカ司法省によって複数のランサムウェア攻撃に関与したとして起訴されました。

アメリカ司法省は2件の起訴状を公開し、彼が3種類の異なるランサムウェアを使用してアメリカ各地の多くの被害者を攻撃したとしています。これにはワシントンD.C.やニュージャージー州の法執行機関、全国の医療およびその他の部門の組織が含まれます:

2020年6月25日前後、マトヴェエフとそのLockBit共犯者はニュージャージー州パセック郡の法執行機関を攻撃しました;

2021年4月26日、マトヴェエフとそのBabuk共犯者はワシントンD.C.のメトロポリタン警察を攻撃しました;

2022年5月27日前後、マトヴェエフとそのHive共犯者はニュージャージー州の非営利行動保健組織を攻撃しました。

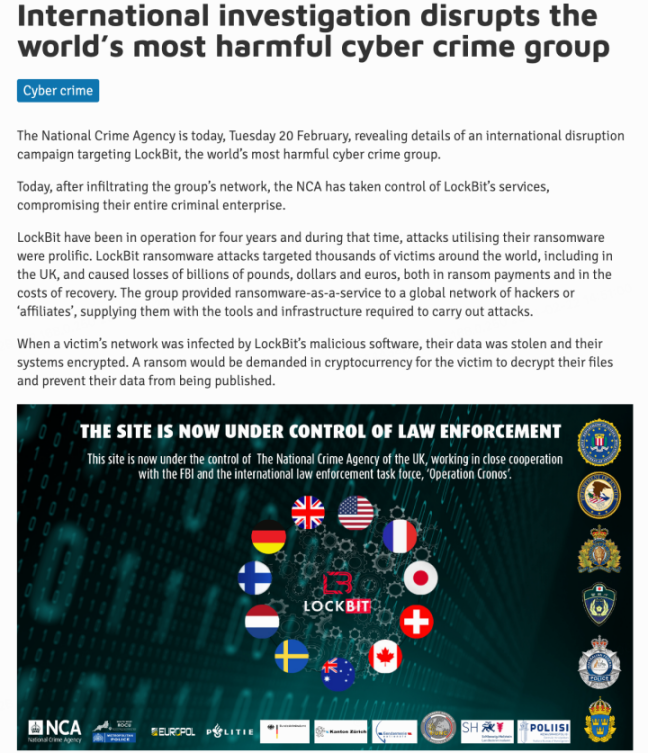

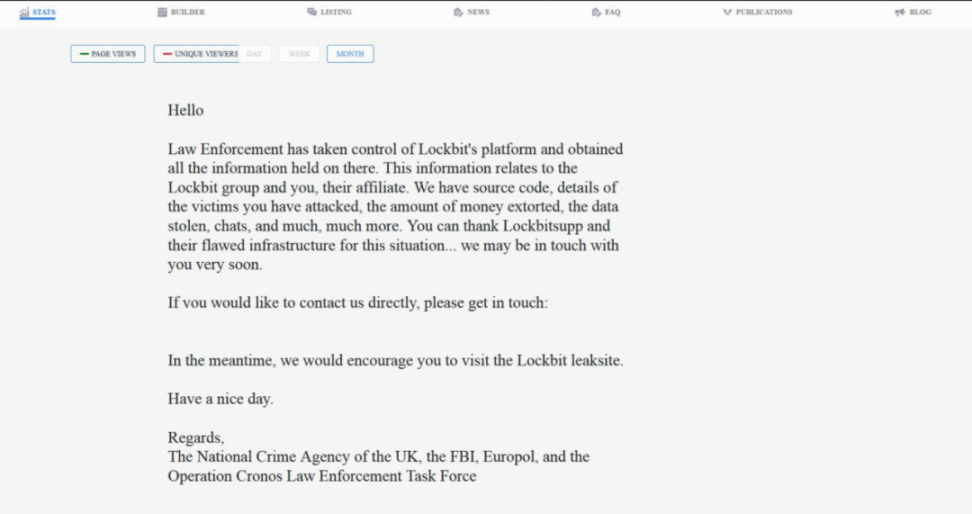

2024年2月19日、悪名高いランサムグループLockBitのウェブサイトは、イギリス国家犯罪局、アメリカ連邦捜査局、欧州刑事警察機構、国際警察機関の共同法執行活動により押収されました:

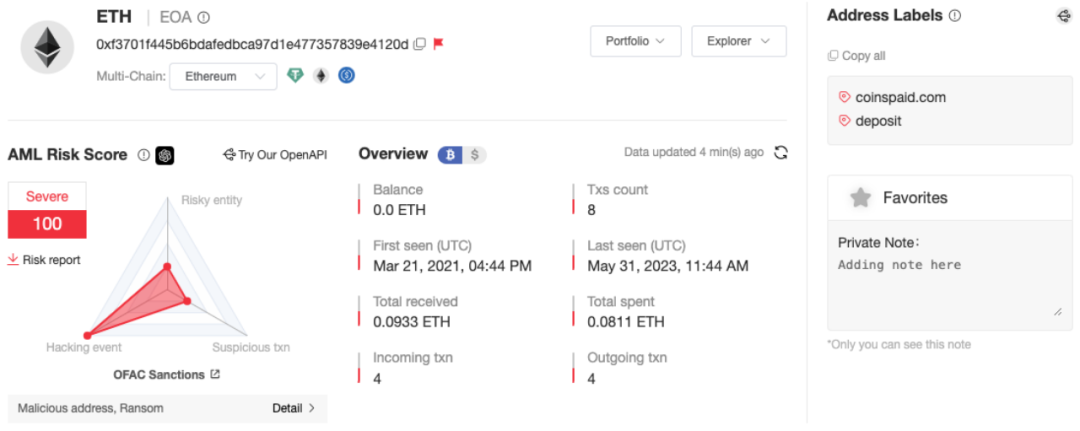

treasury.govは関連する制裁情報を公開し、関係者の情報、BTCおよびETHアドレスなどが含まれています:

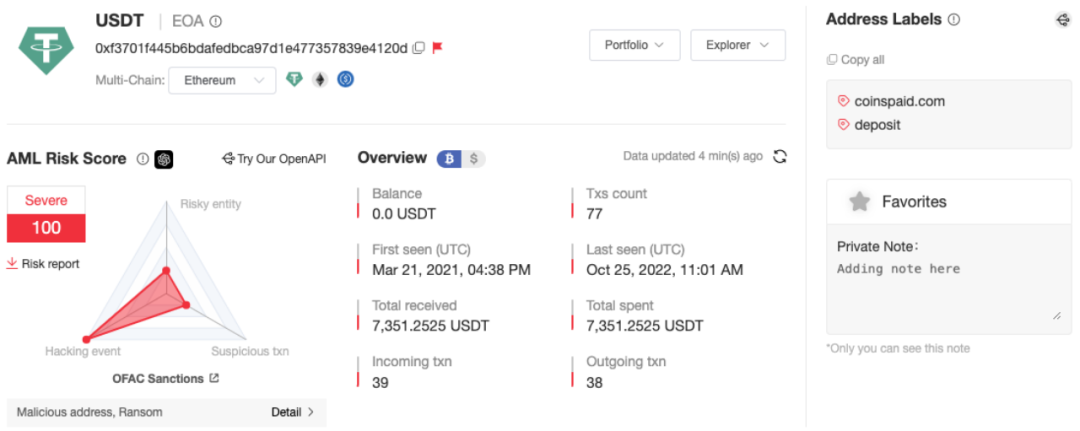

私たちはMistTrackを使用して制裁されたETHアドレス(0xf3701f445b6bdafedbca97d1e477357839e4120d)の資金状況を確認しました:

分析の結果、このETHアドレスの資金はすでに洗浄されていました。

次に、制裁されたBTCアドレスの状況を分析し、これらのアドレスの最初の取引は2019年10月に遡り、最近の取引は2023年3月に遡ることがわかりました。また、各アドレスの関連資金はすでに移転されています。

その中で、受取金額が最も大きいアドレスは18gaXypKj9M23S2zT9qZfL9iPbLFM372Q5で、このアドレスはLockBit関連会社Artur Sungatovのアドレスで、MistTrackによってBinance Depositアドレスとしてマークされており、資金はすでに移転されています。

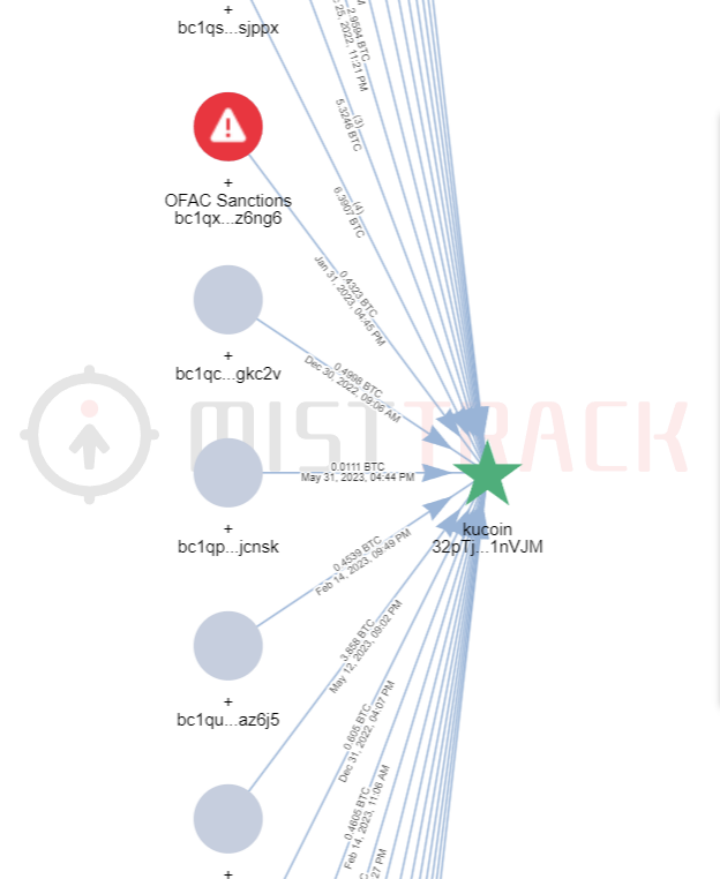

次に、アドレス32pTjxTNi7snk8sodrgfmdKao3DEn1nVJMは52.7892 BTCを受け取りました。このアドレスはLockBit関連会社Ivan Kondratyevのアドレスで、MistTrackによってKucoin Depositアドレスとしてマークされており、このアドレスは別の制裁されたアドレスbc1qx9upga7f09tsetqf78wa3qrmcjar58mkwz6ng6から転入された0.4323 BTCを受け取りました。

アメリカ政府はイギリスおよび欧州刑事警察機構と共同でLockBitランサムウェア組織に関するさらなる情報を公開し、LockBitが193の支部を持っていることを明らかにしました:

捕まった謎

イギリス国家犯罪局のスポークスマンによれば、LockBitのサービスは中断されており、これは継続的かつ進行中の行動です。この行動は、法執行機関とランサムグループとの間の長年の闘争の最新の取り組みであり、LockBitの最近の国際的なランサム運営に対して強力な打撃を与え、ますます蔓延するランサム攻撃に対する効果的な抑止力となっています。

私たちはLockBitのノードを確認し、既知のLockBitランサムウェア組織のウェブサイトはオフラインであるか、EUROPOLによって押収されたページを表示しています。法執行機関は少なくとも22のTorサイトを押収または閉鎖しました。これは「クロノス作戦」と呼ばれています。

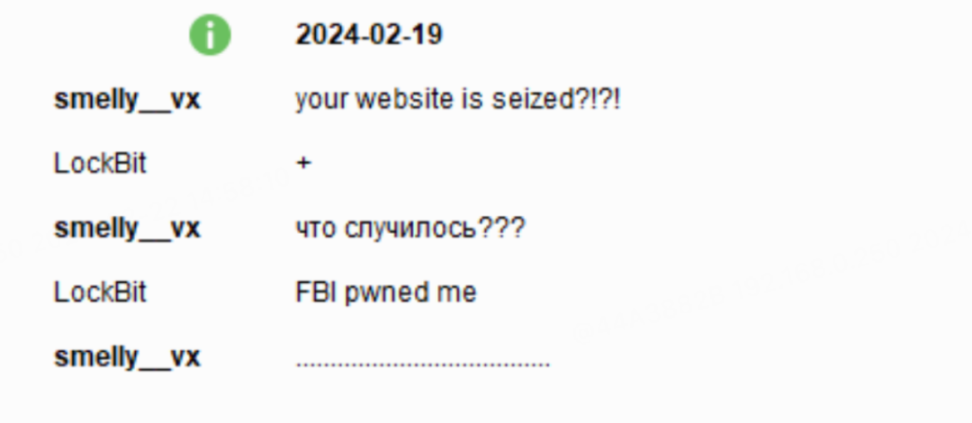

その後、LockBitランサムウェアグループの管理者はメディアに対し、彼らのウェブサイトが押収されたことを確認しました:

しかし、この押収がLockBitの核心メンバーに影響を与えたようには見えません。その後、LockBitランサムウェア組織はTox上の個人にメッセージを発信しました。「FBIはPHPを使用したサーバーを台無しにしましたが、PHPの代替サーバーには影響がありませんでした。」

今日、ストーリーは反転しました。LockBitのリーダーシップは、2024年2月23日金曜日にLockBitのリーダーシップに関する発表を行うと法執行機関が発表した件について、LockBitランサムウェア組織の管理者と話し合ったと述べました。

LockBitは「彼らに明らかにさせてください。私は彼らが私の身元を知らないと確信しています。」と応じ、LockBitランサムウェアグループは名前を「FBI Supp」に変更し、法執行機関を嘲笑しました:

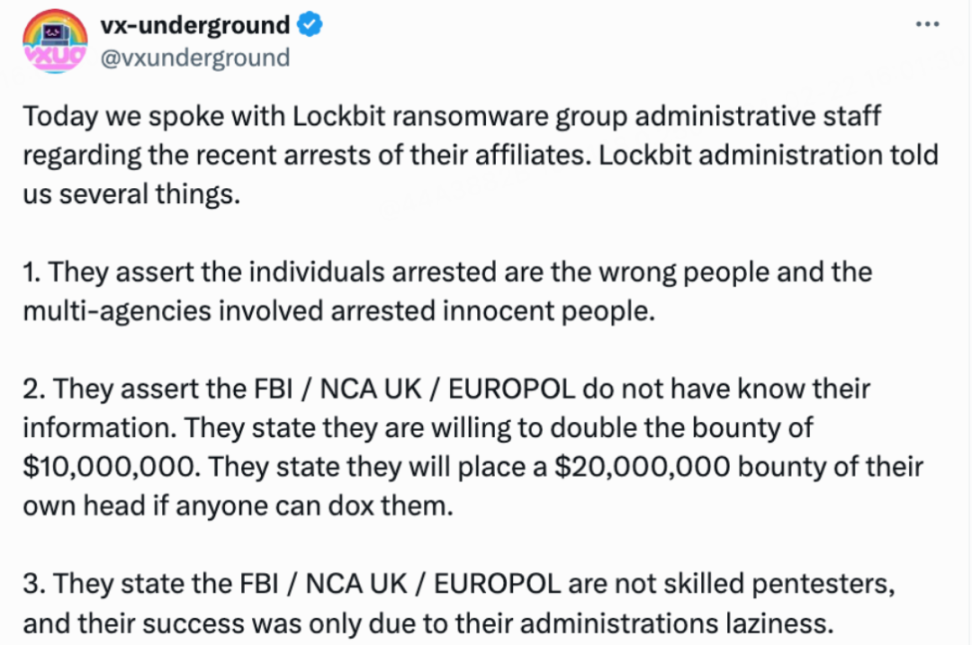

@vxundergroundの情報によれば、最終的な首謀者は捕まっていないようで、LockBitは自らを探すためにより大きな金額を公開しています。

ここまで来ると、物語はますます興味深くなり、法執行機関は今後数日間にLockBit組織に関するさらなる情報を発表すると主張しています。

今後の展開はどうなるのでしょうか?私たちは注目していきます。

まとめ

この打撃行動は、ランサムウェアグループに対する一連の法執行措置の最新の一環です。昨年末、アメリカ連邦捜査局や他の機関は、Qakbot、Ragnar Lockerなどの複数のランサムウェアグループのネットワークとインフラを成功裏に破壊しました。

最近のミュンヘンサイバーセキュリティ会議で、アメリカ司法省副長官は、アメリカがランサムウェアとサイバー犯罪に対抗する決意を強調し、これらの犯罪活動を予防し破壊することに重点を置いたより迅速で積極的な戦略を採用することを提案しました。

デジタル技術の発展に伴い、暗号通貨に依存するサイバー犯罪は世界的な重大な課題となっています。ランサムウェアなどのサイバー犯罪は、個人や企業に損失をもたらすだけでなく、社会全体に深刻なリスクをもたらします。統計によれば、昨年、サイバー犯罪者は世界中の被害者から110億ドル以上を要求しました。

さらに、ランサムウェアの管理は、サイバー攻撃者とセキュリティ担当者の双方の戦いであり、忍耐、戦略、タイミングが必要です。

LockBitランサムウェアの例を挙げると、各バージョンの攻撃方法、戦略、侵入ポイントなどを継続的に更新しているため、セキュリティ担当者が完全な修復システムを構築するのが難しくなっています。したがって、ランサムウェアの管理プロセスでは、予防が修復よりもはるかに重要であり、体系的かつ包括的な対策、システム管理、複数の協力を通じて、ランサムウェアの防止のための壁を形成することが強く推奨されます。以下の防護措置を講じることをお勧めします:

可能な限り複雑なパスワードを使用する: 企業内部でサーバーや内部システムのパスワードを設定する際は、数字、大文字、小文字、特殊記号を含む複雑なログイン資格情報を使用し、長さは少なくとも8文字以上とし、定期的にパスワードを変更する必要があります。

二重認証: 企業内部の機密情報に対しては、パスワードに基づくログインに加えて、ハッカーの攻撃を防ぐために他の防御層を追加する必要があります。例えば、一部の機密システムに指紋や虹彩などの生体認証をインストールしたり、物理的なUSBキー認証器を使用するなどの対策が考えられます。

四つの「しないこと」: 不明な送信元のメールをクリックしない;ポルノ、ギャンブルなどの不適切な情報サイトを閲覧しない;不明なソフトウェアをインストールしない、見知らぬ人から送られたソフトウェアのインストールには注意する;不明なUSBメモリ、外付けハードドライブ、フラッシュカードなどの移動ストレージデバイスをデバイスに挿入しない。

データバックアップ保護: データ損失を防ぐための真の保障は常にオフラインバックアップです。したがって、重要なデータや業務システムのバックアップは非常に重要です。バックアップは明確にし、各段階のバックアップをラベル付けし、特定のバックアップがマルウェアに感染した場合に迅速に復元できるようにする必要があります。

定期的にウイルススキャンし、ポートを閉じる: ウイルス対策ソフトウェアをインストールし、定期的にウイルス定義を更新し、全体的なウイルススキャンを行う;不要なサービスやポート(不要なリモートアクセスサービス3389ポート、22ポート、不要な135、139、445などのローカルネットワーク共有ポートなど)を閉じる。

従業員のセキュリティ意識を高める: セキュリティ生産の最大のリスクは人にあります。フィッシング、ソーシャルエンジニアリング、毒物、弱いパスワードなど、これらの重要な要素はすべて人のセキュリティ意識に密接に関連しています。したがって、全体的なセキュリティ強化と防御能力の向上を図るためには、実際に人々のセキュリティ意識を高める必要があります。

オフィス端末とサーバーにパッチを適時適用する: オペレーティングシステムやサードパーティアプリケーションに対して適時パッチを適用し、攻撃者が脆弱性を通じてシステムに侵入するのを防ぐ必要があります。

謝辞 : WuBlockchain、@vxunderground、希潭实验室、云鼎实验室