Fairyproof:2023 ブロックチェーンエコシステム安全年報

著者:Fairyproof

見解の概要

2022年と比較して、2023年の暗号市場の状況は明らかに改善され、暗号資産の全体的な時価総額は大幅に上昇しました。一方で、安全事件の発生回数も大幅に増加しました。

Fairyproofが調査した489件の典型的なケースの中で、約12.3億ドルの暗号資産が盗まれました。

ビットコイン、特にインスクリプションエコシステムの急成長に伴い、このエコシステムの安全上のリスクが顕著になり、2023年にはビットコインエコシステム、特にインスクリプション施設に対する攻撃が13件発生しました。

ハッカーによる秘密鍵の漏洩を利用した攻撃による暗号資産の損失は5.18億ドルに達し、この金額はハッカーによる攻撃によって引き起こされた損失の45.07%を占めています。秘密鍵を安全に保管することは、すべてのブロックチェーンユーザーが常に最も重視すべき事項です。

2023年、Fairyproofはゼロ知識証明[1]に関連する技術と応用を広範に研究し、業界の主流なソリューションと応用シーンを熟知しました。開発面では、Fairyproofはユーザーのニーズや応用シーンに応じて迅速にソリューションを開発・展開できる完全なプロセスとモデルを磨きました。監査面では、Fairyproofは豊富な経験を蓄積し、ターゲット問題をゼロ知識回路に変換し、回路、証明の生成、証明の検証などを専門的に監査することができます。さらに、Fairyproofはゼロ知識応用の実現方案を最適化し、独自のシステムを開発しました。既存の人気ソリューションと比較して、安全性と非中央集権性の面で優れています。

2023年、Fairyproofはマルチパーティ計算[2](略称MPC)技術においても大胆に展開し、顧客のニーズやシーンに応じて迅速にMPCソリューションを開発・展開できる完全な開発プロセスとモデルを確立しました。

背景紹介

Fairyproofの研究報告の結果を詳細に提示する前に、本報告書における関連用語の説明が必要です。

CCBS

CCBSは「中央集権的暗号資産またはブロックチェーンサービス機関」を指します。これは通常、人為的に運営管理されるオフチェーンサービスプラットフォームを指し、そのコア技術は主に従来の中央集権的技術に依存し、日常の運営活動は主にオフチェーン活動です。従来の暗号資産取引所(例:Binance)、暗号資産発行承認プラットフォーム(例:Tether)などがこの典型です。

フラッシュローン(FLASHLOAN)

フラッシュローンは、ハッカーがイーサリアム仮想マシンプラットフォーム上のスマートコントラクトを攻撃する一般的で人気のある方法です。フラッシュローンは、著名なDeFiアプリケーションAAVE[3]チームによって発明された契約呼び出しの方法です。この契約呼び出しにより、ユーザーは担保なしでこの機能をサポートするDeFiアプリケーションから直接暗号資産を借りることができ、ユーザーが1つのブロック取引内でその資産を返済すれば、その取引は有効になります[4]。当初、この機能はDeFiユーザーにより柔軟で便利な手段を提供するために発明されました。しかし、その後、フラッシュローンはその柔軟性の高さから、ハッカーがERC-20[5]トークンを借りて攻撃に使用する最も一般的なシーンとなりました。フラッシュローンを発起する前に、ユーザーは借りる(資産)と返す(資産、利息および関連手数料)のロジックを明確に契約内で記述し、その契約を呼び出してフラッシュローンを発起する必要があります。

クロスチェーンブリッジ(CROSS-CHAIN BRIDGE)

クロスチェーンブリッジは、複数の独立したブロックチェーンを接続するインフラストラクチャであり、異なるブロックチェーンに展開されたトークンが各ブロックチェーン間で相互に流通することを可能にします。

ますます多くのブロックチェーンが独自のエコシステム、アプリケーション、暗号資産を持つようになり、これらのアプリケーションと資産の間でのクロスチェーン通信と取引の需要が著しく増加しています。これにより、クロスチェーンブリッジはハッカーにとって人気の攻撃対象となっています。

報告の重点

Fairyproofは2023年に発生した489件の典型的な安全事件を詳細に研究し、本報告書ではこれらの事件による損失額、原因などのさまざまな要素を統計分析し、相応の防止提案と対策を示しました。

2023年の安全事件の統計と分析

Fairyproof研究チームは2023年に発生した489件の顕著な安全事件を詳細に研究し、攻撃の対象と攻撃の根源の2つの側面から統計結果を列挙し、分析研究を行いました。

2023年全体で、これら489件の安全事件による暗号資産の損失総額は12.3億ドルに達し、Tradingviewが示す主流の暗号資産の総価値は1.62兆ドルです。損失資産は総時価総額の0.08%を占めています。

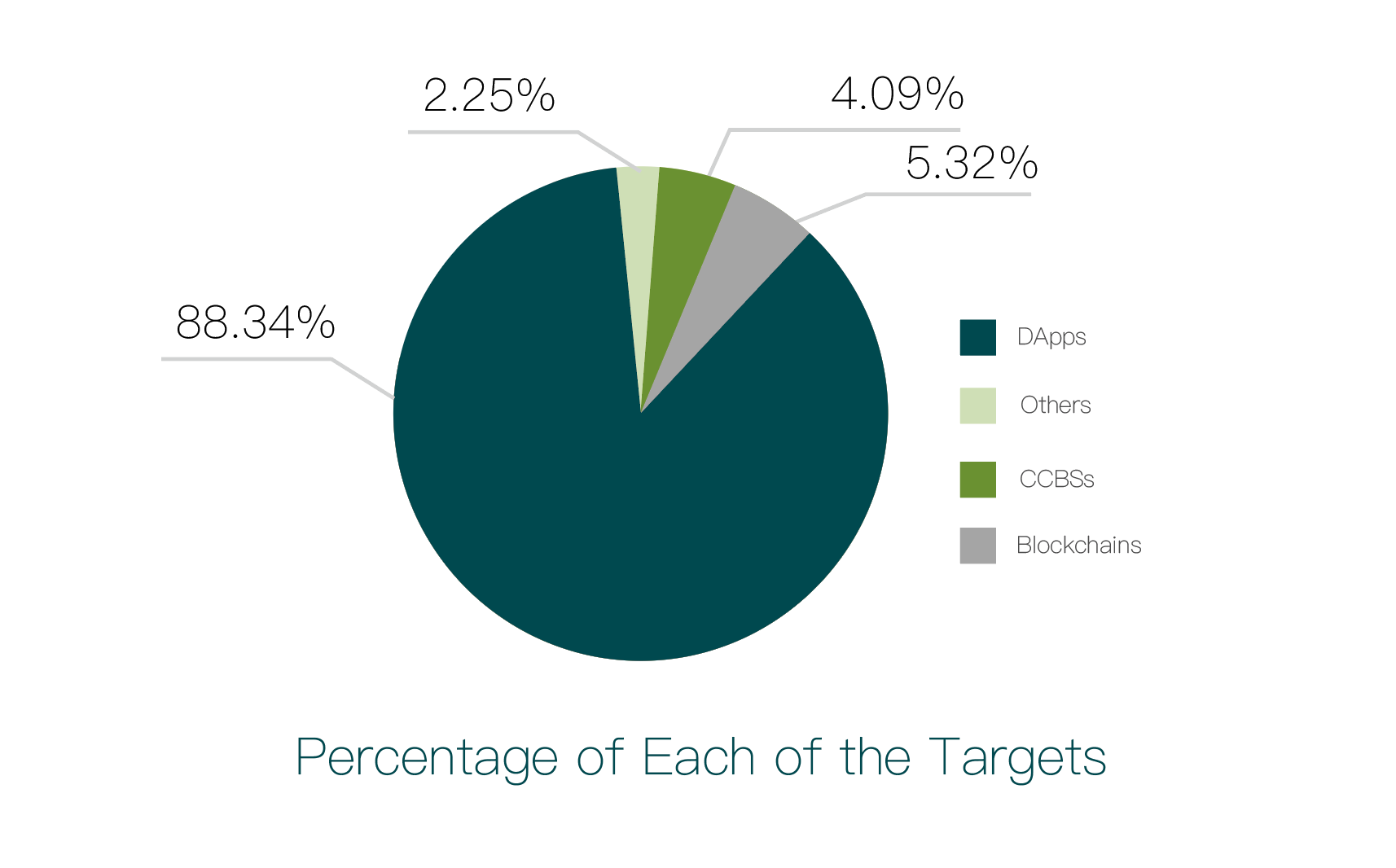

被害対象に基づく安全事故の分類

Fairyproofが研究した安全事件は、その被害対象に基づいて以下の4つのカテゴリに分類できます:

- 中央集権的暗号資産またはブロックチェーンサービス機関(CCBS、以下CCBSを指します)

- ブロックチェーン(Blockchains)

- 分散型アプリケーション(dApps)

- クロスチェーンブリッジ(Cross-chain Bridges)

本報告で指すCCBS安全事件は、攻撃または損害を受けた対象がCCBSシステムであることを指します。これらの事件では、CCBSが保管している資産が盗まれたり、運営しているサービスが中断されたりします。

ブロックチェーン安全事件は、ブロックチェーンのメインネット、サイドチェーン、またはブロックチェーンのメインネットに依存する第2層拡張システムが攻撃または損害を受けたことを指します。通常、これらの事件では、ハッカーがシステム内、システム外、または両方から攻撃を仕掛け、システムのソフトウェアまたはハードウェアの異常を引き起こし、資産の損失をもたらします。

dApp安全事件は、dAppが攻撃を受けて正常に機能できなくなり、ハッカーがdApp内で管理されている暗号資産を盗む機会を与えることを指します。

クロスチェーンブリッジ安全事件は、クロスチェーンブリッジが攻撃を受けて正常に機能できなくなり、さらにはその取引を介して暗号資産が盗まれることを指します。

Fairyproofは489件の事件を上記の4つのカテゴリに分類し、その割合分布図は以下の通りです:

図からわかるように、dApp安全事件の数は全体の88.34%を占めています。その中で20件がCCBS安全事件、26件がブロックチェーン安全事件、432件がdApp安全事件です。

ブロックチェーン安全事件

ブロックチェーンに関連する安全事件は、さらに以下の3つのカテゴリに細分化できます:

- ブロックチェーンメインネット(Blockchain mainnets)

- サイドチェーン(Side chains)

- 第2層拡張システム(Layer 2 solutions)

ブロックチェーンメインネットはLayer 1とも呼ばれ、独立したブロックチェーンであり、独自のネットワーク、プロトコル、コンセンサス、バリデーターを持っています。ブロックチェーンメインネットは、取引、データ、ブロックを検証でき、これらの検証作業はすべて独自のバリデーターによって行われ、最終的に合意が得られます。ビットコインとイーサリアムは典型的なブロックチェーンメインネットです。

サイドチェーンは、ブロックチェーンメインネットと並行して運営される独立したブロックチェーンです。独自のコンセンサスとバリデーターを持っていますが、何らかの方法(例えば、双方向アンカー[6])でブロックチェーンメインネットと接続されます。

第2層拡張システムは、ブロックチェーンメインネットに依存するシステムであり、ブロックチェーンメインネットが安全性と最終的な一貫性[7]を提供する必要があります。主にブロックチェーンメインネットのスケーラビリティを解決するために、より低い手数料、より低い価格で取引を処理できるように設計されています。2021年以降、イーサリアムに依存する第2層拡張システムは急速に発展しました。

サイドチェーンと第2層拡張システムは、ブロックチェーンメインネットのスケーラビリティを解決するために存在します。両者の主な違いは、サイドチェーンはブロックチェーンメインネットの安全性と一貫性に依存しないのに対し、第2層拡張システムは依存する必要がある点です。

2023年には、合計26件のブロックチェーンに関連する安全事件が発生しました。以下の図は、ブロックチェーンメインネット、サイドチェーン、第2層拡張システムの各所占の割合を示しています。

図からわかるように、ブロックチェーンメインネットと第2層拡張はそれぞれ84.62%(22件)と15.38%(4件)を占めており、重大なサイドチェーン事件は発生していません。4件はイーサリアム第2層拡張に関連するもので、Metis[8]、zkLink[9]、Boba[10]、Arbitrum[11]が含まれています。ブロックチェーンメインネットに関連する事件の中で、Mixinが受けた攻撃の損失が最大であり、他のメインネットプロジェクトに対する攻撃は主にソーシャル攻撃であり、大きな資産損失を引き起こしていません。

DAPP安全事件

432件のdAppsに関連する安全事件の中で、45件は逃亡、263件は巻き込まれ、124件は直接攻撃を受けました。dAppへの直接攻撃は通常、dAppのフロントエンド、バックエンド、スマートコントラクトの3つの側面に関連しています。したがって、124件の直接攻撃を受けた事件は以下の3つのカテゴリに分類されます:

- dAppフロントエンド

- dAppバックエンド

- dAppコントラクト

dAppフロントエンドが攻撃を受けた事件では、ハッカーは主にフロントエンドの脆弱性を利用して攻撃し、資産を盗むかサービスを麻痺させます。

dAppバックエンドが攻撃を受けた事件では、ハッカーは主にバックエンドの脆弱性を利用して攻撃し、バックエンドとコントラクトの通信をハイジャックし、資産を盗むかサービスを麻痺させます。

dAppコントラクトが攻撃を受けた事件では、ハッカーは主にコントラクトの脆弱性を利用して攻撃し、資産を盗むかサービスを麻痺させます。

以下の図は、これら3つのカテゴリの攻撃事件の割合を示しています:

上の図から、コントラクト、バックエンド、フロントエンドの攻撃事件の割合はそれぞれ95.16%、0%、4.84%です。合計124件の事件の中で、6件がフロントエンドの攻撃、118件がコントラクトの攻撃です。

私たちはさらに、各種事件による暗号資産の損失額を調査しました。その結果、フロントエンドの攻撃による損失は23.8万ドル、コントラクトの攻撃による損失は5.42億ドルに達しました。

明らかに、コントラクトの安全性は依然として最大の問題です。そして、多くのコントラクトの脆弱性の中で、ロジックの欠陥、秘密鍵の漏洩、フラッシュローン攻撃、再入攻撃が典型的な脆弱性です。

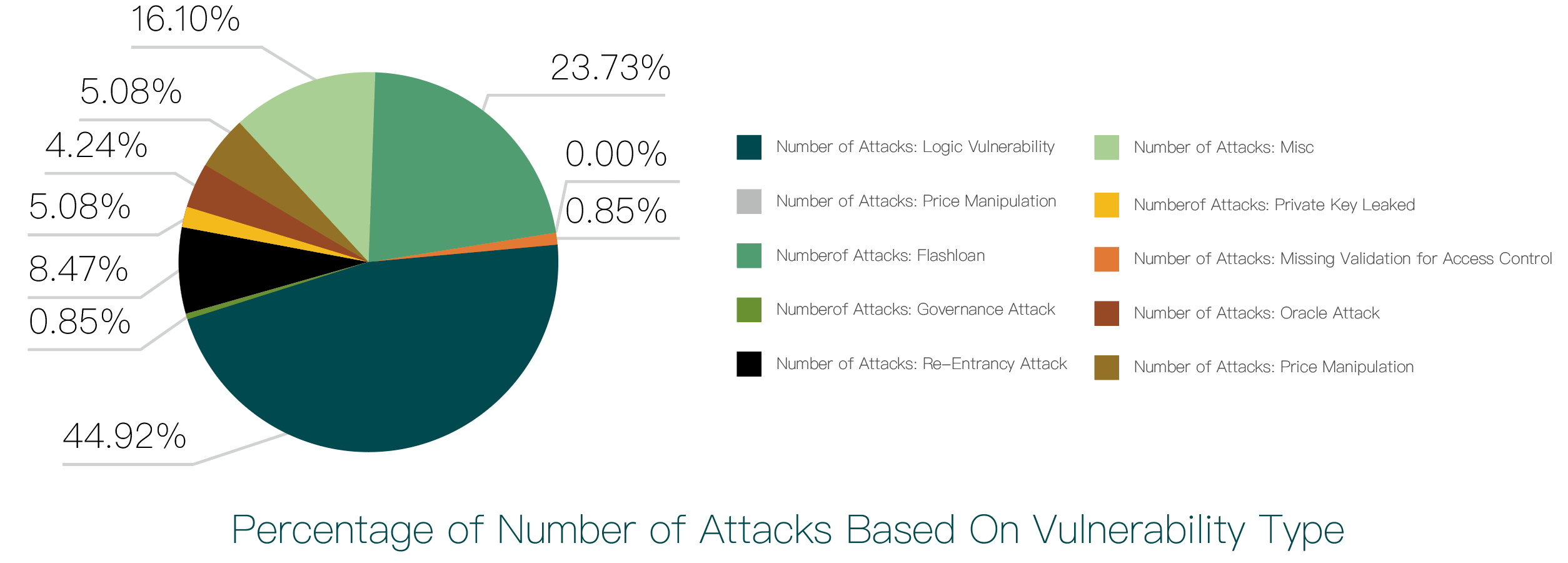

私たちは118件のコントラクトが攻撃を受けた安全事件を調査し、以下の割合図を得ました:

上の図から、ロジックの欠陥がコントラクト安全事件の割合で最も高く、次にフラッシュローン攻撃が続いています。ロジックの欠陥には通常、パラメータ検証の欠如、権限検証の欠如などが含まれます。53件の事件がロジックの欠陥に起因し、28件の事件がフラッシュローンに起因しています。

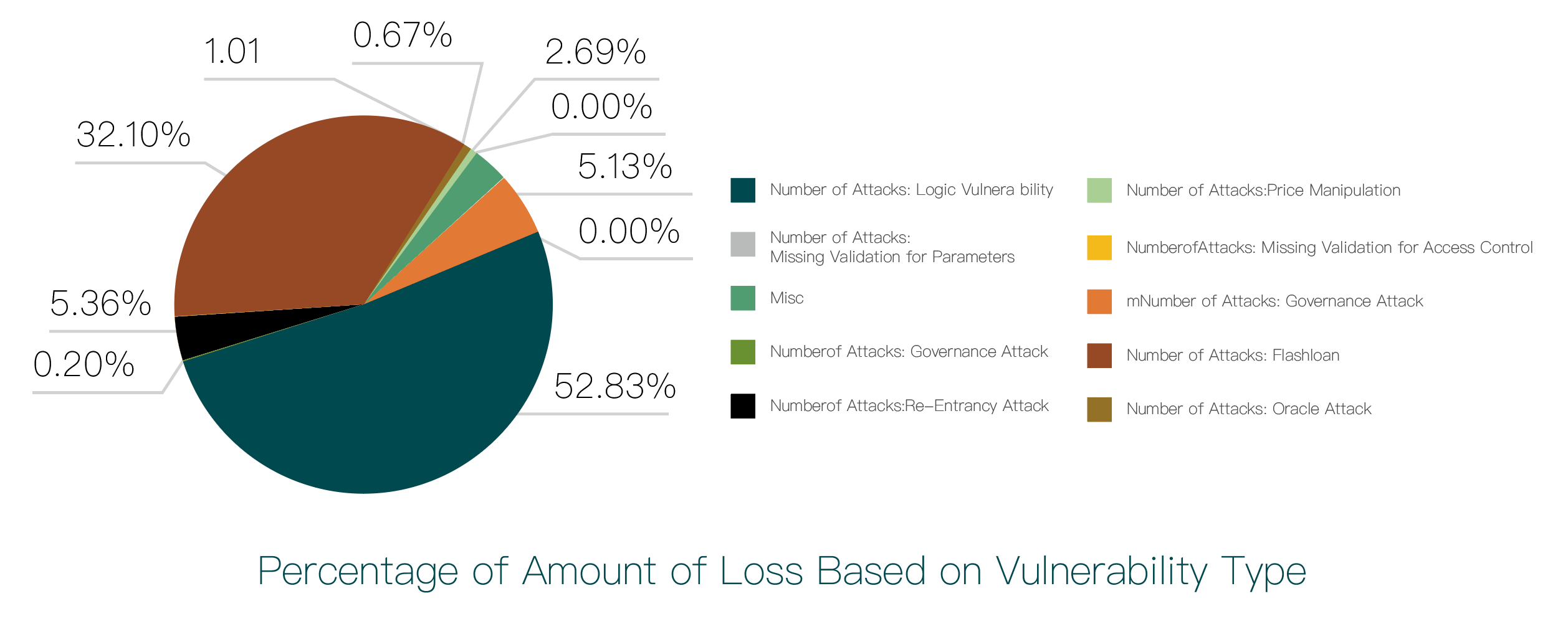

以下の図は、各脆弱性による損失額の比率を示しています:

上の図から、ロジックの欠陥による損失額はすべてのカテゴリで最も高く、53件の安全事件が2.86億ドルの損失を引き起こし、総額の52.83%を占めています。秘密鍵の漏洩による損失は2位で、6件の事件が1.74億ドルの損失を引き起こし、32.1%を占めています。再入攻撃による損失は3位で、10件の安全事件が2906万ドルの損失を引き起こし、5.36%を占めています。

成因に基づく安全事故の分類

ブロックチェーン安全事故の成因に基づいて、事故を3つのカテゴリに分けます:

- ハッカー攻撃によるもの

- 逃亡

- その他

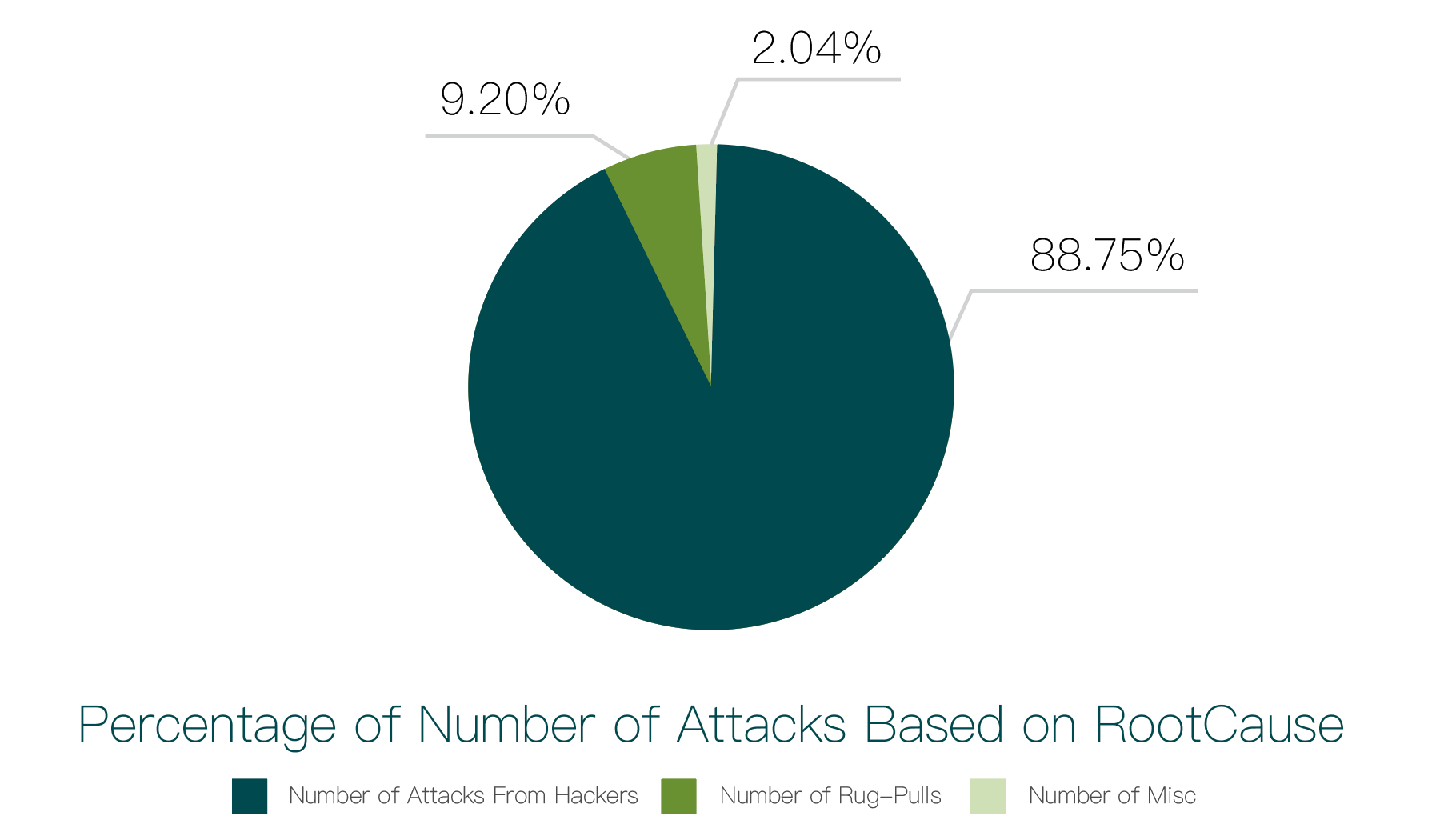

私たちの研究結果は以下の図に示されています:

上の図から、ハッカー攻撃と逃亡による安全事故の割合はそれぞれ88.75%(434件)と9.2%(45件)です。

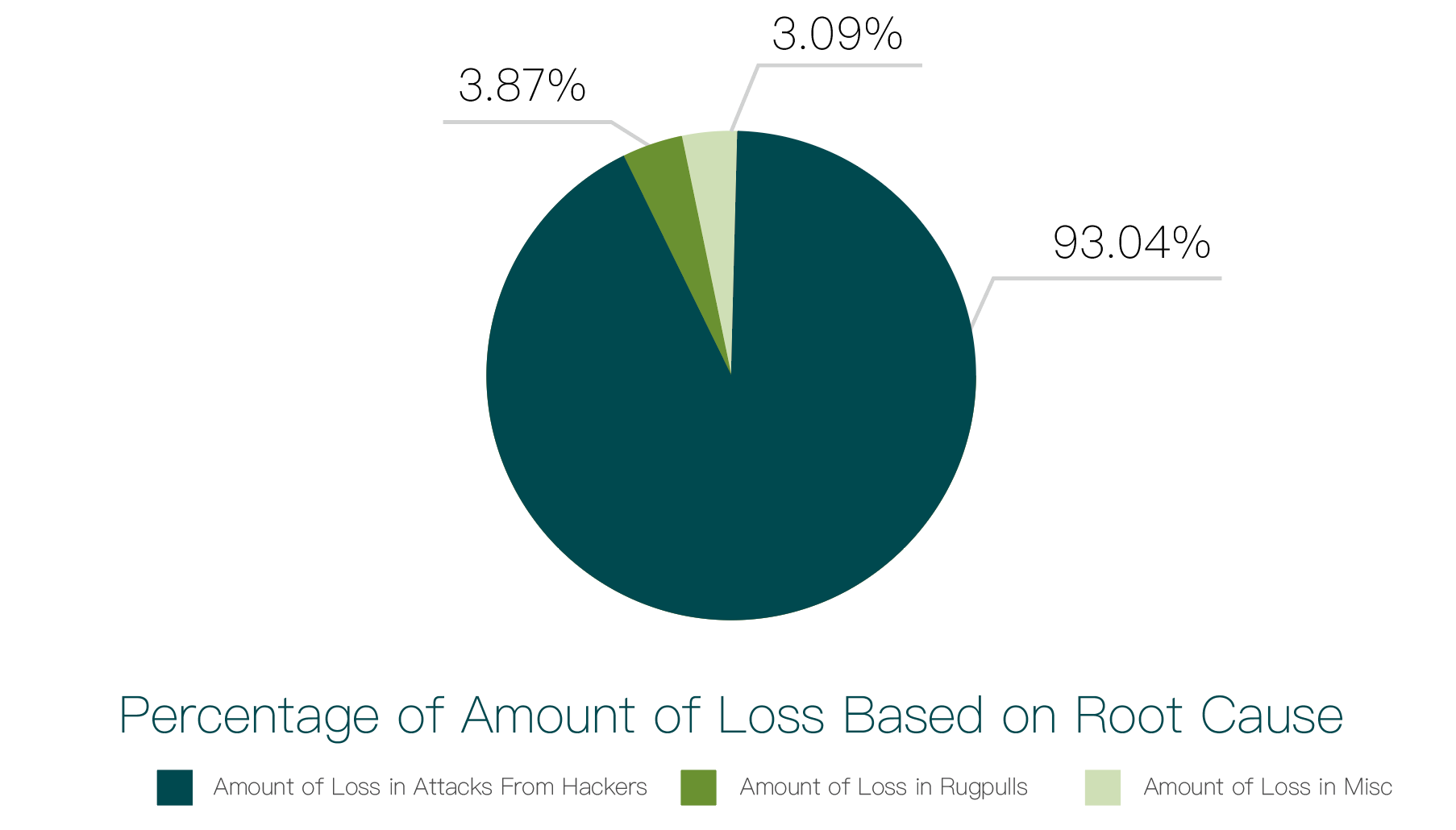

私たちはこれらの成因による損失を調査しました。以下の図に示されています:

上の図から、ハッカー攻撃と逃亡による損失額はそれぞれ93.04%と3.87%を占め、前者は11.5億ドルの損失を引き起こし、後者は4776万ドルの損失を引き起こしました。これは、2023年においてハッカー攻撃が依然として業界の安全が直面する主要な脅威であることを示しています。

ハッカー攻撃事件

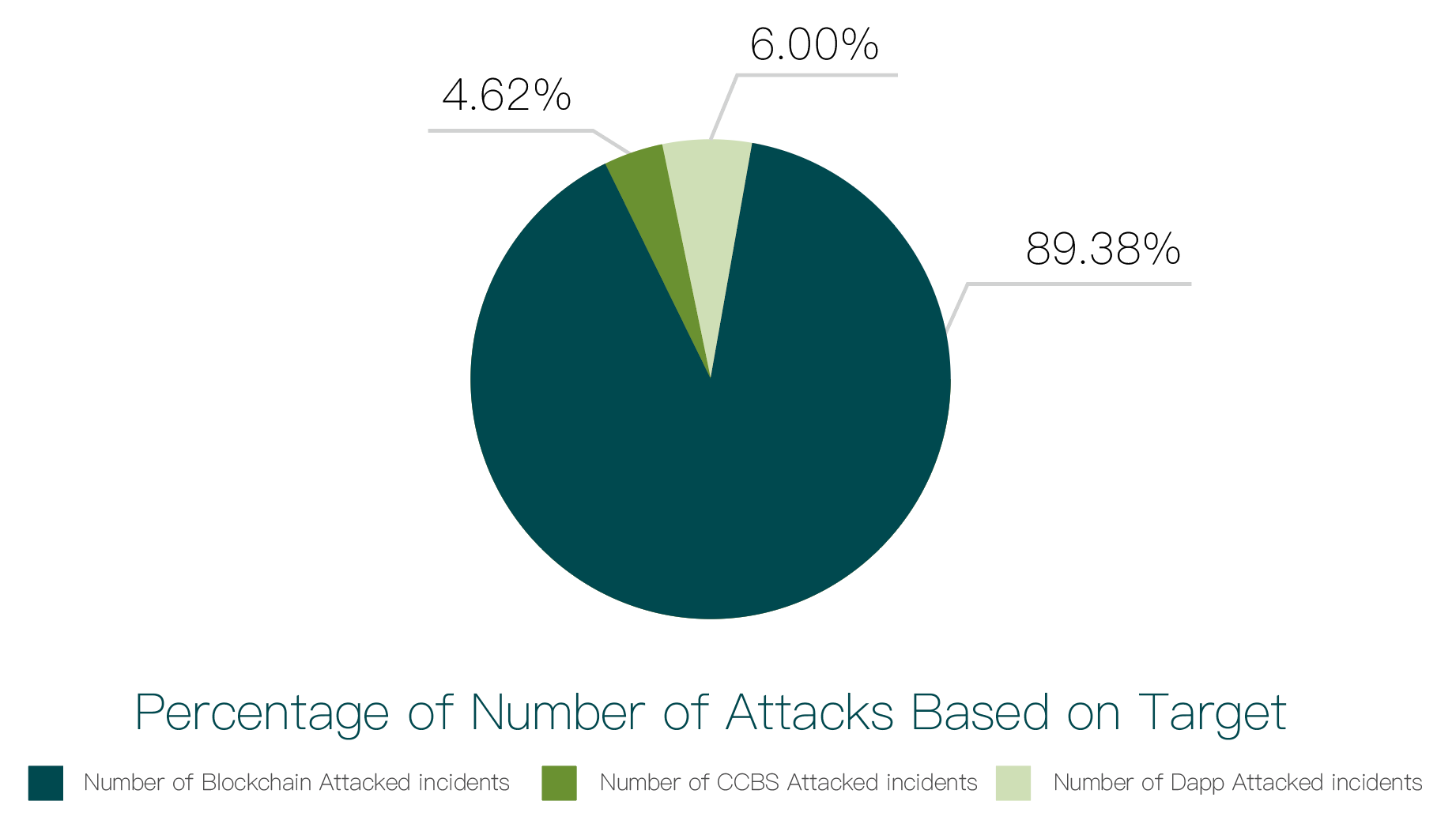

私たちはハッカー攻撃事件を調査しました。以下の図に示されています:

上の図から、dApp、CCBS、ブロックチェーンへの攻撃事件の割合はそれぞれ89.38%(387件)、4.62%(20件)、6%(26件)です。

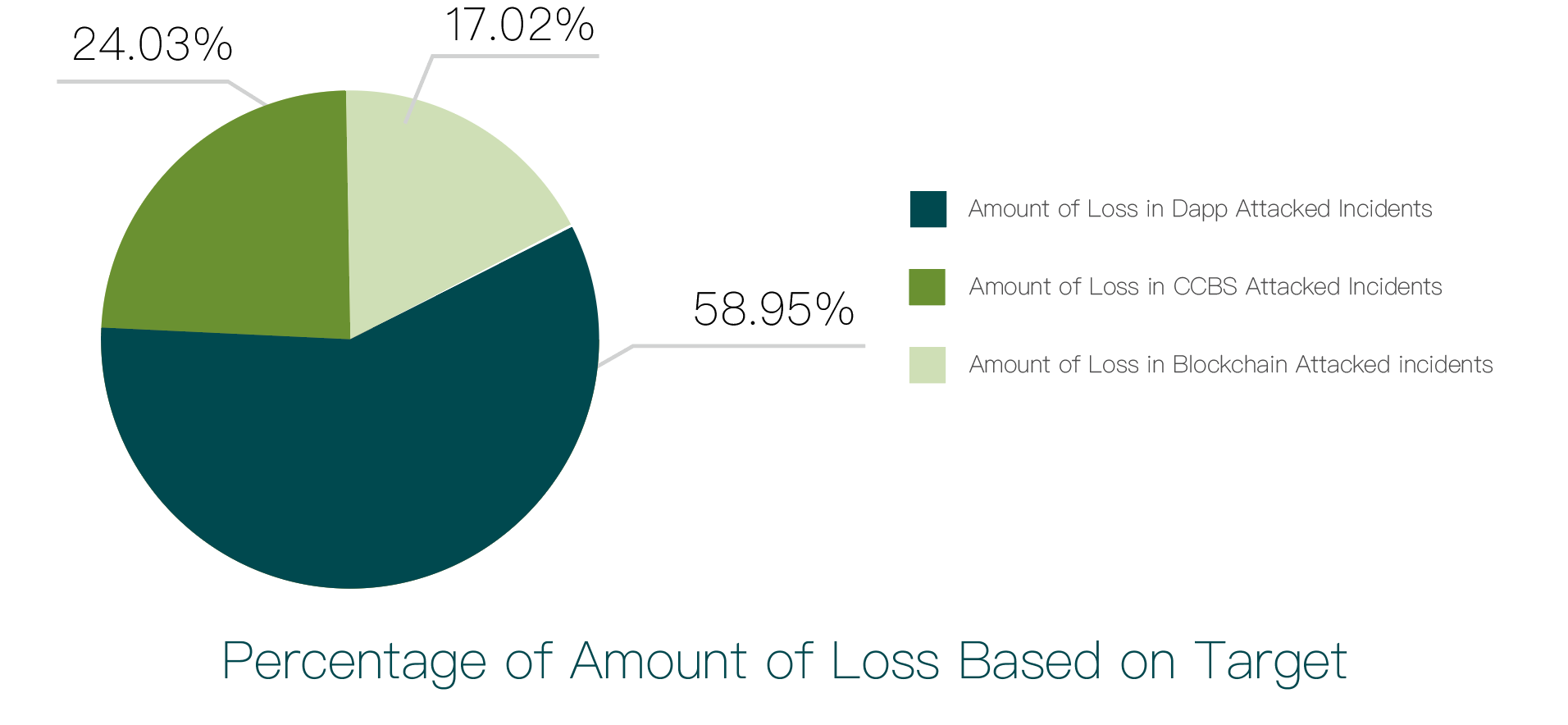

私たちは各種事件による損失額を調査しました。以下の図に示されています:

ハッカーによるdApp、CCBS、ブロックチェーンへの攻撃による資産損失の割合はそれぞれ58.95%、24.03%、17.02%で、具体的な損失額はそれぞれ6.94億ドル、2.83億ドル、2億ドルです。

逃亡事件

2023年に発生した逃亡事件は主にdAppプロジェクトで発生しました。合計45件の逃亡事件による損失額は4776万ドルに達しました。この損失額はハッカー攻撃による損失額に比べてはるかに小さいです。

研究発見

私たちの統計データによれば、2023年にハッカーが最も好んで攻撃する対象は依然としてdAppプロジェクトであり、dAppへの攻撃事件は他のどの対象よりもはるかに多く、資産損失も最も大きく、6.94億ドルに達し、すべての攻撃事件の総額の58.95%を占めています。これは、現在のdAppの安全状況にかなりの懸念があることを示しており、現在のブロックチェーンエコシステムの安全において注目すべき重要な問題です。

ブロックチェーンエコシステム全体にとって、ハッカーは依然として最大の安全脅威であり、その原因となる安全事件の数や資産損失の観点からもそうです。ハッカー攻撃によって引き起こされた安全事件の数は全体の安全事件の88.75%を超え、攻撃による資産損失額はすべての損失額の93.04%を超え、逃亡事件がエコシステムに与える脅威をはるかに上回っています。

2023年、ハッカーによる第2層拡張システムへの攻撃は、数量と損失額の両方で2022年を下回りました。私たちは、これは第2層拡張技術がより成熟し、安全性がより重視されるようになった結果であると考えています。

典型的なdAppは3つの部分から構成されています:フロントエンド、バックエンド、スマートコントラクト。ハッカーがdAppを攻撃する際には、その一部を攻撃するか、複数の部分を同時に攻撃します。私たちの統計データによれば、スマートコントラクトへの攻撃は数量と金額の両方でフロントエンドやバックエンドへの攻撃をはるかに上回っています。これは、スマートコントラクトが依然としてハッカーがdAppを攻撃する際の主要な攻撃対象であることを示しています。

2023年に発生した典型的な逃亡事件はすべてdAppプロジェクトです。これは、dAppの逃亡がユーザーが逃亡リスクを考慮する際に防ぐべき重要なポイントであることを示しています。

スマートコントラクトがハッカーに攻撃された事件の中で、ロジックの欠陥によって引き起こされた攻撃事件の回数と損失額はともに最も高く、他のカテゴリを大きく上回っています。

探索と考察

ますます多くの起業チームがゼロ知識証明に関連する応用分野に進出しており、イーサリアムに基づくZK第2層拡張ソリューションやZKに基づくソーシャルアプリケーションなどが含まれています。私たちは、これらのアプリケーションの爆発的な成長と出現に伴い、ZKシステムに基づく開発と監査の需要が急速に増加するだろうと考えています。

安全事故防止の実践方案と対策

本節では、2023年に発生した安全事故の特徴に基づいて、ブロックチェーン開発者とユーザーがブロックチェーンリスクを管理し、防止するためのいくつかの方案と対策をまとめます。私たちは、ブロックチェーン開発者とユーザーの両方が、日常の操作や作業の中で可能な限りこれらの方案と対策を実施し、プロジェクトの安全と暗号資産の安全を最大限に保護することを強く推奨します。

注: "ブロックチェーン開発者"は、ブロックチェーンプロジェクト自体の開発エンジニアを指すだけでなく、ブロックチェーンシステムに関連するまたはその延長システム(暗号資産など)の開発者も指します。"ブロックチェーンユーザー"は、ブロックチェーンシステムの活動(管理、運営、保守など)や暗号資産取引に参加するすべてのユーザーを指します。

ブロックチェーン開発者への提言

クロスチェーンブリッジの開発者は、クロスチェーンブリッジの安全性に高度な注意を払う必要があります。クロスチェーンブリッジの方案は一般にオンチェーン操作とオフチェーン操作の2つの部分で構成されます。オフチェーン操作は相対的にハッカーの攻撃を受けやすいため、クロスチェーンブリッジは特にオフチェーン操作の安全性と信頼性に注意を払う必要があります。

2023年における第2層拡張への攻撃による損失額は、クロスチェーンブリッジに比べてそれほど大きくはありませんが、その安全性も同様に重要です。なぜなら、今後第2層拡張方案の発展と実現が急増するため、その方案の安全性に関する研究は業界が直面する重大な課題となるでしょう。

ブロックチェーンアプリケーションにおいて、プロジェクトが展開され安定して運営される一定期間後に、プロジェクト内の重要な操作の権限をマルチシグウォレットまたはDAO組織に移転して管理することは非常に重要なステップです。

ハッカーがスマートコントラクトの脆弱性を発見した場合、しばしばフラッシュローンを利用してコントラクトに攻撃を仕掛けます。これらの脆弱性は通常、再入脆弱性、ロジックの欠陥(権限検証の欠如、誤った価格アルゴリズムなど)を含みます。これらの脆弱性を厳密に防止し、対処することは、スマートコントラクト開発者にとって常に高い優先度を持つべきです。

私たちの統計データは、ますます多くのハッカーがソーシャルメディアソフトウェア(Discord、Twitterなど)を通じてフィッシング攻撃を仕掛けていることを示しています。この現象は2022年全体にわたって続いています。多くのユーザーがこれにより損失を被りました。プロジェクト側は、運営するソーシャルメディアに対して厳格で包括的な管理を実施し、相応の安全方案を展開してその運営の安全性と安定性を確保し、ハッカーによる利用を防ぐ必要があります。

ブロックチェーンユーザーへの提言

ますます多くのユーザーがさまざまなブロックチェーンエコシステムの活動に参加し、さまざまなブロックチェーンエコシステムの資産を保有しています。この過程で、クロスチェーン取引活動も急速に増加しています。ユーザーがクロスチェーン取引に参加する際、ユーザーはクロスチェーンブリッジと相互作用する必要がありますが、クロスチェーンブリッジはハッカーが頻繁に攻撃対象とするため、ユーザーはクロスチェーン取引を開始する前に、使用するクロスチェーンブリッジの安全状況と運営状況を詳細に調査し、確認する必要があります。

ユーザーがdAppと相互作用する際には、そのスマートコントラクトの質と安全性に高度な注意を払う必要があります。また、dAppフロントエンドの安全性にも注意を払う必要があります。フロントエンドに表示される不明な出所の情報や疑わしい情報、提示、対話などには注意を払い、安易にクリックしたり、その指示に従ったりしないようにします。

私たちは、ユーザーが任意のブロックチェーンプロジェクトと相互作用する前やブロックチェーンプロジェクトに投資する前に、そのプロジェクトの監査報告書を慎重に確認し、読むことを強く推奨します。監査報告書がない、または報告書が疑わしいプロジェクトには慎重に参加するべきです。

ユーザーは、大額の資産や頻繁に取引に使用しない資産を管理するために、できるだけコールドウォレットまたはマルチシグウォレットを使用することをお勧めします。ホットウォレットの運営の安全性に常に注意を払い、ホットウォレットをインストールするハードウェアプラットフォーム自体が安全、信頼性があり、安定していることを確認します。

ユーザーは、ブロックチェーンプロジェクトのチームの背景について一定の調査と理解を行う必要があります。チームの背景が不明確で信用が欠如しているチームには注意が必要です。このようなプロジェクトには、逃亡リスクが発生する可能性があります。頻繁に使用される中央集権的取引所については、ユーザーはその背景と信用に特に注意を払い、できるだけ多くの第三者データソースからこれらの取引所の背景、情報、データを確認し、取引所が長期的に安全に運営できることを確保します。

参考資料

[1] ゼロ知識証明. https://en.wikipedia.org/wiki/Zero-knowledge_proof

[2] MPC. https://en.wikipedia.org/wiki/Securemulti-partycomputation

[3] Aave. https://aave.com/

[4] フラッシュローン. https://aave.com/flash-loans/

[5] ERC-20トークン標準. https://ethereum.org/en/developers/docs/standards/tokens/erc-20/

[6] サイドチェーン. https://ethereum.org/en/developers/docs/scaling/sidechains/

[7] レイヤー2. https://academy.binance.com/en/glossary/layer-2

[8] Metis. https://www.metis.io/

[9] zkLink. https://zk.link/

[10] Boba. https://boba.network/

[11] Arbitrum. https://arbitrum.io/