ホワイトハットの開示:火幣は2021年にOTC取引情報、大口情報、顧客情報、内部技術構造などを大規模に漏洩した。

著者:アーロン・フィリップス

編訳:ウーが語るブロックチェーン (火幣は実際の漏洩が発生していないと回答、ホワイトハットがダウンロードしただけ)

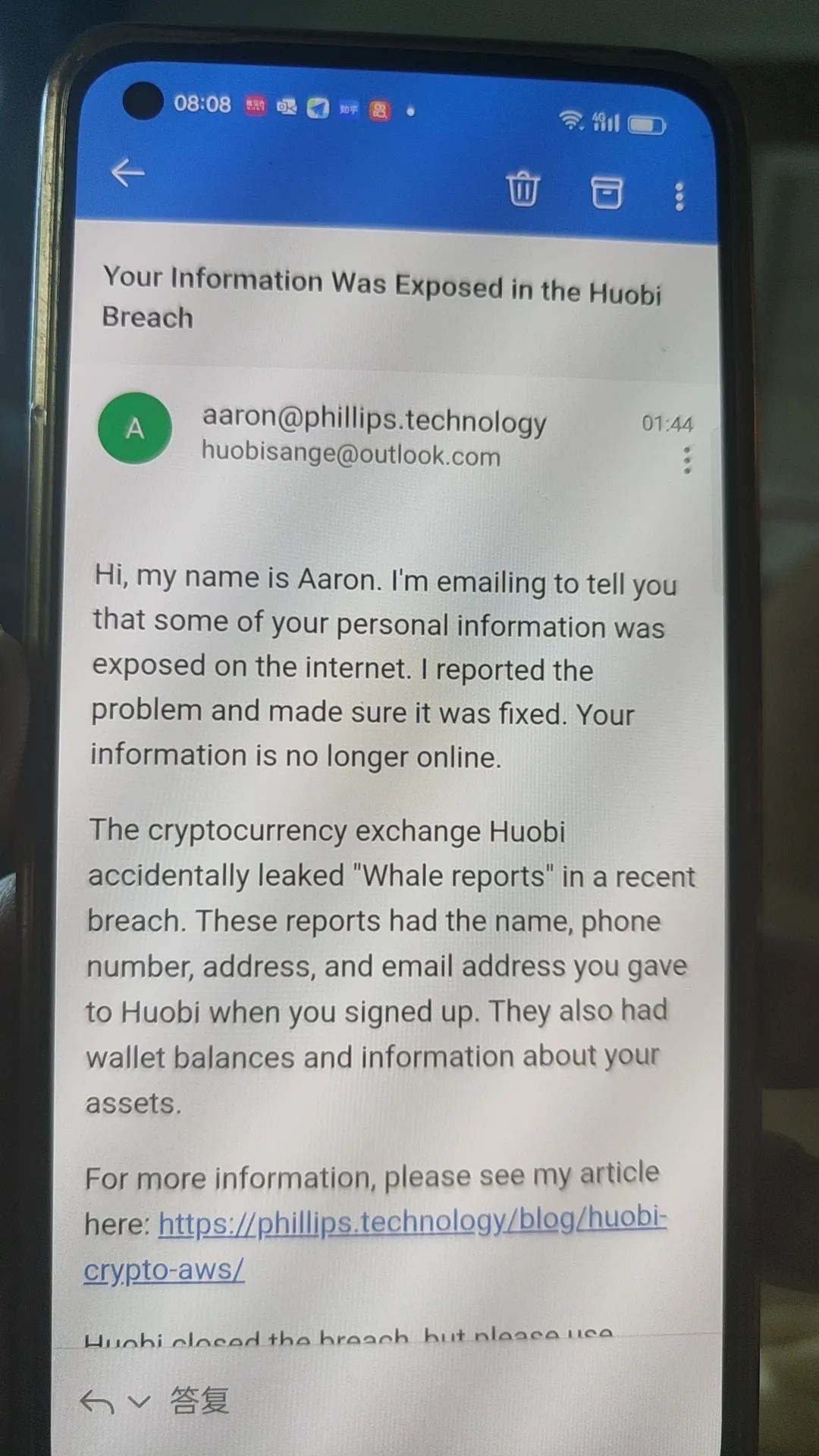

最近、ユーザーがホワイトハットからのメールを受け取り、その内容は次のとおりです:

こんにちは、私はアーロンです。メールをお送りしたのは、あなたの個人情報の一部がインターネット上に公開されていることをお知らせするためです。私はこの問題を報告し、修正されたことを確認しました。あなたの情報はもはやオンラインにはありません。(ウーが編集:これらの情報が他の人にダウンロードされたり、売買されたりしたかどうかは確認できません)

暗号通貨取引所の火幣は、最近のデータ漏洩で「クジラレポート」を誤って公開しました。これらのレポートには、あなたが火幣に登録した際に提供した名前、電話番号、住所、電子メールアドレスが含まれています。また、彼らはウォレットの残高やあなたの資産に関する情報も持っています。

原文は以下の通りで、記事の内容はSlowMistによって「ホワイトハットの責任ある正常な開示」と確認されています:

https://phillips.technology/blog/huobi-crypto-aws/

phillips.technologyはホワイトハットハッカー、市民ジャーナリスト、消費者擁護者のアーロン・フィリップスの個人サイトです。アーロン・フィリップスは、4年のサイバーセキュリティの経験と20年のITの経験を持つアメリカの専門家です。彼の仕事は、消費者をデータ漏洩やセキュリティの脆弱性から保護することに主に焦点を当てており、彼の成果は世界で最も人気のあるテクノロジーニュースサイトのいくつかで報道されています。彼の専門分野には、モバイルおよびウェブアプリケーションのセキュリティ、クラウドセキュリティ、ネットワークペネトレーションテストが含まれます。

火幣の回答:

この事件は2021年6月22日に日本のサイトのテスト環境S3バケットの関連者による不適切な操作が原因で発生し、関連するユーザー情報は2022年10月8日に完全に隔離されました。この事件はホワイトハットチームによって発見され、火幣のセキュリティチームは2023年6月21日(10日前)に迅速に対応し、関連ファイルのアクセス権を直ちに閉鎖しました。現在、脆弱性は修正され、すべての関連ユーザー情報は削除されました。ホワイトハットチームの火幣のセキュリティへの貢献に感謝します。

全文は以下の通りです:

火幣は、同社のクラウドストレージがアクセスされる可能性のあるデータ漏洩事件を静かに修正しました。火幣は、Amazon Web Services S3ストレージバケットへの書き込み権限を付与する一連の認証情報を誤って共有しました。

同社はS3ストレージバケットを使用してCDNとウェブサイトをホストしています。誰でもこれらの認証情報を使用して、huobi.comやhbfile.netドメイン上のコンテンツを変更できます。火幣の認証情報の漏洩は、ユーザーデータや内部ファイルの露出を引き起こしました。

火幣のミスを利用する攻撃者は、歴史上最大の暗号通貨の盗難を行う機会を得ることになります。

火幣が行動を起こさなければ、この脆弱性はユーザーアカウントや資産を盗むために利用される可能性がありました。同社は感染したアカウントを削除し、そのユーザーはもはやリスクにさらされていません。

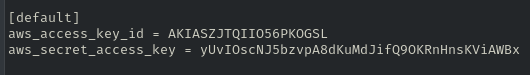

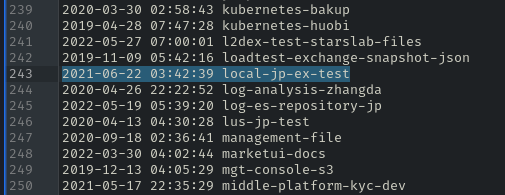

私がオープンなAmazon Web Services (AWS) S3ストレージバケットをチェックしたところ、AWS認証情報を含む敏感なファイルを発見しました。調査の結果、認証情報は本物であり、そのアカウントは火幣に属していることがわかりました。

火幣は漏洩事件で露出したアカウントを削除しましたが、同社はそのファイルを削除していませんでした。これらの認証情報は、今でも誰でもオンラインでダウンロード可能です:

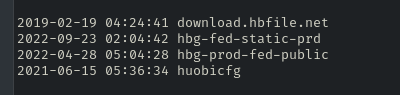

Amazonが割り当てたメタデータによれば、火幣は2021年6月にこのファイルを誤って公開しました。

これは、同社が約2年間にわたり、プロダクションAWS認証情報を共有していたことを意味します。

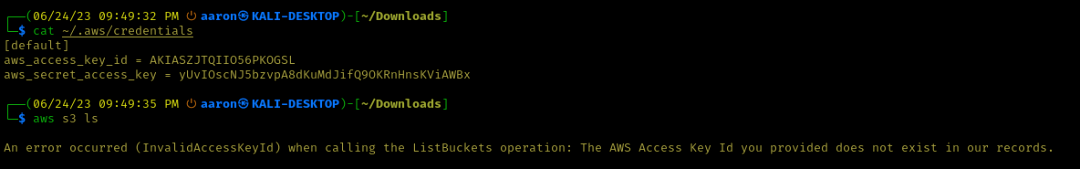

認証情報をダウンロードしたすべての人は、火幣のクラウドストレージバケットに完全にアクセスできます。私は火幣のすべてのS3バケット内のファイルをアップロードおよび削除することができました。これは特に危険で、火幣はバケットを大量に使用しています。

これらの認証情報は、火幣の多くのドメイン名を変更および制御するために使用される可能性があります。攻撃者は火幣のインフラを利用してユーザーアカウントや資産を盗んだり、マルウェアを拡散したり、モバイルデバイスを感染させたりする可能性があります。

誰かがこの脆弱性を利用して火幣に攻撃を行った兆候はありません。

重要なS3バケットへの書き込みアクセス権

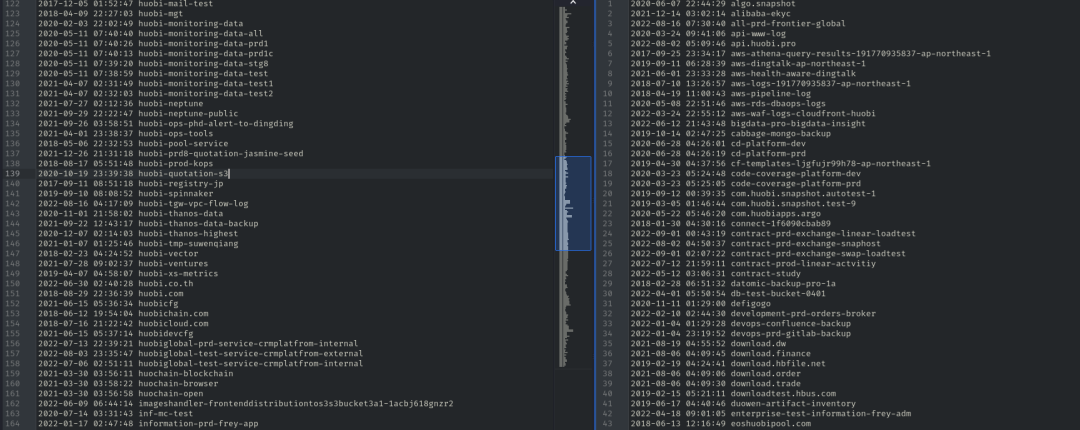

この違反の影響を評価するために、まずリストできるすべての内容を列挙しました。合計で315件あり、その多くはプライベートです。

これらのバケットのいくつかは、火幣が運営するウェブサイトやCDNと名前を共有しています。たとえば、火幣のウェブサイトやアプリケーションで使用されるコンテンツをホストするCDNがあります。

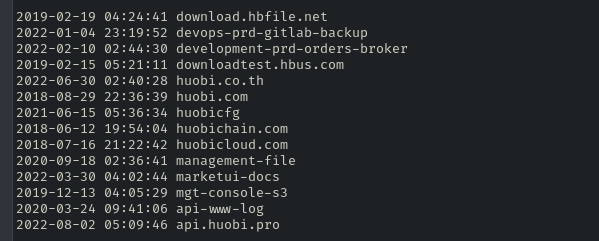

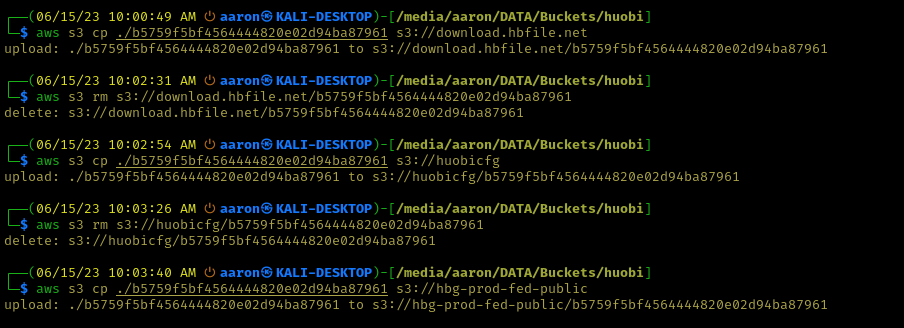

次に、バケットへの書き込みを試みました。私はすべての315のバケットにファイルをアップロードおよび削除することができました。以下のスクリーンショットでは、火幣がAndroidアプリケーションを保存および配布するために使用するCDNにファイルをアップロードしました。

悪意のあるユーザーは、火幣のAndroidアプリケーションの改変版をアップロードする可能性があります。

Amazonは、クラウドサービスへのアクセスを制御するためにIAMロールを使用しています。火幣のような大企業にとって、クラウドストレージを管理するために単一のロールを作成することは珍しくありません。しかし、この方法は悪い方法です。

複数のチームで1つのロールを共有することは、攻撃者に大量のアクセス権を提供する可能性があります。この場合、私は機密レポートを読むことができ、データベースのバックアップをダウンロードし、CDNやウェブサイト上のコンテンツを変更することができました。私は火幣のビジネスのほぼすべてのデータを完全に掌握していました。

この違反の最も危険な側面は、火幣のCDNとウェブサイトへの書き込み権限を付与したことです。同社は、ブラックハットハッカーがそのインフラに書き込みアクセス権を取得できないようにするために多額の資金を費やしてテストを行っています。残念なことに、火幣は同じアクセス権を漏洩してしまいました。

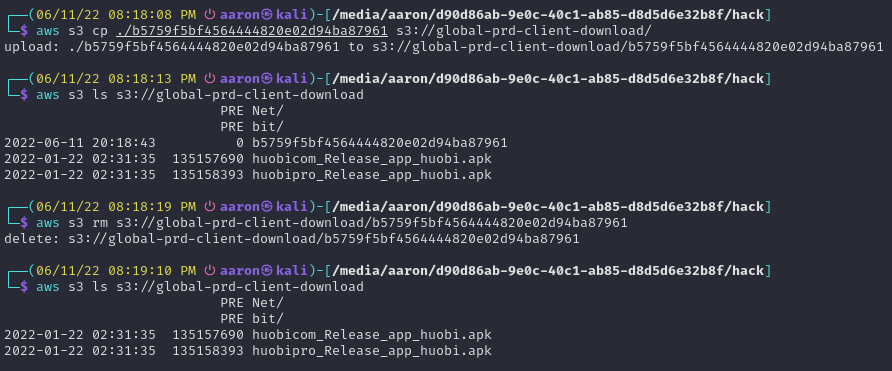

攻撃者がCDNに書き込むことができると、悪意のあるスクリプトを注入する機会を見つけるのは簡単です。CDNが侵害されると、それにリンクされたすべてのウェブサイトも侵害される可能性があります。火幣のログインポータルを例に挙げてみましょう。

火幣のアメリカのログインページは、少なくとも5つの異なるCDNからリソースを読み込んでいます。上記の赤い部分に注目しましょう。この5つのうちの1つは明らかにバケットであり、huobicfg.s3.amazonaws.comで、URLには「s3.amazonaws.com」という文字列が含まれています。

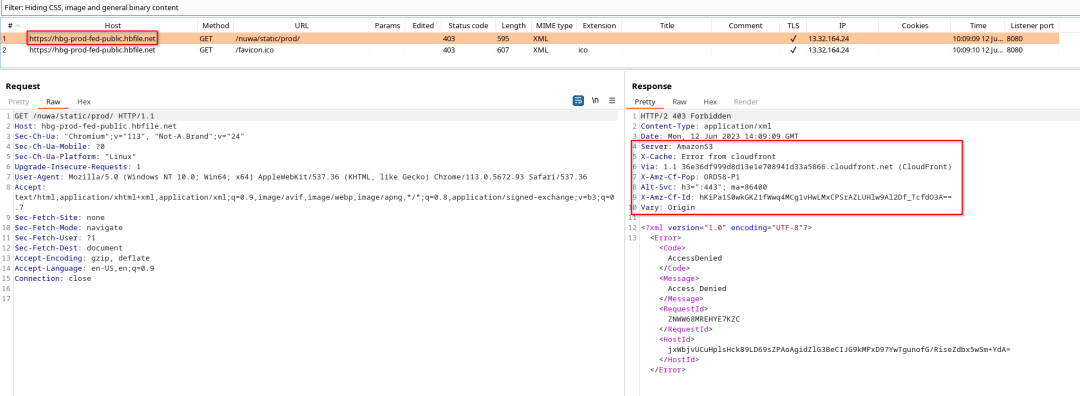

しかし、他の4つも侵害されたバケットに対応しています。私はCloudfrontに無効なリクエストの詳細な応答ヘッダーを生成させることができました。ヘッダーは、hbfile.netドメインの一部がCloudfrontを介してAmazonS3によって提供されていることを示しています。

この場合、Cloudfrontは中間者として機能し、hbfile.comリクエストをS3バケットにリダイレクトします。私は侵害されたバケットのリストの中で、5つのCDNのうち4つを見つけました。

私はすべてのCDNにファイルを書き込み、削除することができました。

一般的に、消費者は侵害されたCDNやウェブサイトを検出するのが難しいです。ユーザーの視点から見ると、彼らは信頼できるウェブサイトにアクセスしています。ユーザーはCDNに保存されたファイルが変更されているかどうかを判断できません。

マルウェア対策において、特定の悪意のあるスクリプトは、正しいソースから提供されているために実行が許可される場合があります。ブラックハットハッカーにとって、CDNを破壊することは、ウェブサイトにコードやマルウェアを注入する最も効果的な方法の1つです。

火幣は悪意のあるユーザーが彼らのCDNやウェブサイトを簡単に乗っ取ることを許しました。私の知る限り、同社が運営するすべてのログインページはこの脆弱性の影響を受けています。

2年間、火幣のウェブサイトやアプリケーションにログインしたすべてのユーザーは、アカウントを失うリスクにさらされていました。

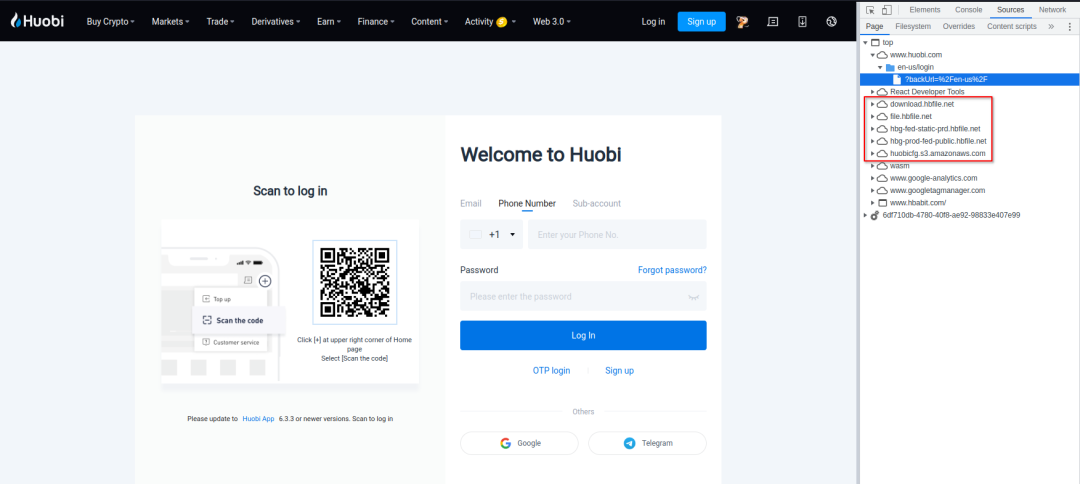

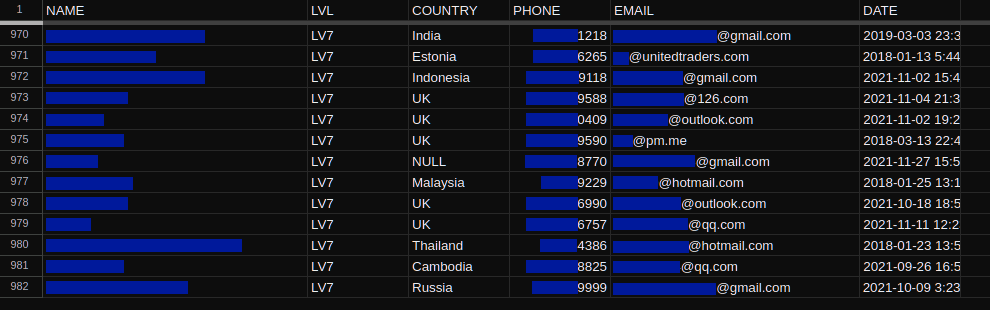

この違反はプライバシーの問題も含んでいます。火幣の漏洩した認証情報を使用して、私はユーザー情報を含む顧客関係管理(CRM)レポートにアクセスすることができました。

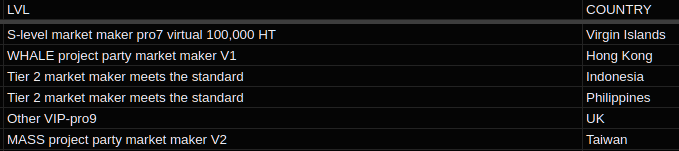

私が発見したレポートには「暗号クジラ」の連絡先情報とアカウント残高が含まれていました。クジラとは、大量の暗号通貨を保有する裕福なユーザーであり、火幣は明らかに彼らとの関係を築くことに興味を持っています。

同社はこれらのユーザーの能力レベルに基づいて彼らをランク付けしているようです。市場に大きな影響を与える能力を持つユーザーは、より高いランクを得ることになります。

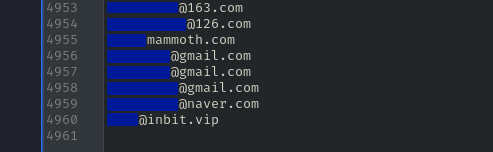

火幣は合計4,960名のユーザーの連絡先情報とアカウント情報を漏洩しました。

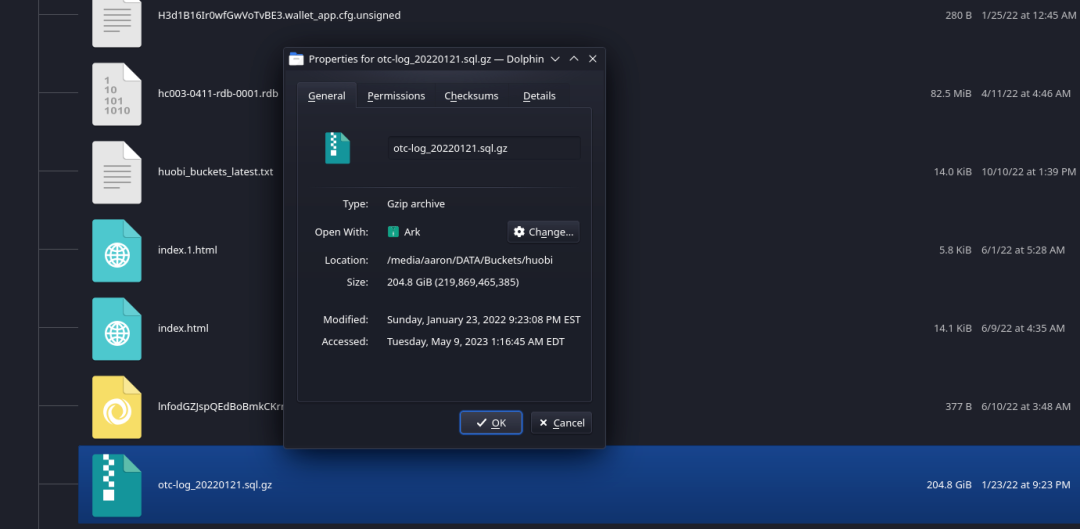

火幣が漏洩した別のデータセットは、店頭取引(OTC)取引のデータベースです。

解凍後、データベースのバックアップは2TBを超え、火幣が2017年以降に処理したすべてのOTC取引が含まれているようです。これは、多くのトレーダーが関心を持つ問題です。なぜなら、OTC取引の利点の1つはプライバシーの向上だからです。

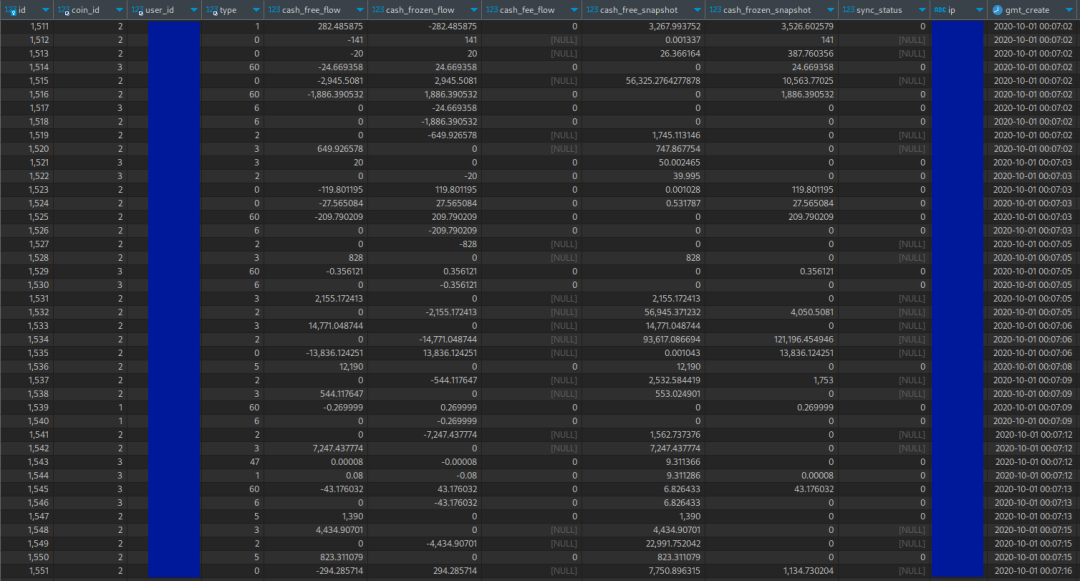

以下は、いくつかの店頭取引のハイライトです。2017年以降、火幣で店頭取引を行ったすべての人がこのような情報漏洩に遭遇しています。

上のスクリーンショットには、ユーザーアカウント、取引詳細、トレーダーのIPアドレスが表示されています。完全なデータベースには、数千万件のこのような取引が含まれています。

データベースには、火幣がその店頭取引プラットフォームをどのように管理しているかを理解するためのいくつかの注釈も含まれています。

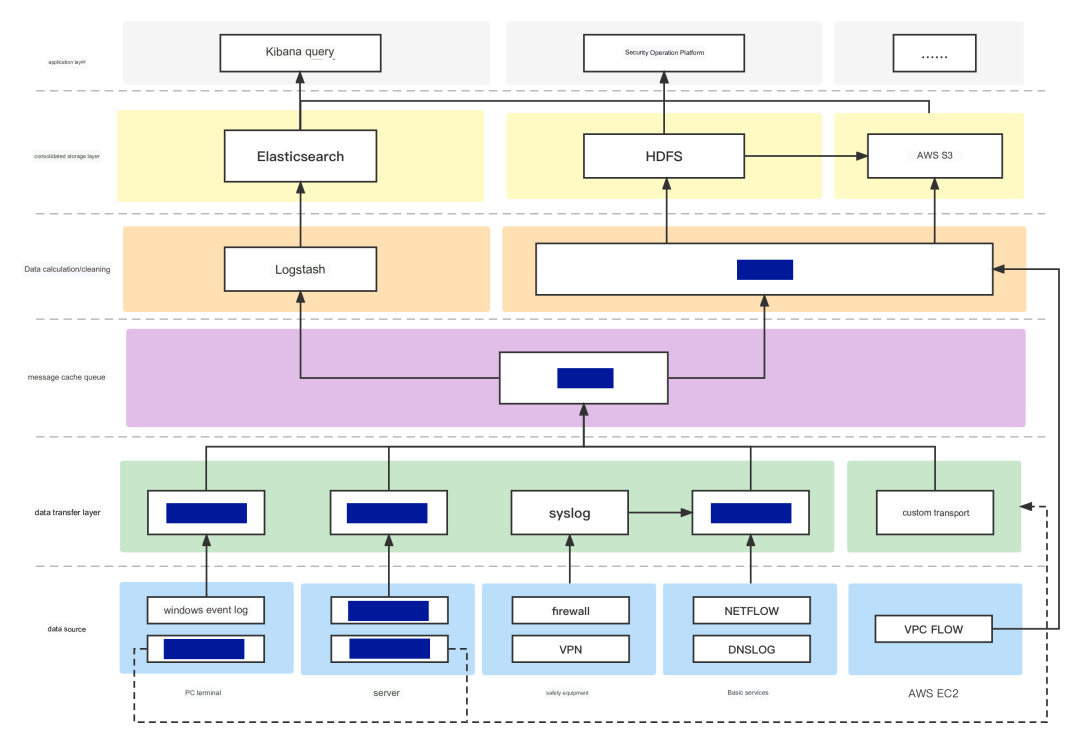

文書は火幣のインフラを詳細に説明しています。

火幣は自社に関する情報を漏洩しました。添付ファイルには、その生産インフラの内部運用が示されています。ソフトウェアスタック、クラウドサービス、内部サーバー、その他の敏感な詳細がリストされています。

これらのファイルは、火幣が漏洩した他のデータと同様に、現在は安全です。

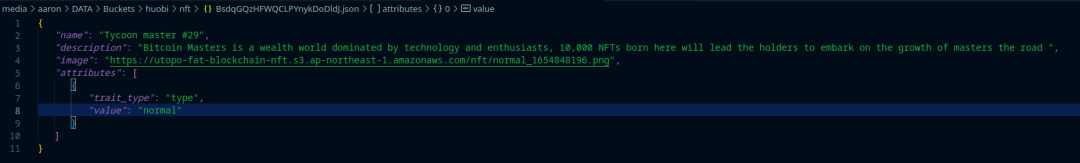

火幣の違反の影響を受けた最もユニークなCDNの1つはUtopoブロックチェーンNFTです。悪意のあるユーザーは、CDN上のJSONファイルを変更してNFTを編集する可能性があります。

NFTはブロックチェーン上のJSONファイルへのリンクです。JSONファイルが変更されると、NFTの特性が変わります。この場合、すべてのNFTが編集可能ですが、私は何も変更していません。

NFTに関するセキュリティリスクはまだ探求されています。特定の状況では、変更されたNFTを使用して悪意のあるコードをブラウザ、アプリケーション、またはゲームに注入する可能性があります。ここで何かが起こった兆候はありません。

タイムライン

これは事件の完全なタイムラインです:

最終的に、火幣はこれらの認証情報を撤回し、彼らのクラウドストレージを保護しました。

火幣のユーザーは運良く難を逃れました。

残念ながら、この場合、火幣が彼らの仕事をうまくやったとは断定できません。自社のAmazon認証情報を漏洩するのは十分に悪いことですが、数ヶ月かかってようやく対応し、それでも火幣は認証情報をオンラインに残すことを選びました。