クリップがクリップに挟まれ、MEVロボットがどのようにハッカーの引き出し機になったのかを解析する

著者:秦晓峰、ODAILY星球日报

今日午後、暗号ユーザー 3155.eth が投稿し、一部のトップ MEV ボットがハッカーの攻撃対象になっていると述べ、その「サンドイッチ攻撃」の取引モジュールが置き換えられ、現在までに 2000 万ドル以上の損失が発生していることが分かりました。これは全体の MEV エコシステムの主要な転換点になる可能性があります。

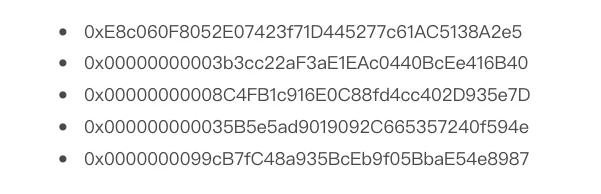

Odaily星球日报の調査によると、ハッカー攻撃は約 10 時間前(イーサリアムブロック高 16964664)に発生し、ハッカーは 8 つのウォレットアドレス(チェーン上の原資金は Kucoin から)を使用して、5 つの MEV ボットに対して攻撃を実施しました。それぞれは次の通りです:

チェーン上の分析機関 Lookonchain の統計によれば、現在の総損失は約 2520 万ドルで、主に 5 つの主要な暗号通貨に関連しています。具体的には、7461 個の WETH(1340 万ドル)、530 万ドルの USDC、300 万ドルの USDT、65 個の WBTC(180 万ドル)、および 170 万ドルの DAI です。

この攻撃を理解する前に、まず MEV とは何か、そして MEV がどのようにサンドイッチ攻撃を実現するのかを知る必要があります。

いわゆる MEV は「マイナーが抽出可能な価値(Miner Extractable Value)」または「最大抽出可能価値(Maximal Extractable Value)」の略です。マイナーまたはバリデーターは、ブロック内で取引の順序を決定する能力があり、その結果、一部の取引が先に実行されることがあります。通常の手法として、一部の MEV ボットは高額な GAS 手数料を支払うことでバリデーターに優先的に取引を処理させ、価格差で利益を得ます。もちろん、バリデーターが直接介入し、高額な GAS 手数料を支払わずに自分の取引を優先的にパッケージ化することもあります。

良性の MEV 形式はアービトラージや清算ですが、DeFi プレイヤーから批判されるのは「サンドイッチ攻撃」であり、これは元の取引の前に「割り込み」を行い、自分の取引で資産を購入し、その後、元の購入者に対して高値で売ることを指します。一般的に、バンドルは 3 つの取引に分解できます:1)大量購入、2)挟まれたユーザーの取引、3)大量売却です。

セキュリティ会社 Certik は Odaily星球日报 に対し、今回のハッカー攻撃が成功した理由は、ハッカー自身がバリデーターとなり、MEV ボットのバンドルの原情報を見ることができたため、2 番目のステップを自分の取引に置き換え、安価なトークンと引き換えに MEV ボットの資金を奪ったと述べています。

「取引を掘り出すために、バリデーターは特定の情報にアクセスする必要があります。公共のメモリプールと同様に、悪意のあるバリデーターはバンドルの情報を取得できます。通常、フラッシュボットのバリデーターは信頼でき、KYC を完了することで信頼できるデータソースを増やします。しかし、今回の事件では、悪意のあるバリデーターが必要な情報を取得し、MEV ボットよりも先に行動できました。」

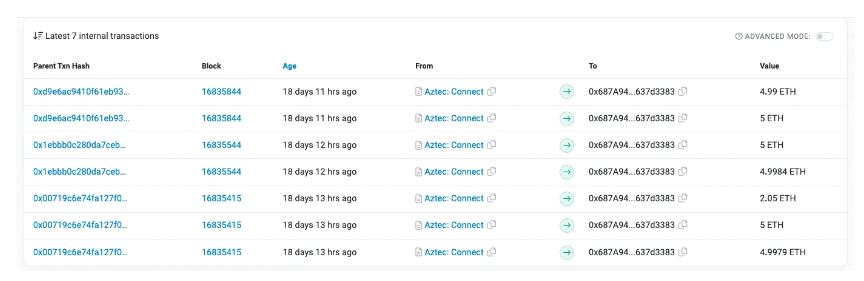

Odaily星球日报 はチェーン上のデータを調査した結果、イーサリアムブロック 16964664 はスロット 6137846 に属し、バリデーター 552061 が提案したことが分かりました。このバリデーターの 32 ETH の資金は、ハッカーが 18 日間にわたりプライバシー保護プロトコル Aztec Network を通じて転送したもので、0x 873 f 73 で始まるアドレスに送金されました。以下の通りです:

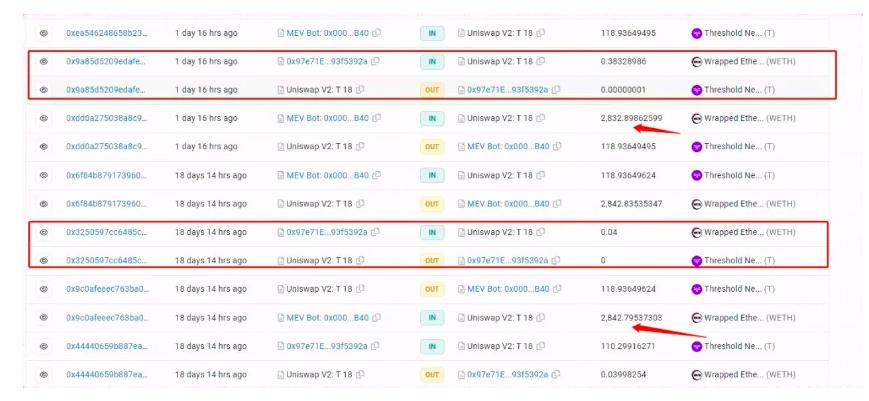

前準備が完了した後、攻撃者は MEV ボットが取引を奪うかどうかを試すことになります。例えば、以下の図では、攻撃者が 0.04 WETH を使って MEV ボットを試し、MEV ボットを誘引して取引を奪うアービトラージを行う様子が見られます。Uniswap V2 の ETH/Threshold プールに MEV ボットが監視していることが確認され、全資金を使ってアービトラージを行うことが分かりました。この間、ハッカーは MEV が自分のバリデーターを使用してブロックを生成しているかどうかも試していました。

試しが成功した後、ハッカーは事前に Uniswap V3 で交換した大量のトークンを使用し、流動性の低い V2 プールで交換操作を行い、MEV に全ての WETH を使わせて無価値な Threshold トークンを購入させます。その後、Threshold トークンを使って MEV ボットが投入した全ての WETH を奪います。MEV が取引を奪った WETH はすでに攻撃取引で交換されているため、MEV ボットが WETH を再度交換しようとする操作は失敗します。

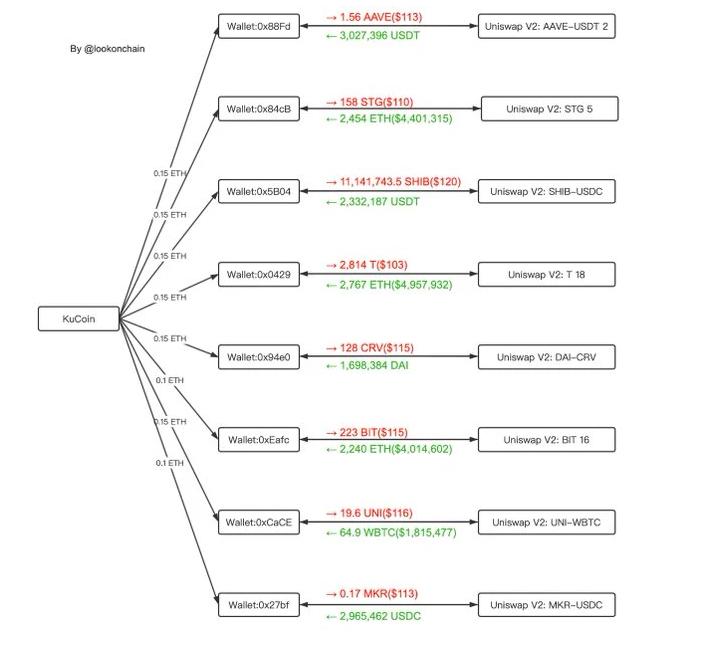

上記の Threshold トークンに加えて、ハッカーは他の 7 つのアドレスを操作し、Uniswap V2 プール内の AAVE、STG、SHIB、CRV、BIT、UNI、MKR など 7 つのトークンの価格を操作し、利益を上げました。以下の通りです:

セキュリティ会社 Beosin は、ハッカーが成功した理由は主に 3 つあると考えています。1つ目は、MEV が低流動性プールでアービトラージを行う際に自身の全資金を使用し、リスク管理がないこと。2つ目は、V2 プールの流動性が低く、ハッカーによって操作されていること。3つ目は、バリデータノードの権限を持ち、バンドルを変更できることです。

今回の攻撃事件は、MEV 探索者に警鐘を鳴らしました。「サンドイッチ攻撃」を避けるためには、取引戦略を適時調整し、検証履歴のある「信頼できる」バリデーターを選択する必要があります。現在、関連資金は以下の 3 つのアドレスに集まっており、次の行動を待っています。Odaily星球日报 も今後の動向を引き続き注視します:

0x3c98d617db017f51c6a73a13e80e1fe14cd1d8eb;

0x5B04db6Dd290F680Ae15D1107FCC06A4763905b6;

0x27bf8f099Ad1eBb2307DF1A7973026565f9C8f69。