近一億ドルの天文学的な損失、Harmony クロスチェーンブリッジハッキング事件の分析

2022年6月23日19:06:46(北京時間)、CertiK監査チームはHarmonyチェーンとEthereumの間のクロスチェーンブリッジが複数回の悪意のある攻撃を受けたことを監視しました。

CertiKチームのセキュリティ専門家は、この攻撃事件がハッカーがオーナーのプライベートキーを掌握したことに起因する可能性があると分析しています------攻撃者はMultiSigWalletの所有者を直接呼び出してconfirmTransaction()を実行し、Harmonyのクロスチェーンブリッジから大量のトークンを移転させ、結果としてHarmonyチェーン上の約9700万ドルの資産が盗まれました。

攻撃手順

13100 ETHの最初の脆弱性を利用した取引を例にとります:

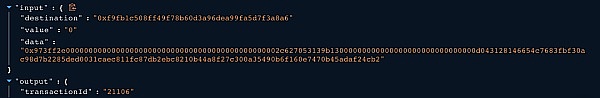

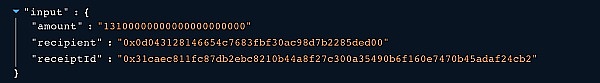

①MultiSigWallet契約の所有者0xf845a7ee8477ad1fb446651e548901a2635a915がsubmitTransaction()関数を呼び出し、以下のペイロードを持つ取引を提出して取引ID 21106を生成します。

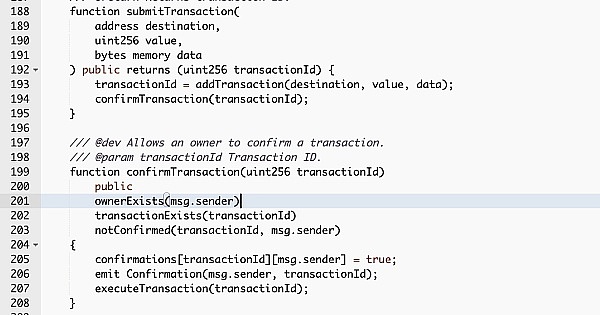

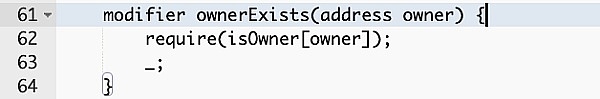

②取引を確認するには、呼び出し元が契約の所有者である必要があります。

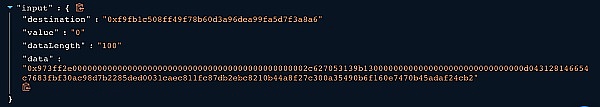

③次の攻撃では、MultiSigWallet契約の所有者(0x812d8622c6f3c45959439e7ede3c580da06f8f25)のMultiSigWalletがconfirmTransaction()関数を呼び出し、入力された取引IDは21106です。

④取引を成功裏に実行するには、呼び出し元が契約の所有者である必要があります。

⑤executeTransaction()関数は入力データを使用して外部呼び出しを行い、Ethmanager契約上のunlockEth()関数をトリガーします。

⑥unlockEth()関数の入力データは金額、受取人、送金人を指定します。

⑦攻撃者が何らかの方法で所有者の権限を制御しているため、攻撃者はID 21106の取引を実行でき、この取引により13100 ETHが攻撃者のアドレス0x0d043128146654C7683Fbf30ac98D7B2285DeD00に送信されます。

⑧攻撃者は他のERC20Manager契約で異なる取引IDを使用して前のプロセスを繰り返し、大量のERC20トークンとStableCoinを転送しました。

資産の行方

執筆時点で、約9700万ドルの盗まれた資産はアドレス0x0d043128146654C7683Fbf30ac98D7B2285DeD00に保存されています。

脆弱性取引

以下の取引で攻撃者は13,100 ETHを盗み、価値は約14,619,600ドル(ETHの現行価格:$1116): https://etherscan.io/tx/0x27981c7289c372e601c9475e5b5466310be18ed10b59d1ac840145f6e7804c97 [13,100 ETH]

以下の取引で攻撃者は41,200,000 USDCを盗みました:

https://etherscan.io/tx/0x6e5251068aa99613366fd707f3ed99ce1cb7ffdea05b94568e6af4f460cecd65

以下の取引で攻撃者は592 WBTCを盗み、価値は約12,414,832ドル:

https://etherscan.io/tx/0x4b17ab45ce183acb08dc2ac745b2224407b65446f7ebb55c114d4bae34539586

以下の取引で攻撃者は9,981,000 USDTを盗みました:

https://etherscan.io/tx/0x6487952d46b5265f56ec914fcff1a3d45d76f77e2407f840bdf264a5a7459100

以下の取引で攻撃者は6,070,000 DAIを盗みました:

https://etherscan.io/tx/0xb51368d8c2b857c5f7de44c57ff32077881df9ecb60f0450ee1226e1a7b8a0dd

以下の取引で攻撃者は5,530,000 BUSDを盗みました:

https://etherscan.io/tx/0x44256bb81181bcaf7b5662614c7ee5f6c30d14e1c8239f006f84864a9cda9f77

以下の取引で攻撃者は84,620,000 AAGを盗み、価値は約856,552ドル:

https://etherscan.io/tx/0x8ecac8544898d2b2d0941b8e39458bf4c8ccda1b668db8f18e947dfc433d6908

以下の取引で攻撃者は110,000 FXSを盗み、価値は約573,100ドル:

https://etherscan.io/tx/0x4a59c3e5c48ae796fe4482681c3da00c15b816d1af9d74210cca5e6ea9ced191

以下の取引で攻撃者は415,000 SUSHIを盗み、価値は約518,750ドル:

https://etherscan.io/tx/0x75eeae4776e453d2b43ce130007820d70898bcd4bd6f2216643bc90847a41f9c

以下の取引で攻撃者は990 AAVEを盗み、価値は約67,672ドル:

https://etherscan.io/tx/0xc1c554988aab1ea3bc74f8b87fb2c256ffd9e3bcadaade60cf23ab258c53e6f1

以下の取引で攻撃者は43 WETHを盗み、価値は約49,178ドル:

https://etherscan.io/tx/0x698b6a4da3defaed0b7936e0e90d7bc94df6529f5ec8f4cd47d48f7f73729915

以下の取引で攻撃者は5,620,000 FRAXを盗み、価値は約5,608,096ドル:

https://etherscan.io/tx/0x4ffe23abc37fcdb32e65af09117b9e44ecae82979d8df93884a5d3b5f698983e

最後に

CertiKが編纂した《 2022年第1四半期Web3.0セキュリティ現状報告 》では、2022年第1四半期のWeb3.0における高額攻撃損失の原因が中央集権リスクであり、特にクロスチェーンブリッジが最も攻撃を受けやすいことが示されています。

今回の攻撃事件は、監査によって「中央集権リスク」というリスク要因を発見できた可能性があります。監査に加えて、CertiKのセキュリティチームは新たに追加されたコードも、オンライン前に適切なテストを行うことを推奨します。