白帽披露:火幣 2021 年曾大範圍洩露 OTC 交易資訊、大戶資訊、客戶資訊、內部技術架構等

作者:Aaron Phillips

編譯:吳說區塊鏈 (火幣回應無實際洩露發生,只白帽下載)

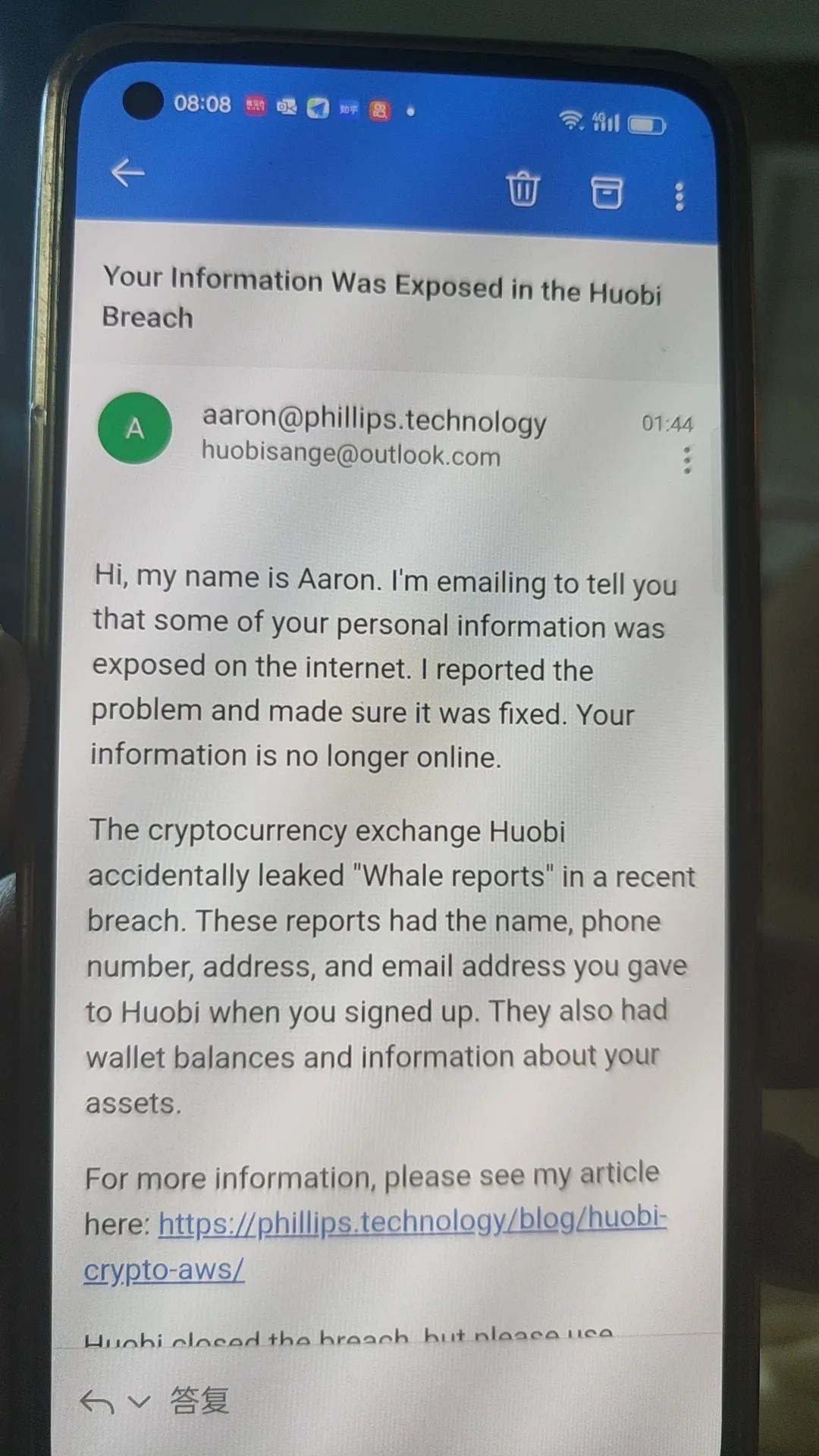

近期有用戶收到白帽郵件,內容稱:

嗨,我叫亞倫。我寫郵件是想告訴您,您的一些個人信息已在互聯網上公開。我報告了該問題並確保它已修復。您的信息不再在線。(吳說編輯:無法確認這些信息是否已被其他人下載甚至買賣)

加密貨幣交易所火幣在最近的一次數據洩露中意外洩露了"鯨魚報告"。這些報告包含您註冊時向火幣提供的姓名、電話號碼、地址和電子郵件地址。他們還有錢包餘額和有關您資產的信息。

原文如下,文章內容經慢霧確認為"白帽負責任正常披露":

https://phillips.technology/blog/huobi-crypto-aws/

phillips.technology是白帽黑客、公民記者和消費者倡導者Aaron Phillips的個人網站。Aaron Phillips 是一位擁有4年網絡安全領域經驗和20年IT經驗的美國專業人士。他的工作主要是保護消費者免受數據洩露和安全漏洞的影響,他的工作成果已經在世界上一些最受歡迎的科技新聞網站上被報導。他的專注領域包括移動和網絡應用安全、雲安全和網絡滲透測試。

Huobi 回應:

事件發生於2021年6月22日日本站測試環境S3桶相關人員不規範操作導致,相關用戶信息於2022年10月8日已經完全隔離。本次事件由白帽團隊發現後,火幣安全團隊2023年6月21日(10天前)已第一時間進行處理,立即關閉相關文件訪問權限,當前漏洞已修復,所有相關用戶信息已經刪除。感謝白帽團隊對於火幣安全做出的貢獻。

全文如下:

火幣悄然修復了一個數據洩露事件,該洩露事件可能導致該公司的雲存儲被訪問。火幣無意中共享了一組憑證,授予其所有 Amazon Web Services S3 存儲桶寫入權限。

該公司使用 S3 存儲桶來托管其 CDN 和網站。任何人都可以使用這些憑證來修改 huobi.com 和 hbfile.net 域等上的內容。火幣憑證洩露還導致用戶數據和內部文件曝光。

利用火幣的錯誤的攻擊者將有機會進行歷史上最大的加密貨幣盜竊。

如果火幣沒有採取行動,這一漏洞可能會被用來竊取用戶賬戶和資產。該公司刪除了受感染的帳戶,其用戶不再面臨風險。

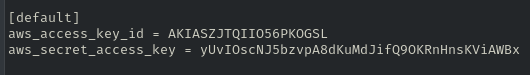

在我檢查開放的 Amazon Web Services (AWS) S3 存儲桶時,我發現了一個包含 AWS 憑證的敏感文件。經過一番研究,我發現憑證是真實的,並且該帳戶屬於火幣。

儘管火幣刪除了洩露事件中曝光的帳戶,但該公司尚未刪除該文件。這些憑證仍然可以在線供任何人下載:

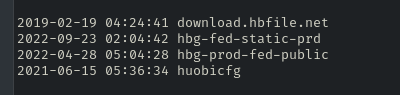

根據亞馬遜分配的元數據,火幣於 2021 年 6 月意外發布了該文件。

這意味著該公司在大約兩年的時間裡一直在共享生產 AWS 憑證。

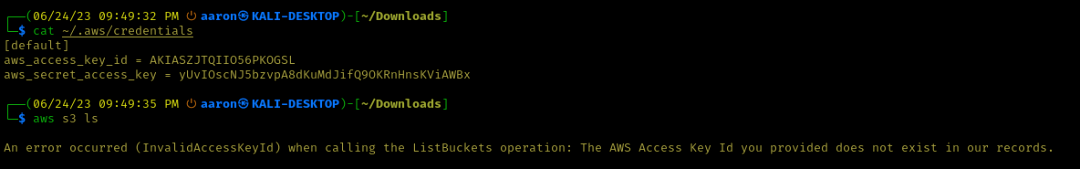

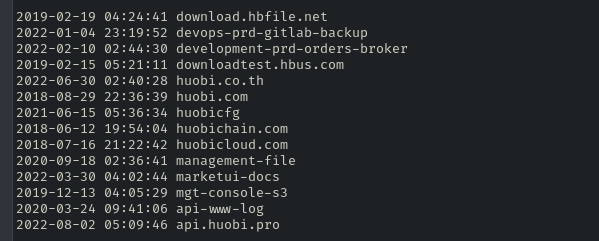

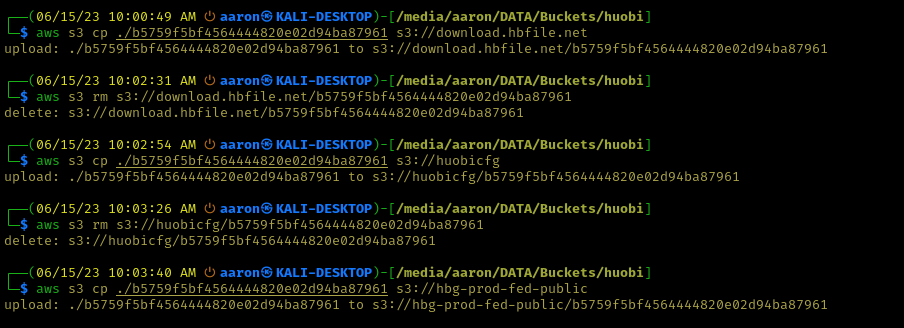

下載憑證的每個人都可以完全訪問火幣的雲存儲桶。我能夠上傳和刪除火幣所有 S3 存儲桶中的文件。這是特別危險的,因為火幣大量使用了存儲桶。

這些憑證可能被用來修改和控制火幣的許多域名。攻擊者可能會利用火幣的基礎設施竊取用戶帳戶和資產、傳播惡意軟件並感染移動設備。

沒有跡象表明有人利用這一漏洞對火幣進行攻擊。

對關鍵 S3 存儲桶的寫訪問權限

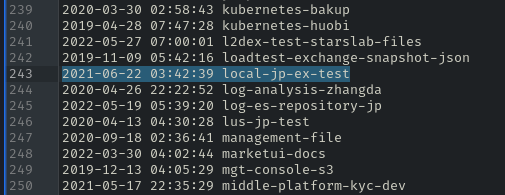

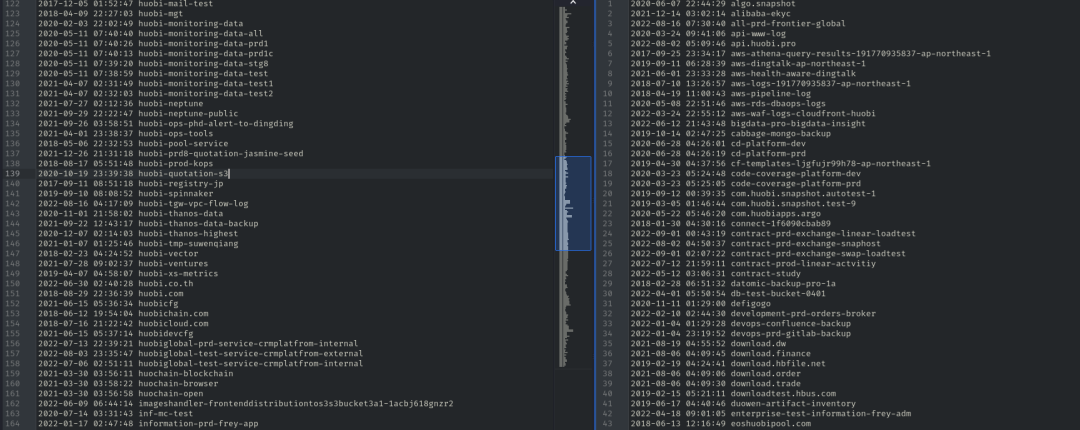

為了評估這次違規行為的影響,我首先列出了所有可以列出的內容。我發現總共有 315 個,其中許多是私人的。

其中一些存儲桶與火幣運營的網站和 CDN 共享名稱。例如,是一個 CDN,托管許多火幣網站和應用程序使用的內容。

接下來,我嘗試寫入存儲桶。我能夠在所有 315 個存儲桶中寫入和刪除文件。在下面的屏幕截圖中,我將一個文件上傳到火幣用來存儲和分發 Android 應用程序的 CDN。

惡意用戶可能上傳了火幣 Android 應用程序的修改版本。

亞馬遜使用 IAM 角色來控制對其雲服務的訪問。對於火幣這樣的大公司來說,創建單一角色來管理其雲存儲的情況並不罕見。但這種方法是一種糟糕的方法。

在多個團隊中共享一個角色可以為攻擊者提供大量訪問權限。在這種情況下,我可以閱讀機密報告、下載數據庫備份以及修改 CDN 和網站上的內容。我完全掌控了火幣業務幾乎各個方面的數據。

可以說,這次違規行為最危險的方面是它授予了火幣 CDN 和網站的寫入權限。公司花費大量資金進行測試,以確保黑帽黑客無法獲得對該基礎設施的寫入訪問權限。令人沮喪的是,火幣竟然會洩露同樣的訪問權限。

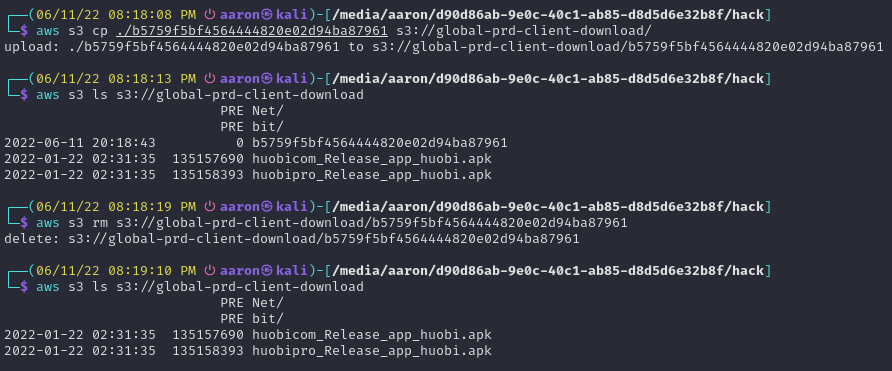

一旦攻擊者可以寫入 CDN,就很容易找到注入惡意腳本的機會。一旦 CDN 受到損害,鏈接到它的所有網站也可能受到損害。以火幣的登錄門戶為例。

火幣的美國登錄頁面從至少五個不同的 CDN 加載資源。讓我們重點關注上面紅色的部分。這五個中的一個顯然是一個存儲桶,huobicfg.s3.amazonaws.com,因為 URL 包含字符串"s3.amazonaws.com"。

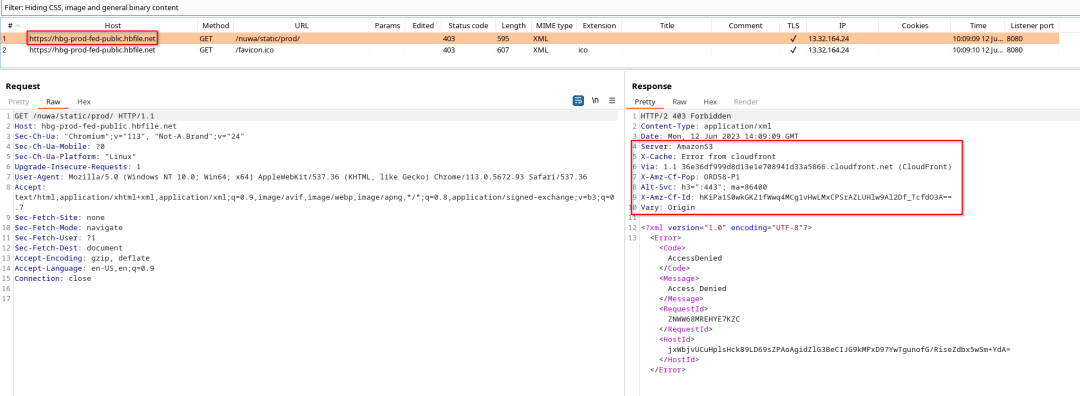

但其他四個也對應於受損的存儲桶。我能夠讓 Cloudfront 為無效請求生成詳細的響應標頭。標頭顯示 hbfile.net 域的部分內容由 Cloudfront 通過 AmazonS3 提供服務。

在這種情況下,Cloudfront充當中間人,將 hbfile.com 請求重定向到 S3 存儲桶。我在受損存儲桶列表中找到了五個 CDN 中的四個。

我可以在所有 CDN 上寫入和刪除文件。

一般來說,消費者很難檢測到受損的 CDN 和網站。從用戶的角度來看,他們正在訪問一個可信的網站。用戶無法判斷 CDN 上存儲的文件是否已被更改。

對於反惡意軟件,某些惡意腳本可能會被允許運行,因為它們是從正確的源提供的。對於黑帽黑客來說,破壞 CDN 是將代碼或惡意軟件注入網站的最有效方法之一。

火幣讓惡意用戶很容易接管他們的 CDN 和網站。據我所知,該公司運營的每個登錄頁面都會受到此漏洞的影響。

兩年來,每個登錄火幣網站或應用程序的用戶都可能面臨失去帳戶的風險。

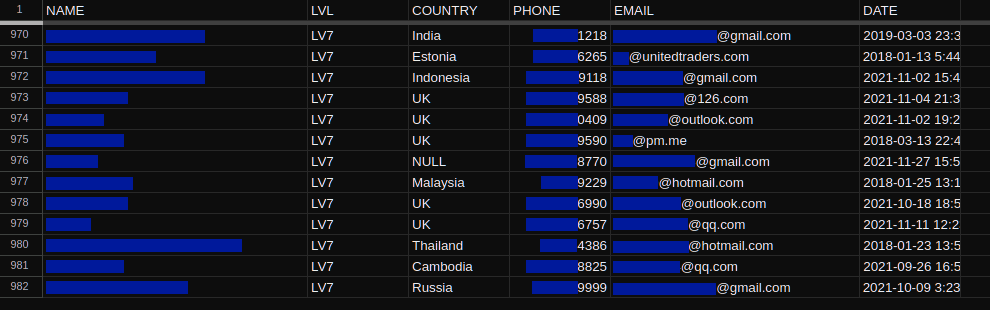

此次違規行為還涉及隱私問題。使用火幣洩露的憑證,我能夠訪問包含用戶信息的客戶關係管理(CRM)報告。

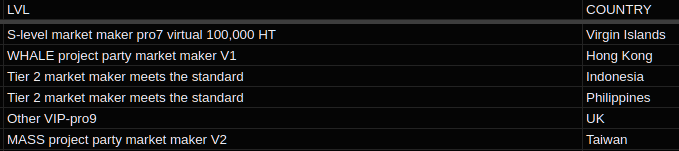

我發現的報告中有"加密鯨魚"的聯繫信息和帳戶餘額。鯨魚是擁有大量加密貨幣的富裕用戶,火幣顯然有興趣與他們建立關係。

該公司似乎根據這些用戶的能力級別對他們進行排序。擁有更大影響市場能力的用戶會獲得更高的排名。

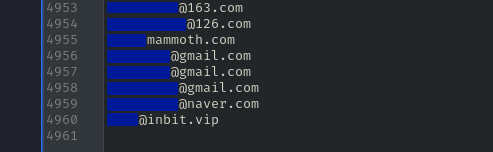

火幣總共洩露了 4,960 名用戶的聯繫方式和帳戶信息。

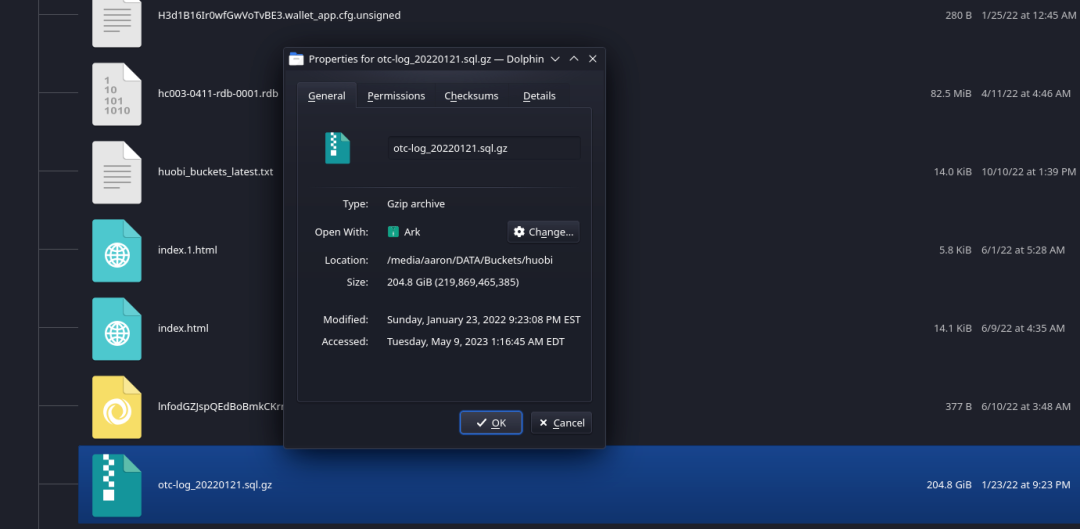

火幣洩露曝光的另一組數據。是場外交易 (OTC) 交易的數據庫。

解壓後,數據庫備份超過 2TB,似乎包含了火幣自 2017 年以來處理的每筆 OTC 交易。這可能是許多交易者關心的問題,因為 OTC 交易的好處之一就是增加隱私。

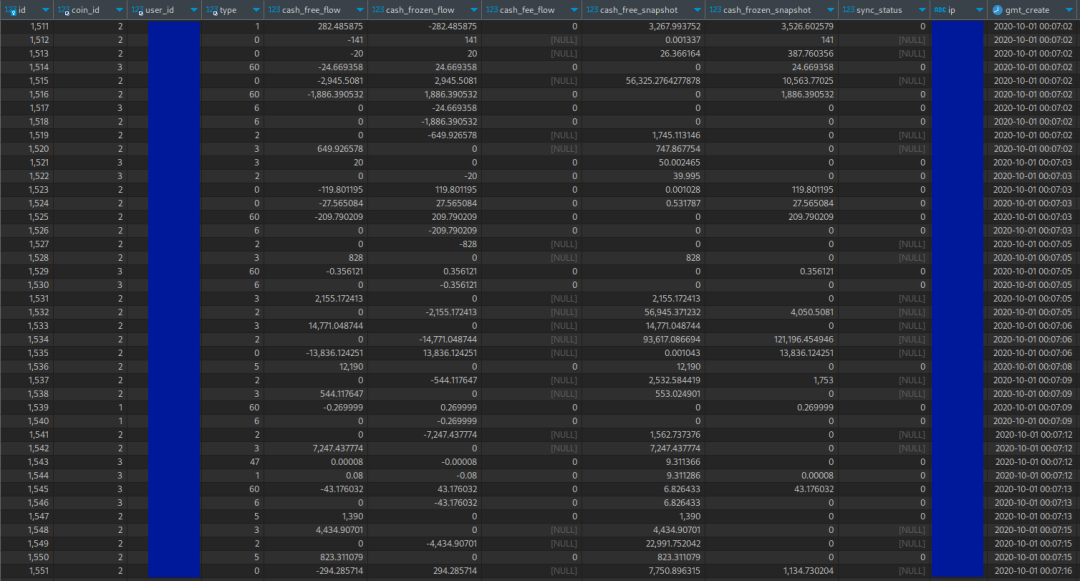

下面重點介紹了一些場外交易。自 2017 年以來,任何在火幣進行場外交易的人都曾遭遇過此類信息洩露。

在上面的屏幕截圖中,可以看到用戶帳戶、交易詳細信息和交易者的 IP 地址。完整的數據庫包含數千萬個這樣的交易。

數據庫中還有一些註釋,可以讓我們了解火幣如何在幕後管理其場外交易平台。

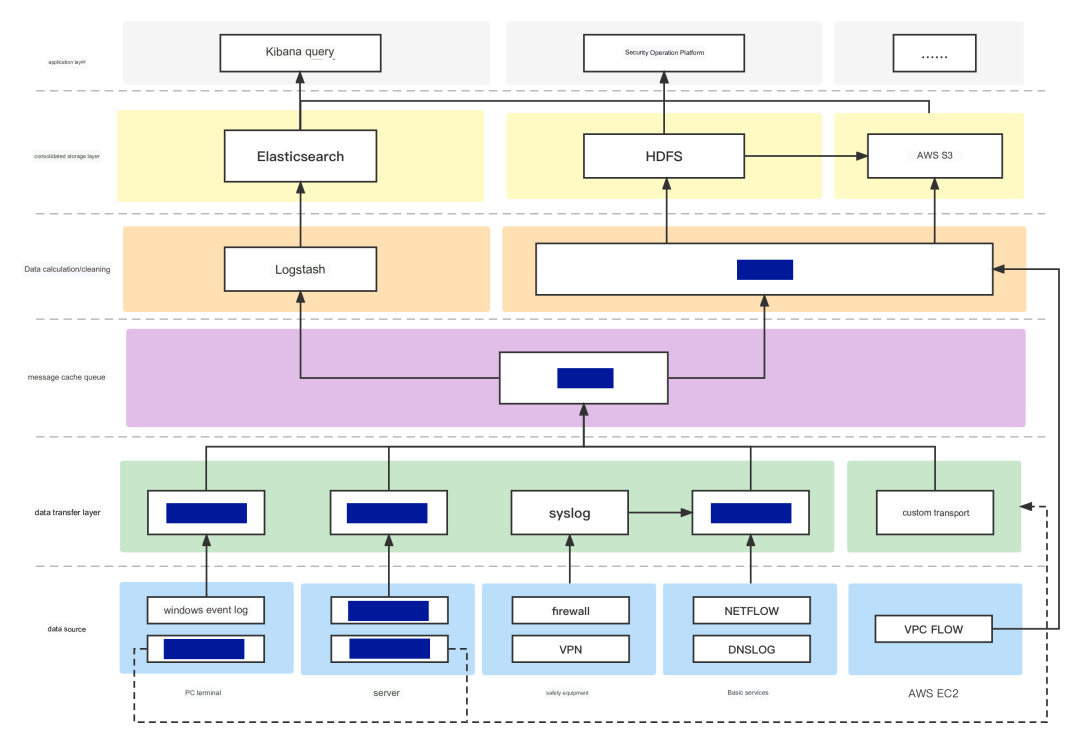

文檔詳細介紹了火幣的基礎設施

火幣洩露了有關自己的信息。附件顯示了其生產基礎設施的內部運作情況。軟件堆棧、雲服務、內部伺服器和其他敏感細節都已列出。

這些文件與火幣洩露的其他數據一樣,現在都是安全的。

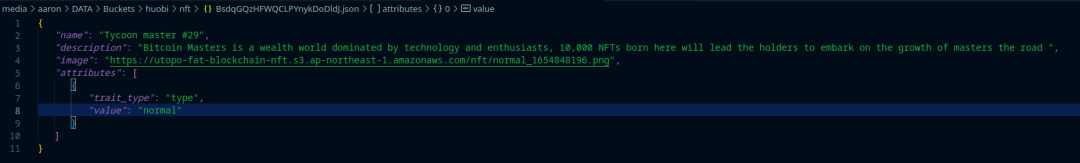

受火幣違規影響的最獨特的 CDN 之一是 Utopo 區塊鏈 NFT。惡意用戶可能會更改 CDN 上的 JSON 文件以編輯 NFT。

NFT 是區塊鏈上 JSON 文件的鏈接。當 JSON 文件被修改時,它們會改變 NFT 的特徵。在這種情況下,所有 NFT 都可以編輯,儘管我沒有做任何更改。

圍繞 NFT 的安全風險仍在探索中。在某些情況下,可能會使用修改後的 NFT 將惡意代碼注入瀏覽器、應用程序或遊戲中。沒有任何跡象表明這裡發生過。

時間線

這是事件的完整時間表:

最終,火幣撤銷了這些憑證並保護了他們的雲存儲。

火幣用戶僥倖逃過一劫。

不幸的是,在這種情況下,我不能斷定火幣已經很好地完成了他們的工作。洩露自己的亞馬遜憑證已經夠糟糕的了,但花了幾個月的時間才得到回應,即便如此,火幣還是選擇將憑證留在網上。