양털을 쓴 늑대: 가짜 Chrome 확장 프로그램 도난 분석

저자: 만안 보안 팀

배경

2024년 3월 1일, 트위터 사용자 @doomxbt가 자신의 바이낸스 계정에서 이상한 상황이 발생했다고 보고했습니다. 자금이 도난당한 것으로 의심됩니다:

(https://x.com/doomxbt/status/1763237654965920175)

처음에는 이 사건이 큰 주목을 받지 못했지만, 2024년 5월 28일, 트위터 사용자 @TreeofAlpha가 분석한 결과 피해자 @doomxbt가 Chrome 스토어에서 많은 긍정적인 리뷰를 가진 악성 Aggr 확장 프로그램을 설치한 것으로 보였습니다! 이 확장 프로그램은 사용자가 방문하는 웹사이트의 모든 쿠키를 탈취할 수 있으며, 2개월 전 누군가가 영향력 있는 사람들에게 이를 홍보하기 위해 돈을 지불했습니다.

(https://x.com/TreeofAlpha/status/1795403185349099740)

최근 며칠 동안 이 사건에 대한 관심이 높아졌고, 피해자의 로그인 후 인증 정보가 도난당했습니다. 이후 해커는 피해자의 암호화폐 자산을 탈취하기 위해 거래를 통해 도난을 저질렀습니다. 많은 사용자들이 만안 보안 팀에 이 문제에 대해 문의했습니다. 다음으로 우리는 이 공격 사건을 구체적으로 분석하여 암호화 커뮤니티에 경고를 울리겠습니다.

분석

먼저, 이 악성 확장을 찾아야 합니다. 구글이 이미 이 악성 확장을 삭제했지만, 우리는 스냅샷 정보를 통해 일부 역사적 데이터를 볼 수 있습니다.

다운로드 후 분석을 진행했으며, 디렉토리에서 JS 파일은 background.js, content.js, jquery-3.6.0.min.js, jquery-3.5.1.min.js입니다.

정적 분석 과정에서 background.js와 content.js에는 복잡한 코드가 많지 않았고, 명백한 의심스러운 코드 로직도 없었습니다. 그러나 background.js에서 한 사이트의 링크를 발견했으며, 이 플러그인이 수집한 데이터를 https[:]//aggrtrade-extension[.]com/statistics_collection/index[.]php로 전송한다는 것을 확인했습니다.

manifest.json 파일을 분석해보니 background는 /jquery/jquery-3.6.0.min.js를 사용하고, content는 /jquery/jquery-3.5.1.min.js를 사용하고 있었습니다. 그래서 우리는 이 두 개의 jquery 파일을 집중적으로 분석했습니다:

jquery/jquery-3.6.0.min.js에서 의심스러운 악성 코드를 발견했습니다. 이 코드는 브라우저의 쿠키를 JSON으로 처리한 후 site: https[:]//aggrtrade-extension[.]com/statistics_collection/index[.]php로 전송합니다.

정적 분석 후, 악성 확장이 데이터를 전송하는 행동을 보다 정확하게 분석하기 위해 확장을 설치하고 디버깅하기 시작했습니다. (주의: 완전히 새로운 테스트 환경에서 분석을 진행해야 하며, 환경에 어떤 계정도 로그인하지 않고, 악성 사이트를 자신이 제어할 수 있는 것으로 변경하여 테스트 중 민감한 데이터가 공격자의 서버로 전송되지 않도록 해야 합니다.)

테스트 환경에 악성 확장을 설치한 후, 임의의 웹사이트(예: google.com)를 열고 악성 확장 background의 네트워크 요청을 관찰한 결과, Google의 쿠키 데이터가 외부 서버로 전송되는 것을 발견했습니다:

웹로그 서비스에서도 악성 확장이 전송한 쿠키 데이터를 확인했습니다:

이제 공격자가 사용자 인증, 인증서 등의 정보를 얻고 브라우저 확장을 통해 쿠키를 탈취하면 일부 거래 사이트에서 대칭 공격을 수행하여 사용자의 암호화 자산을 도난할 수 있습니다.

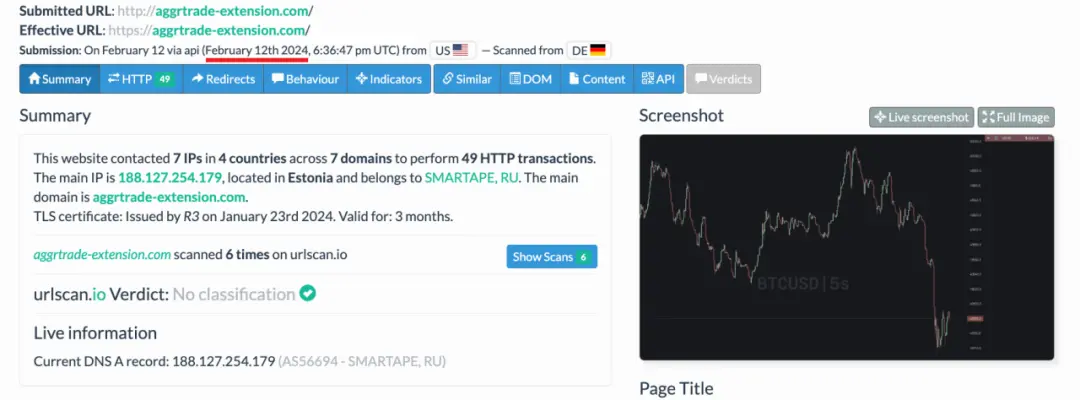

악성 링크 https[:]//aggrtrade-extension[.]com/statistics_collection/index[.]php를 분석해보겠습니다.

관련 도메인: aggrtrade-extension[.]com

위의 도메인 정보를 분석합니다:

.ru는 전형적인 러시아어 사용자의 도메인으로 보이며, 따라서 러시아 또는 동유럽 해커 그룹일 가능성이 높습니다.

공격 타임라인:

AGGR (aggr.trade)를 모방한 악성 웹사이트 aggrtrade-extension[.]com을 분석한 결과, 해커는 3년 전부터 공격을 계획해왔습니다:

4개월 전, 해커는 공격을 배포했습니다:

InMist 위협 정보 협력 네트워크에 따르면, 해커의 IP는 모스크바에 위치하고 있으며, srvape.com에서 제공하는 VPS를 사용하고 있습니다. 이메일은 aggrdev@gmail.com입니다.

배포가 성공한 후, 해커는 트위터에서 홍보를 시작하고, 물고기가 걸리기를 기다렸습니다. 이후의 이야기는 여러분이 잘 아실 것입니다. 일부 사용자가 악성 확장을 설치하고 도난당했습니다.

아래 이미지는 AggrTrade의 공식 경고입니다:

요약

만안 보안 팀은 모든 사용자에게 브라우저 확장의 위험이 실행 파일을 직접 실행하는 것만큼 크다고 경고합니다. 따라서 설치 전에 반드시 신중하게 검토해야 합니다. 또한, 개인 메시지를 보내는 사람들에게 주의해야 합니다. 현재 해커와 사기꾼은 합법적이고 유명한 프로젝트를 가장하여 자금 지원, 홍보 등의 명목으로 콘텐츠 제작자를 대상으로 사기를 치는 것을 좋아합니다. 마지막으로, 블록체인 어두운 숲을 걸을 때는 항상 의심의 태도를 유지하고, 설치하는 것이 안전한지 확인하여 해커에게 기회를 주지 않도록 해야 합니다.