사전에 공표된 해커 공격, io.net 취약점은 1개월 전에 커뮤니티에 보고되었다

作者:flowie, ChainCatcher

편집자: Marco , ChainCatcher

4월 25일 오후, io.net이 해킹 공격을 받았으며, 해커는 무단으로 io.net 메타데이터 API에 접근할 수 있었습니다. 커뮤니티 사용자들은 io.net의 여러 기계 이름과 온라인 상태가 수정되었다고 피드백했습니다.

발행이 임박한 상황에서, io.net의 이번 공격은 커뮤니티에 일정한 공포감을 불러일으켰고, "io.net 권리 보호 그룹"이 생기기도 했습니다.

공격 사건 발생 후, io.net 공동 창립자이자 CEO인 Ahmad Shadid는 X 플랫폼에 글을 올려 응답했습니다. 영향을 받은 것은 사용자 프론트엔드 메타데이터이며, GPU 접근 권한과 사용자 또는 장치 데이터는 유출되지 않았다고 밝혔습니다. 모든 정상 운영 시간 기록은 영향을 받지 않으며, 공급자의 계산 보상에도 영향을 미치지 않을 것이라고 합니다.

커뮤니티 사용자들이 우려하는 포인트 보상 계산은 영향을 받지 않지만, 이번 공격은 io.net이 일정 정도의 신뢰 위기에 직면하게 할 것입니다.

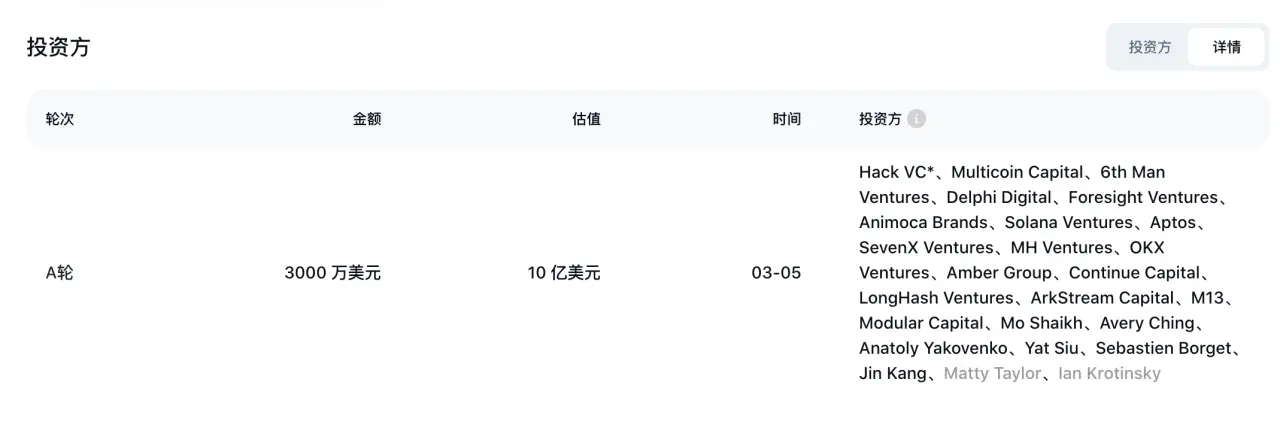

io.net은 Solana 생태계 내의 AI+DEPIN 스타 프로젝트로, 올해 3월 HackVC, Multicoin Capital, Animoca Brands, Solana Ventures, Aptos, OKX 등 많은 최고 자본과 유명 프로젝트 및 거래소로부터 3000만 달러의 자금을 조달했습니다.

커뮤니티 사용자: 공격 취약점은 한 달 전 이미 피드백됨

커뮤니티 사용자 COOK은 공격 발생 당일 밤 ChainCatcher에 제보하며, 3월 중순경 io.net 공식 채굴 스크립트를 실행해보았을 때 io.net이 이번에 공격받은 취약점을 발견했다고 밝혔습니다. 즉, 사용자의 채굴기가 누구나 수정할 수 있는 문제였습니다. 또한, 그는 io.net에 네트워크 시스템 등 여러 가지 보안 문제가 있다고 의심하고 있습니다.

COOK은 이후 Discord 공식 채널 그룹에서 프로젝트 측에 취약점을 피드백했다고 전했습니다.

COOK은 당시 자신 외에도 여러 사람이 이 취약점을 발견하고 그룹에서 논의했지만, 결국 그들은 피드백을 받지 못했다고 말했습니다. 또 다른 커뮤니티 사용자 Box | 826.eth도 ChainCatcher에 한 달 전 문제를 발견했다고 전했습니다.

Box | 826.eth는 "누군가 우리가 이전에 하려고 했지만 하지 않았던 일을 했다"고 말했습니다. COOK도 유사한 공격 아이디어를 가지고 있었지만, 해당 공격이 수익을 가져오지 않을 것이라고 생각하여 결국 실행하지 않았습니다. 또한 이 명백한 취약점이 발효되지 않은 이유는 커뮤니티 사용자 중 일부가 이 취약점을 이용해 자신의 포인트 보상을 수정하려 했던 것일 수 있다고 추측했습니다.

Box | 826.eth의 X 플랫폼에서 공개된 정보에 따르면, 그는 초저가 GPU로 io.net 서비스를 대행 판매하고 있으며, 예를 들어 하루 2위안에 4090 그래픽 카드를 대행 판매하고 있습니다. 이 판매 가격이 4090 그래픽 카드 하루 전력 소비 비용보다 낮기 때문에 그의 그래픽 카드의 진위에 의문이 제기됩니다. COOK이 유사한 계산력이나 대행 서비스를 판매한 적이 있는지는 현재 확인되지 않았습니다.

io.net이 아직 발행하지 않았기 때문에, 이러한 공격은 일반적으로 취약점 보상을 받기 어렵습니다. 해커의 공격 동기는 무엇일까요? 암호화 KOL @bamboobee5는 최근 가짜 GPU가 정리된 후 보복 행동일 수 있다고 추측했습니다.

io.net 팀의 관련 책임자는 io.net 보안 팀이 이전에 가짜 GPU에 대해 마킹 작업을 해왔지만, 즉시 정리하기로 선택하지 않았다고 밝혔습니다. 이는 이러한 가짜 GPU가 새로운 탐지 회피 수단을 개발했기 때문이며, 팀은 결국 발행 전에 집중적으로 타격하기로 결정했습니다.

이번 가짜 GPU 정리는 많은 가짜 GPU가 헛수고가 되게 만들었습니다.

커뮤니티 사용자가 제보한 "공식이 취약점 피드백을 처리하지 않았다"는 주장에 대해 ChainCatcher는 io.net 팀에 확인했습니다.

io.net 팀의 관련 책임자는 그들의 기술 팀이 3월에 커뮤니티의 취약점 피드백을 받은 후 시스템 업그레이드를 시작했지만, 공격 방지를 고려하여 모든 보안 작업의 일정과 세부 사항을 커뮤니티에 공개하지 않았다고 응답했습니다.

이 책임자는 팀이 3월에 OKTA와 Cloudflare와 함께 시스템 API 접근 업그레이드를 시작했으며, 지난주 화요일에 일부 업그레이드를 완료했다고 밝혔습니다. 후반부 업그레이드는 에어드랍이 완료된 후 진행할 계획이었습니다. "후반부 업데이트는 사용자가 GPU Worker 채굴기를 재시작하고 새로운 온라인 및 검증 프로세스를 실행해야 하며, 더 이상 이전 버전과 호환되지 않기 때문에 사용자 학습 및 조정 과정이 복잡할 수 있습니다. 따라서 팀은 io.net의 대규모 업데이트 시 사용자에게 이 업데이트를 수행하도록 요구할 계획이었습니다."

어젯밤 갑작스러운 공격으로 인해, io.net 팀은 현재 후반부 API 접근 업그레이드 계획을 앞당겼습니다. io.net 시스템은 예상대로 1~2일 내에 정상으로 복구될 것입니다.

발행 연기, io.net 로드맵은 어떻게 조정될까?

발행 직전, io.net이 공격을 받으면서 로드맵에 조정이 있을까요?

io.net의 이전 공식 메시지에 따르면, 현재 IO 토큰의 TGE는 4월 28일 이후로 연기되었습니다.

io.net 팀의 관련 책임자는 5월 중순경으로 예상하고 있다고 밝혔습니다. 연기 이유는 이번 공격 사건과 큰 관련이 없으며, 거래 플랫폼의 요구로 인해 연기된 것입니다. 에어드랍 보상도 연장되며, 연장 기간 내에 진행된 활동도 보상을 받을 것입니다.

그 외에도 io.net 팀의 관련 책임자는 대부분의 io.net 로드맵은 여전히 계획대로 진행될 것이며, 제품 안전에 대한 투자를 늘릴 것이라고 밝혔습니다.

@tonifungg를 대표하는 일부 커뮤니티 사용자에게 있어, 이번 공격 사건보다 그들이 더 걱정하는 것은 io.net 팀의 후속 보안 문제입니다. io.net 팀 뒤에는 강력한 투자 팀과 자금이 뒷받침되고 있어, 커뮤니티 사용자들은 io.net의 안전성에 대한 기대가 높습니다.

커뮤니티 사용자의 우려에 대해 io.net 팀의 관련 책임자는 io.net이 진행하고 있는 AI+ DEPIN 개발은 비교적 새로운 분야이며, io.net은 이 분야에서 빠르게 개발되고 있는 프로젝트라고 밝혔습니다. AI+ DEPIN 프레임워크를 탐색하는 과정에서 다양한 버그와 공격을 피하기는 어렵습니다.

한편, io.net 팀의 관련 책임자는 io.net의 테스트넷 예상 용량이 원래 수만이었지만, 현재는 수십만에 이르렀다고 언급했습니다. io.net 팀은 긴급한 확장을 진행 중이며, 빠르게 발전하는 과정에서 드러날 수 있는 문제와 결함에 대해 적극적으로 처리할 것이라고 밝혔습니다.

이번 공격 사건은 그들에게 AI+ DEPIN 보안 관련 개발을 강화하라는 경각심을 일깨워 줄 것입니다. 현재 io.net 팀의 전체 규모는 70-80명이며, 기술 인력은 50-60명입니다. io.net 팀의 관련 책임자는 io.net이 커뮤니티 내 일부 사이버 보안 팀과 접촉하여 보안 시스템에 대한 투자를 늘리고 있다고 밝혔습니다.