빈번하게 피싱 공격을 감행하고 도둑질에 중독된 해커 그룹 PinkDrainer는 언제 그만둘 것인가?

2024년 새해가 시작된 이후, 시장은 상승세를 보이고 있으며, 많은 Web3 사용자들이 낙관적인 분위기 속에서 잠재적인 해킹 공격 사건에 대한 경계를 풀고 개인 자산이 손실되는 경우가 발생하고 있습니다. Web3 기술의 발전과 함께 암호 자산 분야의 사기 수법도 계속해서 진화하고 있으며, "피싱"은 해커들이 자주 사용하는 수법이 되었습니다.

PeckShieldAlert 모니터링: 3월 15일, 특정 주소가 피싱 공격으로 총 46.7만 달러의 SHIB와 HOGE를 잃었습니다.

그렇다면 피싱 공격이란 무엇일까요? 해커는 왜 피싱 공격 수법을 통해 자산을 훔치고 다른 플랫폼에 누명을 씌울 수 있을까요? 피싱 공격이 만연하게 방치된다면 산업에 큰 타격을 줄 수 있을까요? 아래 글에서는 독자들에게 포괄적인 해석을 제공합니다.

해커들이 즐겨 사용하는 피싱 공격: 손쉽게 자산을 빼앗고 모든 책임은 프로젝트 측이 지게 된다

간단히 말해, "피싱"은 암호화폐 사용자를 대상으로 하는 인터넷 사기 수법으로, 공식 웹사이트로 위장한 가짜 웹사이트를 만들어 사용자의 권한, 서명 및 암호 자산을 훔치는 방식입니다. 피싱 공격의 경로는 대개 프로젝트의 공식 트위터가 해킹된 후, 해커가 그 공식 트위터에 유도하는 피싱 링크를 게시하여 사용자가 링크를 클릭하고 지갑과 상호작용하도록 유도한 후 자산을 직접 훔치는 방식입니다.

작년 12월 이후, 여러 유명 Web3 프로젝트가 피싱 공격을 당했으며, 여기에는 탈중앙화 금융 프로토콜 Set Protocol, DeFi 대출 플랫폼 Compound, 보안 감사 회사 CertiK 및 Solana 생태계 NFT 대출 프로토콜 Sharky가 포함됩니다. 3월 15일, 게임 배급사 액티비전 블리자드의 X 플랫폼 계정이 해킹당하고 Solana 생태계 토큰의 암호 사기 링크가 게시되었습니다. 3월 19일, TON 공식 트위터 계정이 해킹된 것으로 보이며, Meme 코인 프리세일 주소가 게시되었습니다.

피싱 공격 사건 발생 후, 액티비전 블리자드는 X 플랫폼에서 계정 해킹 사건에 대해 해명했습니다.

이전의 해킹 수법과는 달리, 공격자가 "피싱" 방식으로 도둑질에 성공하면 피해자와 많은 무지한 사용자들은 이를 플랫폼의 내부자 도둑질로 오해하여 다양한 방법으로 플랫폼에 권리를 주장하게 됩니다.

사용자가 손실을 회복하려는 심리와 행동은 동정과 이해를 받을 수 있지만, 이 과정에서 이유 없이 피해를 입은 플랫폼 역시 피해자입니다. 변명할 수 없는 상황에서, 같은 피해자인 플랫폼은 스스로의 무죄를 입증하기 위해 더 많은 에너지와 비용을 소모해야 하며, 동시에 피해 사용자들을 달래고 손실 회복을 도와야 합니다.

피싱 수법이 만연하게 방치된다면, 산업의 신뢰 기반은 계속해서 무너질 것이며, Web3 생태계 구축에 전념하는 프로젝트 팀들은 큰 충격을 받을 것입니다.

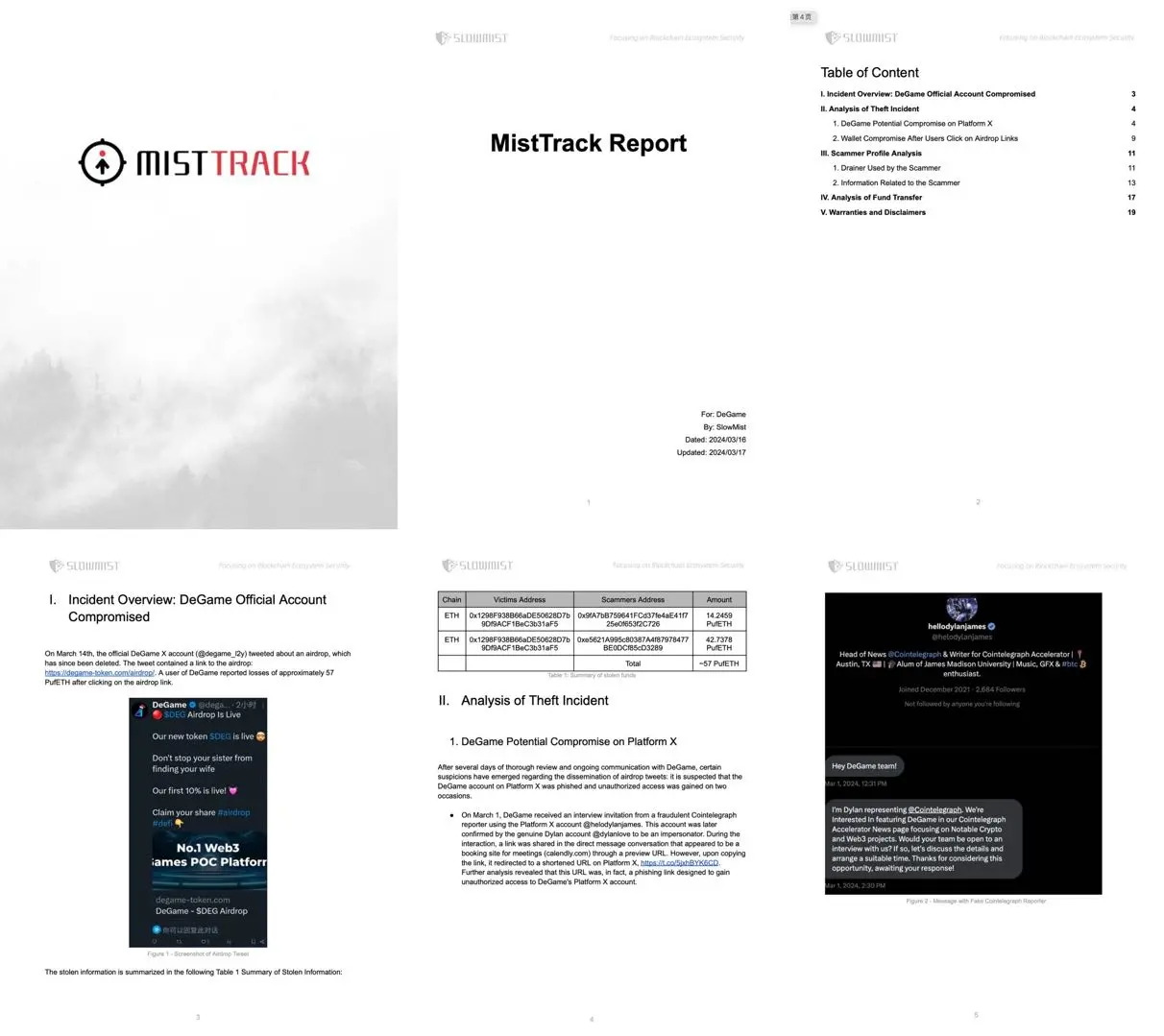

최근 DeGame은 피싱 공격을 당한 후 신속하고 적극적으로 위기를 처리하며, SlowMist의 조사를 요청했습니다.

최근 Web3 게임 집합 플랫폼 DeGame도 심각한 피싱 공격을 당했습니다. 한 사용자가 모르는 사이에 해킹된 DeGame 공식 트위터에서 게시된 피싱 링크를 클릭하여 손실을 입었습니다.

사후에 해당 사용자는 DeGame이 이 과정에서 내부자 도둑질을 했다고 오해하여 트위터에 이 사건을 공개했습니다. 많은 KOL과 미디어 및 상당수의 사용자들이 이 사실을 모르고 지속적으로 확산시켰고, 이는 DeGame의 브랜드 이미지와 플랫폼 평판에 부정적인 영향을 미쳤습니다. 이러한 상황 속에서도 DeGame은 피해자에게 적극적으로 연락하여 보상 협의를 진행했습니다.

사건 발생 후, DeGame은 긴급 계획을 가동하고 사용자에게 위험을 알리며 플랫폼의 사이버 보안 기술을 전면 강화했습니다. 스스로의 무죄를 입증하고 피해 사용자가 자산을 회복할 수 있도록 DeGame은 업계 제3자 보안 감사 기관인 SlowMist에 이 사건에 대한 조사를 요청했습니다. 조사 결과, 이번 사건은 제3자 해커에 의해 악의적으로 발생한 공격 사건으로, DeGame 자체도 피해자임이 밝혀졌습니다.

SlowMist가 발표한 DeGame 피싱 공격 사건 보고서

SlowMist의 조사 결과에 따르면, DeGame이 피싱 공격을 당한 경과는 대략 다음과 같습니다:

- 3월 14일 오전 4시부터 9시 30분 사이에 DeGame 공식 X 계정 (@degame_l2y)이 해커에 의해 해킹된 후 에어드랍 트윗을 발송했으며, 트윗의 에어드랍 링크는 모두 DeGame 공식 웹사이트를 모방한 피싱 사이트였습니다. 한 사용자가 피드백을 주었고, 자신이 해당 에어드랍 링크를 클릭한 후 약 57 PufETH를 잃었다고 합니다;

- DeGame 공식 트위터 운영자는 오전 9시 30분 이후 플랫폼에서 피싱 링크를 발견하고 즉시 삭제했습니다. 동시에 DeGame은 공식 소셜 미디어와 커뮤니티를 통해 모든 사용자에게 이 소식을 동기화하고 경고 공지를 발표했으며, 현재 다른 사용자가 자산이 도난당했다고 보고한 경우는 없습니다;

- 피해 사용자는 DeGame 공식 트위터 계정의 이상한 시간대에 피싱 웹사이트 링크 및 공격자가 게시한 설명을 보았고, 모르는 사이에 해당 링크가 실제로 DeGame 공식과 다른 프로젝트가 공동으로 개최한 토큰 에어드랍 활동이라고 생각하여 링크를 클릭한 후 공격자가 설정한 지침에 따라 작업을 진행하여 자산을 잃었습니다;

- SlowMist의 보고서에 따르면, 사용자가 피싱 웹사이트에서 지갑을 연결하면 웹사이트는 자동으로 지갑 주소에 자산이 있는지 확인합니다. 자산이 있을 경우, Permit Token Approval 거래 서명이 자동으로 팝업됩니다. 일반 거래 서명과는 달리, 이 서명은 블록체인에 기록되지 않으며 완전히 익명으로, 부정한 방법에 사용될 가능성이 높습니다. 또한 사용자는 사전 승인을 하지 않고도 추가 승인 서명(Permit)을 통해 애플리케이션 계약과 상호작용할 수 있습니다.

- 이번 도난 사건에서 피싱 해커는 도난당한 사용자가 피싱 계약 주소 0xd560b5325d6669aab86f6d42e156133c534cde90에 대한 Permit Token Approval 거래 서명을 승인한 것을 획득하고, 공격 거래에서 Permit 호출을 통해 토큰 승인을 얻은 후 도난 자금을 이전했습니다. 이에 비해, DeGame이 공동 프로젝트와 함께 진행한 에어드랍 활동에서는 모든 거래가 블록체인에 기록되며, 자산 거래 승인 단계가 엄격하게 관리되어 일반적인 상황에서는 이러한 일이 발생할 수 없습니다.

SlowMist 확인: 상습범 Pink Drainer가 피싱 공격자에게 도구를 제공하고 25%의 수수료를 받음

SlowMist 측에서 제출한 보고서 결과에 따르면, 이는 명확한 목적과 계획을 가진 악의적인 공격 사건으로, DeGame은 내부자 도둑질의 혐의가 없습니다. SlowMist의 보고서 결과는 다음과 같습니다:

A. 피싱 링크 도구의 제공자는 해커 사기 집단 Pink Drainer로, 업계의 상습범입니다. ETH 체인의 블록 탐색기 Etherscan에서 도난 거래의 발신 주소가 Pink Drainer: Wallet 1로 표시된 것을 확인할 수 있습니다. 이는 피싱 집단 Pink Drainer의 번호 1 지갑 주소입니다;

B. 이 도난 거래에서 약 25%의 도난 자금이 PinkDrainer: Wallet 2로 이전되었습니다. 이는 피싱 집단 Pink Drainer에 대한 SlowMist AML 팀의 정보에 따르면, 피싱을 수행한 해커가 Pink Drainer의 피싱 도구를 사용한 후 Pink Drainer에게 수익을 나눈 것으로 보입니다;

SlowMist 발표: 피싱 공격 사건에서 DeGame의 도난 거래 호출 스택 상세

C. 도난당한 사용자가 승인한 피싱 계약 주소 0xd560b5325d6669aab86f6d42e156133c534cde90의 계약 생성자 또한 PinkDrainer: Wallet 1입니다.

주의할 점은, Pink Drainer는 악성 소프트웨어 서비스(Malware-as-a-Service, MaaS)로, 사용자가 악성 웹사이트를 신속하게 구축할 수 있도록 하며, 이 악성 소프트웨어를 통해 불법 자산을 획득할 수 있습니다. 블록체인 보안 회사 Beosin은 이 피싱 웹사이트가 암호 지갑 탈취 도구를 사용하여 사용자가 요청을 서명하도록 유도한다고 지적했습니다. 요청이 서명되면 공격자는 피해자의 지갑에서 NFT와 ERC-20 토큰을 이전할 수 있습니다. Pink Drainer는 사용자가 도난당한 자산을 수수료로 청구하며, 보고된 바에 따르면 도난 자산의 30%에 이를 수 있습니다. Pink Drainer 팀은 Twitter와 Discord 등의 플랫폼에서의 고조된 공격으로 악명 높으며, Evomos, Pika Protocol 및 Orbiter Finance 등의 사건에 연루되어 있습니다.

위 정보를 바탕으로 다음과 같은 결론을 도출할 수 있습니다:

이번 피싱 사건에서 Pink Drainer는 도구 제공자이며, 0xe5621a995c80387a4f87978477be0dcf85cd3289는 피싱을 수행한 해커 주소로, 피싱이 성공한 후 해커는 도구 제공자에게 약 25%의 수익을 나누어 주었습니다.

시장이 회복됨에 따라 피싱 공격 사건이 더욱 만연할 가능성이 있으며, 많은 프로젝트와 사용자들은 이에 대해 신중해야 합니다.

현재, 이번 악성 공격의 실행자와 공범은 여전히 법망을 피해 다니고 있으며, 막대한 이익 유인 아래 그들의 악행은 계속될 것입니다. 그러나 DeGame과 SlowMist 측은 끝까지 추적할 것이며 해커에게 절대 양보하지 않겠다고 밝혔습니다.

특히 2024년 이후, 미국의 금리 인하와 비트코인 현물 ETF 등의 중대한 호재에 힘입어 암호화폐 시장이 계속해서 회복되고 있으며, 체인 상의 상호작용 활동도 지속적으로 활발해지고 있습니다. 이는 Pink Drainer와 같은 공격자에게 기회를 제공할 가능성이 높습니다. 예방 조치를 취하지 않으면, 더 심각한 비극이 연이어 발생할 수 있습니다.

이러한 점에서 필자는 많은 프로젝트 측에 모든 계정 정보의 안전을 주의할 것을 권장하며, 사용자는 프로젝트에 참여할 때 웹사이트 링크와 상호작용 과정 등의 정보를 철저히 검증해야 합니다. 자산이 손실되면 추적 과정이 매우 복잡할 수 있습니다. Web3 산업의 자산 안전은 모든 것의 전제 조건이므로 반드시 신중해야 합니다.