慢雾余弦:CEXの盗難事件の攻撃者が北朝鮮のハッカーLazarus Groupであることを確認し、その攻撃手法を明らかにしました。

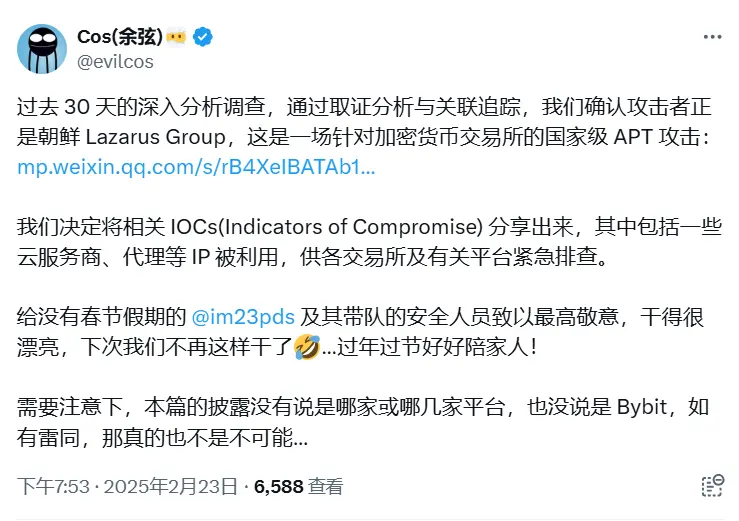

ChainCatcher のメッセージによると、SlowMist の創設者である余弦はソーシャルプラットフォームで次のように述べています。「証拠分析と関連追跡を通じて、CEX の盗難事件の攻撃者が北朝鮮のハッカー組織 Lazarus Group であることを確認しました。これは暗号通貨取引プラットフォームに対する国家レベルの APT 攻撃です。関連する IOC(Indicators of Compromise)を共有することに決定しました。その中にはいくつかのクラウドサービスプロバイダーやプロキシなどの IP が利用されています。注意が必要なのは、本記事の開示ではどのプラットフォームであるかは言及されておらず、Bybit であるとも言っていません。もし類似の事例があれば、それは本当に不可能ではありません。」

攻撃者は pyyaml を利用して RCE(リモートコード実行)を行い、悪意のあるコードを配信し、ターゲットのコンピュータやサーバーを制御しました。この方法はほとんどのウイルス対策ソフトウェアの検出を回避しました。パートナーと情報を同期した後、さらに複数の類似の悪意のあるサンプルを取得しました。攻撃者の主な目標は、暗号通貨取引プラットフォームのインフラを侵入し、ウォレットの制御を取得し、その結果としてウォレット内の大量の暗号資産を不正に移転することです。

SlowMist は Lazarus Group の攻撃方法を明らかにするまとめ記事を発表し、社会工学、脆弱性の悪用、権限の昇格、内部ネットワークへの侵入、資金移転などの一連の戦術を分析しました。また、実際のケースに基づいて APT 攻撃に対する防御の提案をまとめ、業界に参考を提供し、より多くの機関がセキュリティ防護能力を向上させ、潜在的な脅威の影響を減少させることを願っています。